5. Adecuación de un servidor de dominio al Esquema Nacional de Seguridad: Configuración de seguridad

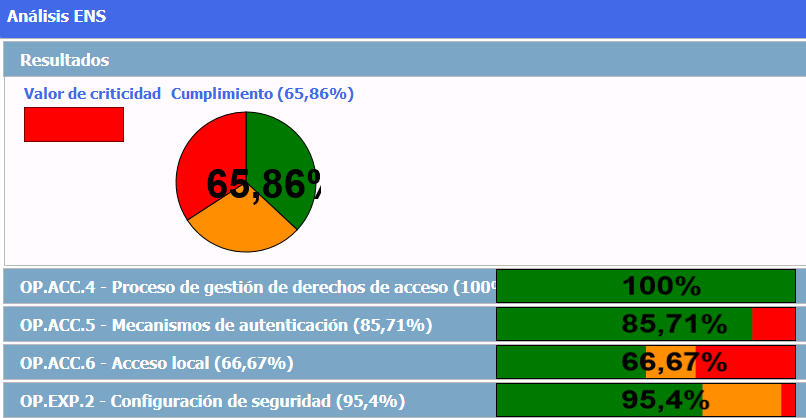

Continuamos con la serie de seguridad en una red Windows. En los artículos anteriores (1, 2, 3 y 4) explicamos cómo utilizar el programa de auditoría del CCN CLARA, cómo crear una política de grupo y cómo resolver los problemas del proceso de gestión de derechos de acceso, de los mecanismos de autenticación y del acceso local.

Ahora procederemos a analizar y resolver los defectos encontrados por la auditoría en el bloque Configuración de seguridad, del que cumplimos el 63%.

Empezamos abriendo la política que creamos en el segundo artículo, en la aplicación "Administración de directivas de grupo", dentro de nuestro dominio encontraremos la política ENS (o el nombre que le pusiérais), pulsamos con el botón derecho y Editar, lo que abrirá el Editor de administración de directivas de grupo.

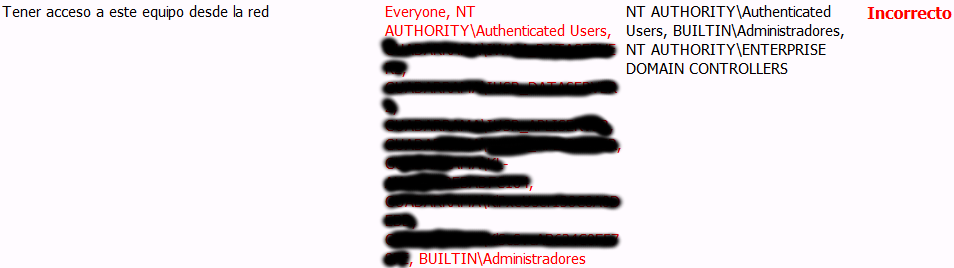

La mayoría de los permisos los tenemos bien, pero aquí hay una cagada especialmente importante:

Estábamos dando permiso de acceso a Everyone, ¡a todo el mundo! Menos mal que tenemos un buen cortafuegos perimetral que no deja a entrar a nadie en nuestra red, pero si alguien se colara nos podría haber liado una buena. Es la configuración por defecto del Windows y pone que modificarla puede dar problemas de compatibilidad.

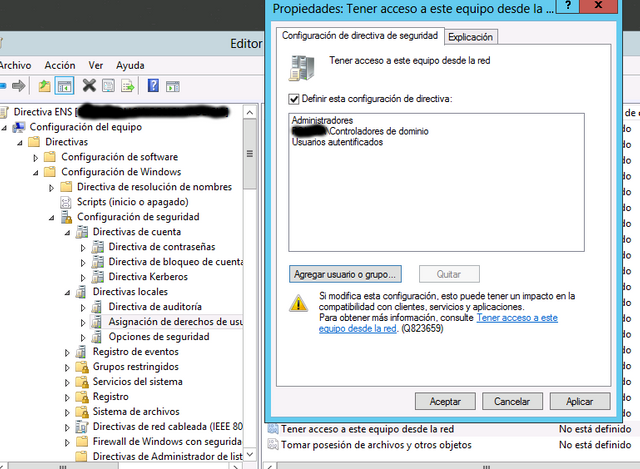

En fin, en el Editor de administración de directivas de grupo nos vamos a Configuración del equipo / Directivas / Configuración de Windows / Configuración de Seguridad / Directivas locales / Asignación de derechos de usuario / Tener acceso a este equipo desde la red (si la instalación está en inglés es Computer Configuration / Policies / Windows Settings / Security Settings / Local Policies / User Rights Assignment / Access this computer from the network), doble click, Definir esta configuración de directiva, botón Agregar usuario o grupo y ahí agregamos los grupos "Administradores", “Controladores de domino” y “Usuarios autentificados”.

Debido a los posibles problemas de compatibilidad lo he implementado poco a poco, primero en algunos ordenadores individuales y luego ya en todo el dominio, sin problemas.

Seguimos corrigiendo defectos de seguridad, en el editor de directivas, en Configuración del equipo / Directivas / Configuración de Windows / Configuración de Seguridad / Directivas locales / Asignación de derechos de usuario (si la instalación está en inglés es Computer Configuration / Policies / Windows Settings / Security Settings / Local Policies / User Rights Assignment), modificamos los siguientes parámetros:

- Modificar la etiqueta de un objeto: BUILTIN\Administradores

- Denegar inicio de sesión a través de Servicios de Escritorio remoto: BUILTIN\Invitados

En Configuración del equipo / Directivas / Configuración de Windows / Configuración de Seguridad / Directivas locales / Opciones de seguridad (si la instalación está en inglés es Computer Configuration / Policies / Windows Settings / Security Settings / Local Policies / Security Options), vamos a cambiar lo siguiente:

Seguridad de red: forzar el cierre de sesión cuando expire la hora de inicio de sesión: Habilitada

Inicio de sesión interactivo: número de inicios de sesión anteriores que se almacenarán en caché (si el controlador de dominio no está disponible): 0

(Esta es una faena, a veces las de la limpieza se cargan algún cable de red y al menos el usuario puede entrar en su ordenador, con este cambio ya no podrá. Y madre mía la que se puede liar si se cae un dominio. De momento no la voy a aplicar.)Inicio de sesión interactivo: requerir la autenticación del controlador de dominio para desbloquear la estación de trabajo: Habilitada

(Como la anterior, la dejo para más adelante.)Acceso a redes: no permitir el almacenamiento de contraseñas y credenciales para la autenticación de la red: Habilitada

(Deben estar de coña, todos los usuarios tienen una unidad de red, tendrían que poner la contraseña cada vez que la conectan. No la aplico. Y si en la auditoría oficial sale que hay que aplicarlas, las quitaré en cuanto se vaya el auditor.)Acceso a redes: no permitir enumeraciones anónimas de cuentas y recursos compartidos SAM: Habilitada

(Avisa de que puede dar problemas de compatibilidad. La aplico poco a poco con cuidado, parece ir bien. )Apagado: borrar el archivo de paginación de la memoria virtual: Habilitada

Acceso a redes: canalizaciones con nombre accesibles anónimamente: Hay que definirla y dejarla vacía.

Acceso a redes: recursos compartidos accesibles anónimamente: Hay que definirla y dejarla vacía. ""

Dispositivos: restringir el acceso a disquetes sólo al usuario con sesión iniciada localmente: Habilitada

Dispositivos: permitir formatear y expulsar medios extraíbles: Administradores

(Esta no la aplico, demasiado incómoda para el usuario, utilizamos mucho las memorias USB.)Dispositivos: restringir el acceso al CD-ROM sólo al usuario con sesión iniciada localmente: Habilitada

En Configuración del equipo / Directivas / Plantillas administrativas / Componentes de Windows / Informe de errores de Windows (si la instalación está en inglés es Computer Configuration / Policies / Administrative Templates / Windows Components / Windows Error Reporting), cambiamos:

- Deshabilitar el informe de errores de Windows: Deshabilitada

- No enviar datos adicionales: Habilitada

En Configuración del equipo / Directivas / Plantillas administrativas / Sistema / Administración de comunicaciones de Internet / Configuración de comunicaciones de Internet (si la instalación está en inglés es Computer Configuration / Policies / Administrative Templates / System / Internet Communication Management / Internet Communication settings), cambiamos:

- Desactivar informe de errores de reconocimiento de escritura a mano: Habilitada

- Desactivar el Programa para la mejora de la experiencia del usuario de Windows: Habilitada

- Desactivar los vínculos 'Events.asp' del Visor de eventos: Habilitada

- Desactivar el contenido '¿Sabía que…?' del Centro de ayuda y soporte técnico: Habilitada

- Desactivar la búsqueda en Microsoft Knowledge Base del Centro de ayuda y soporte técnico: Habilitada

- Desactivar el informe de errores de Windows: Habilitada

- Desactivar la actualización de archivos de contenido del Asistente para búsqueda: Habilitada

- Desactivar el acceso a la tienda: Habilitada

- Desactivar la tarea de imágenes 'Pedir copias fotográficas': Habilitada

- Desactivar el Programa para la mejora de la experiencia del usuario de Windows Messenger: Habilitada

Habilitamos la directiva Configuración del equipo / Directivas / Plantillas administrativas / Componentes de Windows / Administración de derechos digitales de Windows Media / Impedir el acceso a Internet de Windows Media DRM (Computer Configuration / Policies / Administrative Templates / Windows Components / Windows Media Digital Rights Management / Prevent Windows Media DRM Internet Access) .

En Configuración del equipo / Directivas / Plantillas administrativas / Componentes de Windows / Directivas de Reproducción automática (Computer Configuration / Policies / Administrative Templates / Windows Components / AutoPlay Policies) cambiamos:

- Establece el comportamiento predeterminado para la ejecución automática: No ejecutar ningún comando de ejecución automática

- Desactivar Reproducción automática: Todas las unidades

Deshabilitamos la directiva Configuración del equipo / Directivas / Plantillas administrativas / Componentes de Windows / Shell remoto de Windows / Permitir acceso a shell remoto (Computer Configuration / Policies / Administrative Templates / Windows Remote Shell / Allow Remote Shell Access) .

Deshabilitamos la directiva Configuración del equipo / Directivas / Plantillas administrativas / Sistema / Net Logon / Permitir algoritmos de criptografía compatibles con Windows NT 4.0 (Computer Configuration / Policies / System / Net Logon / Allow cryptography algorithms compatible with Windows NT 4.0) .

Y esto es todo, este bloque ha sido complicadete, he tenido que hacerlo despacio por si fallaba algo, pero todo ha ido bien. Ejecutamos el gpupdate, volvemos a ejecutar CLARA y tenemos que en el cuarto bloque (Configuración de seguridad) hemos pasado de cumpllir el 63% al 95% y en el cumplimiento global pasamos del 62% a casi el 66%.

Este Post ha recibido un Upvote desde la cuenta del King: @dineroconopcion, El cual es un Grupo de Soporte mantenido por 5 personas mas que quieren ayudarte a llegar hacer un Top Autor En Steemit sin tener que invertir en Steem Power. Te Gustaria Ser Parte De Este Projecto?

This Post has been Upvote from the King's Account: @dineroconopcion, It's a Support Group by 5 other people that want to help you be a Top Steemit Author without having to invest into Steem Power. Would You Like To Be Part of this Project?

@criptorafa got you a $8.3 @minnowbooster upgoat, nice! (Image: pixabay.com)

Want a boost? Click here to read more! @originalworks

The @OriginalWorks bot has determined this post by @criptorafa to be original material and upvoted it!

To call @OriginalWorks, simply reply to any post with @originalworks or !originalworks in your message!

To enter this post into the daily RESTEEM contest, upvote this comment! The user with the most upvotes on their @OriginalWorks comment will win!

For more information, Click Here!

Special thanks to @reggaemuffin for being a supporter! Vote him as a witness to help make Steemit a better place!

Congratulations @criptorafa! You have completed some achievement on Steemit and have been rewarded with new badge(s) :

Click on any badge to view your own Board of Honor on SteemitBoard.

For more information about SteemitBoard, click here

If you no longer want to receive notifications, reply to this comment with the word

STOPThis post has received a 35.09 % upvote from thanks to: @criptorafa.

thanks to: @criptorafa.

For more information, click here!