3. Adecuación de un servidor de dominio al Esquema Nacional de Seguridad (Mecanismos de autenticación)

En los artículos anteriores (1 y 2) explicamos cómo instalar y ejecutar el programa de auditoría del CCN CLARA, cómo crear una política de grupo y cómo resolver los problemas del proceso de gestión de derechos de acceso.

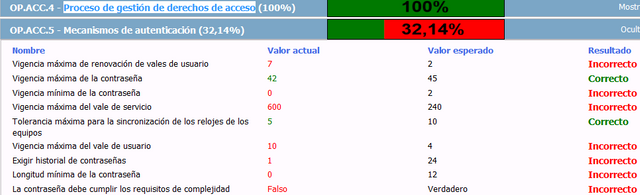

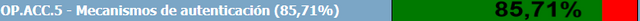

Ahora procederemos a analizar y resolver los defectos del bloque Mecanismos de autenticación, del que solo cumplimos el 32%.

Ante todo debemos abrir la política que creamos en el segundo artículo, en la aplicación "Administración de directivas de grupo", dentro de nuestro dominio encontraremos la política ENS (o el nombre que le pusiérais), pulsamos con el botón derecho y Editar, lo que abrirá el Editor de administración de directivas de grupo.

Nos vamos a Configuración del equipo / Directivas / Configuración de Windows / Configuración de Seguridad / Directivas de cuenta / Directiva Kerberos (si la instalación está en inglés es Computer Configuration / Policies / Windows Settings / Security Settings / Account Policies / Kerberos Policy), y modificar los siguientes parámetros:

- Vigencia máxima de renovación de vales de usuario: 2

- Vigencia máxima del vale de usuario: 4

- Vigencia máxima del vale de servicio: 240

En Configuración del equipo / Directivas / Configuración de Windows / Configuración de Seguridad / Directivas de cuenta / Directiva de contraseñas (Computer Configuration / Policies / Windows Settings / Security Settings / Account Policies / Password Policy) cambiamos:

- Vigencia mínima de la contraseña: 2

- Vigencia máxima de la contraseña: 45

- Exigir historial de contraseñas: 24

- Longitud mínima de la contraseña: 12

- La contraseña debe cumplir los requisitos de complejidad: Habilitada

En Configuración del equipo / Directivas / Configuración de Windows / Configuración de Seguridad / Directivas locales / Opciones de seguridad (Computer Configuration / Policies / Windows Settings / Security Settings / Local Policies / Security Options) deberemos cambiar:

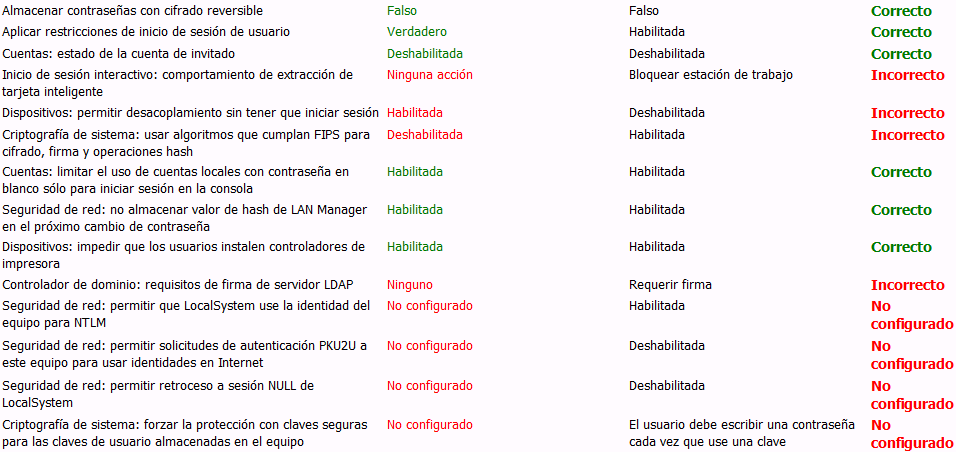

- Inicio de sesión interactivo: comportamiento de extracción de tarjeta inteligente: Bloquear estación de trabajo

- Dispositivos: permitir desacoplamiento sin tener que iniciar sesión: Deshabilitada

- Criptografía de sistema: usar algoritmos que cumplan FIPS para cifrado, firma y operaciones hash: Habilitada. No funciona con algunos programas en algunos ordenadores, tengo que dejarla desactivada.

- Controlador de dominio: requisitos de firma de servidor LDAP: Requerir firma. Esto puede afectar a la compatibilidad de clientes y dispositivos, de momento no lo voy a hacer, tenemos una red muy heterogénea, con ordenadores y dispositivos antiguos.

- Seguridad de red: permitir que LocalSystem use la identidad del equipo para NTLM: Habilitada

- Seguridad de red: permitir solicitudes de autenticación PKU2U a este equipo para usar identidades en Internet: Deshabilitada

- Seguridad de red: permitir retroceso a sesión NULL de LocalSystem: Deshabilitada

- Criptografía de sistema: forzar la protección con claves seguras para las claves de usuario almacenadas en el equipo: El usuario debe escribir una contraseña cada vez que use una clave

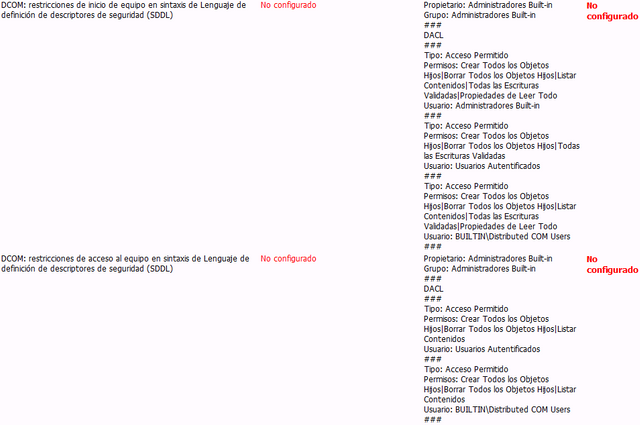

Estas dos no he encontrado cómo configurarlas, en las directivas de grupo están en Configuración del equipo / Directivas / Configuración de Windows / Configuración de Seguridad / Directivas locales / Opciones de seguridad, pero no permiten este tipo de configuración:

DCOM: restricciones de inicio de equipo en sintaxis de Lenguaje de definición de descriptores de seguridad (SDDL):

"O:BAG:BAD:(A;;CCDCLCSWRP;;;BA)(A;;CCDCSW;;;AU)(A;;CCDCLCSWRP;;;S-1-5-32-562)"

Ésta no he conseguido configurarla, la dejo para luego.DCOM: restricciones de acceso al equipo en sintaxis de Lenguaje de definición de descriptores de seguridad (SDDL)

"O:BAG:BAD:(A;;CCDCLC;;;AU)(A;;CCDCLC;;;S-1-5-32-562)"

Esta tampoco me deja, quizás haya que hacerlo en otro sitio, no en las directivas de grupo.

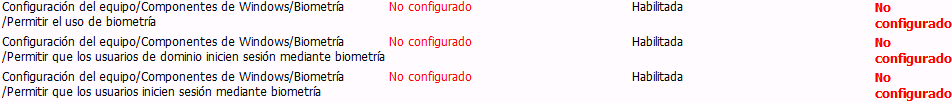

Estas tres configuraciones parecen un poco absurdas si no tienes ningún dispositivo biométrico, pero en fin, es obligatorio ponerlas. En el editor de políticas vamos a Configuración del equipo / Directivas / Plantillas administrativas / Componentes de Windows / Biometría (Computer Configuration / Policies / Administrative Templates / Windows Components / Biometrics):

- Permitir el uso de biometría: Habilitada

- Permitir que los usuarios de dominio inicien sesión mediante biometría: Habilitada

- Permitir que los usuarios inicien sesión mediante biometría: Habilitada

Ejecutamos el gpupdate, volvemos a ejecutar la auditoría y nos sale que en el segundo bloque (Mecanismos de autenticación) hemos pasado de cumpllir el 32% al 86%. Nos ha faltado una política que ha dado problemas en mi instalación, otra que no me he atrevido a probarla porque probablemente de problemas y dos que no he sabido cómo editarlas.

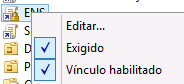

Podemos ver las políticas que se han aplicado con el comando rsop. Si hay algunas políticas que no se han aplicado, se arregla en Administración de directivas de grupo, pulsando con el botón derecho en nuestra directiva ENS y seleccionando "Exigido" (Enforced).

El próximo día nos meteremos con el tercer bloque, "Acceso local", que solo cumplimos al 17%.

😂 😅

@criptorafa got you a $6.75 @minnowbooster upgoat, nice! (Image: pixabay.com)

Want a boost? Click here to read more! @originalworks

The @OriginalWorks bot has determined this post by @criptorafa to be original material and upvoted it!

To call @OriginalWorks, simply reply to any post with @originalworks or !originalworks in your message!

To nominate this post for the daily RESTEEM contest, upvote this comment! The user with the most upvotes on their @OriginalWorks comment will win!

For more information, Click Here!

This post recieved an upvote from minnowpond. If you would like to recieve upvotes from minnowpond on all your posts, simply FOLLOW @minnowpond

This post has received a 51.64 % upvote from thanks to: @criptorafa.

thanks to: @criptorafa.

For more information, click here!

Este Post ha recibido un Upvote desde la cuenta del King: @dineroconopcion, El cual es un Grupo de Soporte mantenido por 5 personas mas que quieren ayudarte a llegar hacer un Top Autor En Steemit sin tener que invertir en Steem Power. Te Gustaria Ser Parte De Este Projecto?

This Post has been Upvote from the King's Account: @dineroconopcion, It's a Support Group by 5 other people that want to help you be a Top Steemit Author without having to invest into Steem Power. Would You Like To Be Part of this Project?

This post has received a 24.00 % upvote from @lovejuice thanks to: @criptorafa. They have officially sprayed their dank amps all over your post rewards. GOOD TIMES! Vote for Aggroed!

This wonderful post has received a bellyrub of 0.72 % upvote from @bellyrub thanks to this cool cat: @criptorafa. My pops @zeartul is one of your top steemit witness, if you like my bellyrubs please go vote for him, if you love what he is doing vote for this comment as well.

This post has received a 19.27 % upvote from @buildawhale thanks to: @criptorafa. Send at least 0.100 SBD to @buildawhale with a post link in the memo field to bid for a portiona of the next 100% upvote.

To support our curation initiative, please vote on my owner, @themarkymark, as a Steem Witness