atencion: "Más de 1 Millón de Cuentas de Google Violadas por Gooligan por Check Point Research Team publicado 2016/11/30"

"La infección comienza cuando un usuario descarga e instala una aplicación infectada con Gooligan"

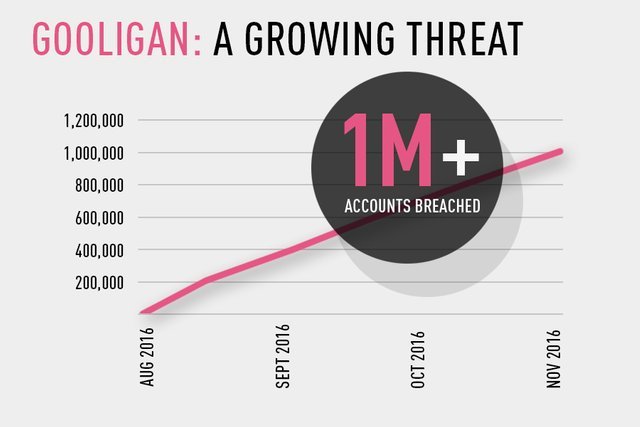

"Más de 1 millón de cuentas de Google violadas por Gooligan"

Por Check Point Research Team publicado el 2016/11/30

Tenga cuidado: "Más de 1 Millón de Cuentas de Google Violadas por Gooligan por Check Point Research Team publicado 2016/11/30"

traducine eliowilson late-news

"Gooligan" Android Malware Infectando más de 13.000 dispositivos al día, instala aplicaciones, deja falsas críticas "

Según los últimos títulos de noticias en internet

Cuidado con los permisos en las aplicaciones y actualizaciones

Realmente no me gustan

Sólo oído sobre otra amenaza

Y no utilizar cuenta de administrador cuenta privilegiada no eran!

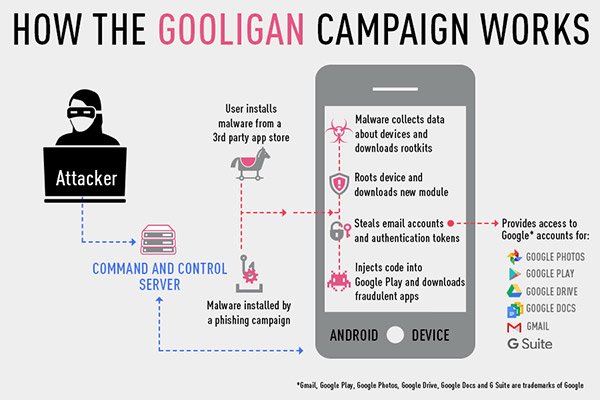

-¿Cómo funciona Gooligan?

"La infección comienza cuando un usuario descarga e instala una aplicación infectada con Gooligan"

"La infección comienza cuando un usuario descarga e instala una aplicación infectada con Gooligan en un dispositivo Android vulnerable.Nuestro equipo de investigación ha encontrado aplicaciones infectadas en tiendas de aplicaciones de terceros, pero también podían ser descargadas directamente por usuarios de Android mediante enlaces maliciosos en Phishing Después de instalar una aplicación infectada, envía datos sobre el dispositivo al servidor Command and Control (C & C) de la campaña.

Gooligan entonces descarga un rootkit del servidor de C & C que aprovecha varios exploits de Android 4 y 5, incluyendo el conocido VROOT (CVE-2013-6282) y Towelroot (CVE-2014-3153). Estas explotaciones todavía afectan a muchos dispositivos hoy en día porque los parches de seguridad que los corrigen pueden no estar disponibles para algunas versiones de Android, o los parches nunca fueron instalados por el usuario. Si el enraizamiento tiene éxito, el atacante tiene el control total del dispositivo y puede ejecutar comandos privilegiados de forma remota.

Después de lograr el acceso root, Gooligan descarga un nuevo módulo malicioso del servidor de C & C y lo instala en el dispositivo infectado. Este módulo inyecta código en la ejecución de Google Play o GMS (Google Mobile Services) para imitar el comportamiento del usuario para que Gooligan pueda evitar la detección, una técnica que se vio por primera vez con el malware móvil HummingBad. El módulo permite a Gooligan:

Roba la cuenta de correo electrónico de Google de un usuario y la información de token de autenticación

Instalar aplicaciones de Google Play y calificarlas para aumentar su reputación

Instalar adware para generar ingresos

Los servidores de anuncios, que no saben si una aplicación que utiliza su servicio es malicioso o no, envían a Gooligan los nombres de las aplicaciones para descargarlas desde Google Play. Después de instalar una aplicación, el servicio de anuncios paga al atacante. Luego, el malware deja una revisión positiva y una calificación alta en Google Play, utilizando el contenido que recibe del servidor de C & C.

Nuestro equipo de investigación fue capaz de identificar varios casos de esta actividad mediante la referencia cruzada de datos de los dispositivos infringidos con las revisiones de aplicaciones de Google Play. Este es otro recordatorio de por qué los usuarios no deben confiar sólo en las calificaciones para decidir si confían en una aplicación.

Gooligan1

Dos ejemplos de revisiones dejadas por usuarios que también fueron encontrados en los registros del atacante como víctimas.

Gooligan2

Un ejemplo de comentarios falsos y comentarios a una de las aplicaciones fraudulentas.

Gooligan3

El mismo usuario descubrió dos diferentes aplicaciones fraudulentas instaladas en su dispositivo, sin su conocimiento.

Al igual que HummingBad, el malware también falsifica información de identificación del dispositivo, como IMEI e IMSI, para descargar una aplicación dos veces mientras parece que la instalación está ocurriendo en un dispositivo diferente, duplicando así los ingresos potenciales.

Google4

Una de las aplicaciones descargadas de Google Play por Gooligan.

¿Qué son los tokens de autorización de Google?

Un token de autorización de Google es una forma de acceder a la cuenta de Google y los servicios relacionados de un usuario. Google lo emite una vez que un usuario ha iniciado sesión correctamente en esta cuenta.

Cuando un hacker roba un token de autorización, pueden utilizar este token para acceder a todos los servicios de Google relacionados con el usuario, incluidos Google Play, Gmail, Google Docs, Google Drive y Google Fotos.

Mientras que Google implementó múltiples mecanismos, como la autenticación de dos factores, para evitar que los piratas informáticos comprometan las cuentas de Google, un token de autorización robado ignora este mecanismo y permite a los hackers el acceso deseado, ya que el usuario es percibido como ya iniciado sesión.

Conclusión

Gooligan ha infringido más de un millón de cuentas de Google. Creemos que es el mayor incumplimiento de cuenta de Google hasta la fecha y estamos trabajando con Google para continuar con la investigación. Animamos a los usuarios de Android a validar si sus cuentas han sido violadas ".

Apéndice A: Lista de aplicaciones falsas infectadas por Gooligan

upvote spanish translated from my previous post!

upvote 100% steem up

gracias

any Idea? please thx xD

steem power address for btc deposit:

14yPcZHWYHkL5zCovhEUagE5EJsQXZSEJW

steem address for btc deposit:

1CNCyJq76S7yghpBSbEVHQvE41jGXkihx2

good to know that important security info:

another security topic :

key logger is what google chrome also is! So witch BROWSER? :S

https://steemit.com/fun/@eliowilson/key-logger-is-what-google-crome-is-so-witch-browser-s

join the discussion please thanks for posting!

android-ram-upgrade:

https://steemit.com/upgrade-pcandroid/@eliowilson/android-ram-upgrade

This post has been linked to from another place on Steem.

Learn more about and upvote to support linkback bot v0.5. Flag this comment if you don't want the bot to continue posting linkbacks for your posts.

Built by @ontofractal

muchas gracias =D a los amigos latinos! =D

muchos de mis postes tienen audio book en hispano!

Seguridad-audio libro: ¿estamos siendo spyed? Cómo evitar el correo electrónico android y pc thereat! Información importante: ¡aprende qué hacer!

Audio español audio-libro tts y traducción en español deutch portugues etc

intgrado en audio book security spanish

https://steemit.com/steemit/@eliowilson/security