Entendendo a criptografia / Understanding cryptography [Part 2]

English version below

(PT) Se você perdeu a parte 1 clique aqui.

(ENG) If you missed the part 1 click here.

PT

Requisitos de segurança

A criptografia pode garantir alguns fatores:

Autenticação: Garantia que a pessoa é quem diz ser.

Integridade: Garantia de que não houve mudanças nas informações.

Confidencialidade: Garante que a informação vai estar disponível apenas para pessoas autorizadas.

Não-repúdio: Garante que um indivíduo não pode negar uma ação feita por ele.

Antes de mais nada, cuidado para no confundir isto com os três pilares da segurança da informação.

Source

Para cada um dos pilares acima, um modelo de criptografia deve ser usado, com algoritmos e métodos próprios. Também podemos usar ao mesmo tempo mais de uma garantia. Veremos futuramente como esses pilares são aplicados nos métodos e algoritmos.

Antes de seguirmos em frente, precisamos conhecer alguns conceitos comuns para facilitar o entendimento do conteúdo:

- Criptografia: a arte e a ciência de esconder e manter segura uma mensagem.

- Criptoanálise: a arte e a ciência de quebrar e desvendar mensagens codificadas.

- Criptologia: grande área que abrange a criptografia e a criptoanálise.

- Texto claro: vamos nos referenciar a partir de agora as mensagens e dados originais como texto claro.

- Algoritmo de criptografia: conjunto de operações para transformar o texto claro em uma mensagem cifrada.

- Chave secreta: uma entrada adicional ao algoritmo, o resultado de um algoritmo de criptografia aplicado em um texto claro vai variar de acordo com a chave utilizada.

- Texto cifrado: O resultado produzido pelo algoritmo de criptografia, resultante de operações realizadas na combinação de texto claro e chave secreta.

- Algoritmo de decriptografia: o inverso do algoritmo de criptografia, recebe como entradas um texto cifrado e uma chave secreta e decifra o texto cifrado de volta a texto claro. Normalmente o mesmo algoritmo que criptografa também descriptografa, apenas realizando as operações na ordem contrária.

Funcionamento da criptografia

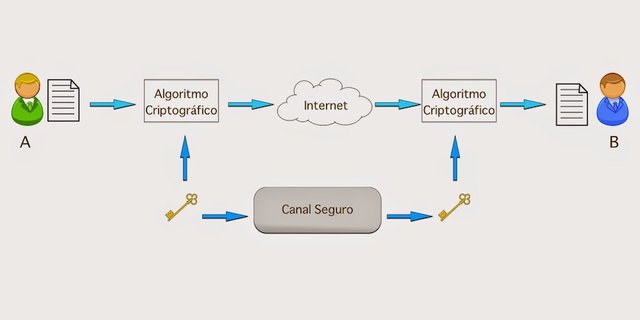

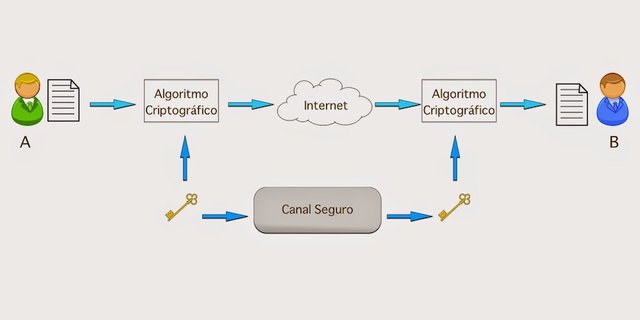

Vamos ver aqui de um modo simplificado como funciona na prática a criptografia nos dias de hoje. A imagem abaixo demonstra uma comunicação usando criptografia:

1- Usuário A tem um texto plano que deseja enviar para o Usuário B.

2- Usuário A tem uma chave secreta. O Usuário A informa a chave secreta para o Usuário B através de um canal seguro, por outro canal de comunicação qualquer.

3- Usuário A aplica um algoritmo criptográfico usando como entrada o texto claro e a chave secreta.

4- O algoritmo criptográfico gera um texto cifrado que pode ser encaminhado para o Usuário B.

5- O texto cifrado é encaminhado por um canal inseguro sem problemas.

6- O texto cifrado chega até o Usuário B.

7- O Usuário B tem a mesma chave secreta utilizada pelo Usuário A na criptografia.

8- Usuário B aplica o mesmo algoritmo criptográfico que o Usuário A usou, para decifrar a mensagem.

9- Como resultado do algoritmo criptográfico o Usuário B recebe o texto claro.

Neste modelo podemos ver que não basta apenas usar um algoritmo criptográfico, é necessário uma chave secreta compartilhada apenas pelo remetente e destinatário. Esta chave secreta é um parâmetro do algoritmo utilizado tanto na cifragem quanto na decifragem, e deve ser a mesma chave para produzir o mesmo resultado. O mesmo texto claro com chaves diferentes produzirão resultados diferentes. Os algoritmos criptográficos normalmente são publicamente conhecidos, o que garante o segredo do texto cifrado é a chave secreta.

No caso acima, para maior segurança, a chave secreta foi encaminhada por um canal seguro. O canal seguro é um meio de comunicação que seja diferente do meio que o texto cifrado será encaminhado e que seja seguro, ou pelo menos apresente alguma dificuldade na interceptação. Assim, um atacante ter poucas chances de interceptar as mensagens em dois canais diferentes, ao mesmo tempo, para obter as informações necessárias para decifrar o texto cifrado. Um exemplo atual deste tipo de uso de criptografia seria um email seguro, tendo o texto cifrado encaminhado por email e a chave secreta encaminhada por uma mensagem SMS.

ENG

Security Requirements

Encryption can guarantee some factors:

Authentication: Guarantee that the person is who claims to be.

Integrity: Assurance that there was no change in information.

Confidentiality: Ensures that the information will be available only to authorized persons.

Non-repudiation: Ensures that an individual can not deny an action made by him.

First of all, be careful not to confuse this with the three pillars of information security.

Source

For each of the above pillars, a cryptographic model must be used, with its own algorithms and methods. We can also use more than one of them at the same time. We will see in the future how these pillars are applied in methods and algorithms.

Before we move on, we need to know some common concepts to make it easier to understand the content:

- Cryptography: the art and science of hiding and keeping a message safe.

- Cryptanalysis: the art and science of breaking and unveiling codified messages.

- Cryptology: a large area that covers cryptography and cryptanalysis.

- Clear text: let us refer from now on the original messages and data as clear text.

- Encryption Algorithm: set of operations to turn clear text into an encrypted message.

- Secret key: an additional input to the algorithm, the result of an encryption algorithm applied in clear text will vary according to the key used.

- Encrypted Text: The result produced by the encryption algorithm, resulting from operations performed on the combination of clear text and secret key.

- Decryption algorithm: the inverse of the encryption algorithm, receives as input an encrypted text and a secret key and decrypts the ciphertext back to clear text. Usually the same algorithm that encrypts also decrypts, just doing the operations in reverse order.

Cryptography Operation

Let's see here in a simplified way how encryption works in practice these days. The image below demonstrates communication using encryption:

1- User A has a plain text that wants to send to User B.

2- User A has a secret key. User A informs the secret key to User B through a secure channel, another communication channel.

3- User A applies a cryptographic algorithm using the clear text and the secret key as input.

4- The cryptographic algorithm generates an encrypted text that can be forwarded to User B.

5- The ciphertext is routed through an insecure channel without problems.

6- The ciphertext reaches User B.

7- User B has the same secret key used by User A in encryption.

8- User B applies the same cryptographic algorithm that User A used to decipher the message.

9- As a result of the cryptographic algorithm User B receives clear text.

In this model we can see that it is not enough to just use a cryptographic algorithm, we need a secret key shared only by the sender and recipient. This secret key is a parameter of the algorithm used in both encryption and decryption, and must be the same key to produce the same result. The same clear text with different keys will produce different results. Cryptographic algorithms are usually publicly known, which ensures the secret of encrypted text is the secret key.

In the above case, for greater security, the secret key was forwarded through a secure channel. The secure channel is a mean of communication that is different from the way that the ciphertext will be forwarded and that is secure, or at least presents some difficulty in the interception. Thus, an attacker has little chance of intercepting the messages on two different channels at the same time to obtain the information needed to decipher the ciphertext. A current example of this type of encryption use would be secure e-mail, having the encrypted text forwarded by e-mail and the secret key forwarded by an SMS message.

Parabéns, seu post foi selecionado pelo projeto Brazilian Power, cuja meta é incentivar a criação de mais conteúdo de qualidade, conectando a comunidade brasileira e melhorando as recompensas no Steemit. Obrigado!

Muito bom o texto, explicou de forma simples.

ptgram power | faça parte | grupo steemit brasil

Obrigado!

muito interessante seu texto, é uma ótima contribuição para a comunidade!

ptgram power | faça parte | grupo steemit brasil

Valeu! Sempre tentando contribuir.

Well done @deividluchi! You successfully guessed the match result.

Click on the badge to view your Board of Honor.

Do you want to know your current ranking? Read this post

Do not miss the last post from @steemitboard!

Muito bom. Simples e direto. Esperando pelas continuações.

ptgram power

Valeu pelo comentário