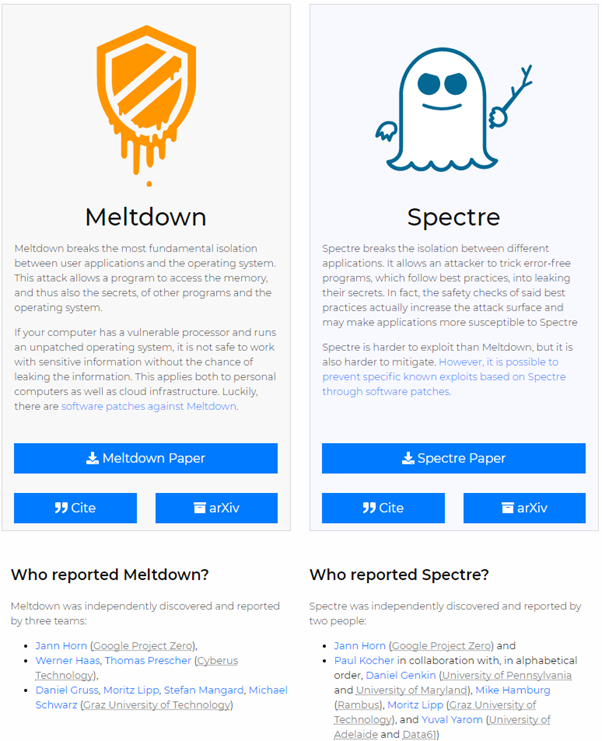

Meltdown and Spectre 취약점

[그림1] Meltdown & Spectre 요약

[영상1] Meltdown & Spectre POC 시연 영상

Google Project Zero, Cyberus 등 보안전문가들이 공개한 Meltdown 취약점(CVE-2017-5754)과 Spectre 취약점(CVE-2017-5753, CVE-2017-5715)이 2018년 새해가 밝자마자 Intel을 포함한 제조사들 및 IT 업계를 두려움에 떨게 만들었습니다.

*** CVE는 Common Vulnerabilities and Exposures의 약자로 공개된 보안 취약점 마다 할당된 번호를 의미합니다.

'Intel CPU 게이트'라고 불릴만큼 파장이 큰 이번 이슈는 취약점을 이용하면 웹사이트 id/pw, 공인인증서 등 사용하는 모든 것을 탈취해 갈 수 있다고 말할 수 있을 정도로 심각합니다.

반면 대부분의 비전공자들은 해당 보안 이슈에 대해 무관심한 것이 우려되어 글을 작성하게 되었습니다.

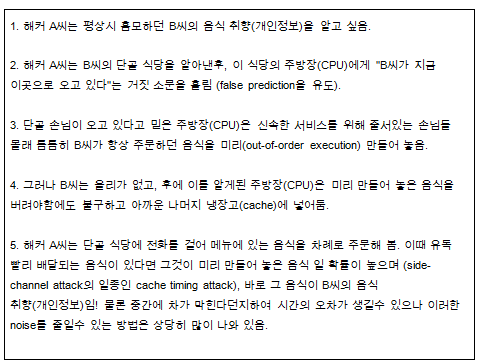

먼저, 비전공자들을 위한 Meltdown & Spectre 동작 원리 설명을 고려대 김승주 교수님이 작성해놓은 글[1]을 인용하여 이해를 돕고자 공유드립니다.

Meltdown & Spectre 취약점으로 인해 성능이 30~40% 가까이 하락한다는 기사를 본적이 있으실 겁니다. 그 이유는 현재로서는 제조사에서 취약점에 대해 해커 A의 악성 행위를 막기위해 시간이 오래 걸리더라도 B씨가 직접 음식점에 와서 주문하는 방법으로 음식 주문 받기는 방법과 같이 패치를 적용했기 때문입니다. 현재로서는 제조사에서 이와 같은 임시 방편으로 대응 할 수 밖에 없는 것으로 보입니다.

피해 범위는

Meltdown의 경우 1995년 이후 출시된 거의 대부분의 Intel processor가 영향을 받으며( AMD processor는 분명하지 않은 상태이고, 몇몇의 ARM processor 의 경우 영향을 받는다. ),

Spectre의 경우 Intel, AMD, ARM processor가 영향을 받는다고 밝혀진 상태입니다.

즉, 데스크탑, 노트북, 스마트폰, 서버 컴퓨터 등 일상에서 주로 사용하는 IT 기기들은 모두 영향을 받는다고 생각하면 될 것 같습니다.

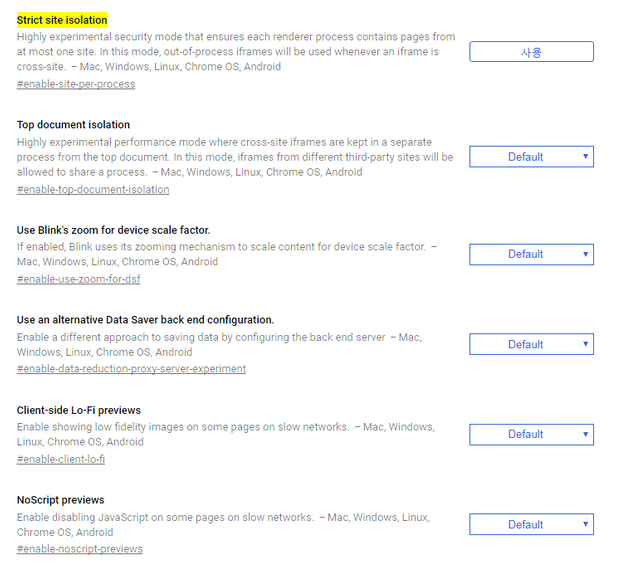

추가로 크롬에서도 취약점이 발생 할 수 있다고 밝혀졌습니다. 따라서 크롬 정식 패치가 나오기 전까지는 아래와 같이 조치하시면, 임의의 스크립트가 실행하는 것을 막아 취약점이 노출되지 않는데 도움이 될 것 입니다.

a. 주소창에 "chrome://flags/#enable-site-per-process" 입력

b. "Strict site isolation" 오른쪽 Enable 클릭( 해당 버튼이 안보일 경우 크롬 업데이트 필요 )

c. 크롬 브라우저 재시작

근본적인 해결책은 CPU 아키텍처를 재설계 해야하지만 현재 시점에서는 제조사 입장에서도 임시방편 수준의 패치 밖에 나가지 못하는 상황입니다.

따라서 사용자 입장에서는 업데이트를 수시로 확인하고 진행해야 하며, 발표된 취약점이 동작할 수 있는 공격 체인이 만들어지지 않도록 매사에 보안에 유의하여 사용해야 합니다.

[REF]

그림1 : https://meltdownattack.com/

[1] https://amhoin.blog.me/221180319005

날씨가 많이 춥습니다 늘건강하세요

계속 읽고만 있다는ㅜ @jihyun6913.park 님은 대체 뭐하는 분이신가요... 대표적인 문과생으로 상당히 어렵습니다.

저는 7년 전에 산 노트북을 업데이트 없이 사용중인 문과생인데, 왜 이글을 클릭했죠?

으아닛 전 후쿠시마 원전 멜트다운을 떠올리며 들어왔는데 여긴 어디죠? 안 되겠어 어서 여길 빠져나가야만 해.................(죄송)

다시 제정신을 차리고 잘 읽어봤는데

말씀하신 것처럼 저도 '해당 보안 이슈에 무관심한' 비전공자 1인이었네요.

그런데 생각보다 심각한 이슈인 것 같군요. jhyun6913.park님께서 알려주신 방법대로 일단 임시방편으로나마 대처를 해야겠네요. 좋은 정보 감사드립니다!!

생각보다 개념이 어렵네요...ㅠㅜ

차근차근 공부해봐야겠네요..ㅎ

오

오

오

무식한 저는 몬소린지

^^!부러워요

컴터나 기계와 친한분들은

밤이 늦었네요

굿나잇

인텔만이 아니라 ARM의 경우도 이 부분에 대한 취약점이 있을수 있다고 하더군요.

제 경우에도 업체에서 저희가 사용하는 CPU의 이 부분에 대해서 조사해 달라고 요청을 받았었습니다.

https://developer.arm.com/support/security-update

Variant 1, Variant 2에서는 문제가 될 수 있습니다.

저희 것은 다행히 Variant 3여서 특별히 문제는 없는 것으로 보입니다.

좋은 정보 감사 드립니다. ^.^;;

알려지진 않았지만 얼마나 많은 문제가 있을지 몰라서 항상 불안합니다..;;

그래서 중요 파일들은 따로 관리하게 되는 것 같아요~

항상 조심, 또 조심해요 우리~!!

덕분에 급 컴터가 느려지고 아주그냥 ㅋㅋㅋ

하지만 개발은 버그를 달고 살 수밖에 없으니 뭐라고는 못하겠네요 ㅜㅜ

오 ㅋㅋㅋ비전문가들을 위한 설명 읽으니까 좀 이해가 되었어요!! 사람들은 저빼고 다 머리가 좋은것 같네요 ㅠㅠㅠㅠㅠㅠ

좋은글 감사합니다^^