Translation Netguard Into Indonesia To Complet

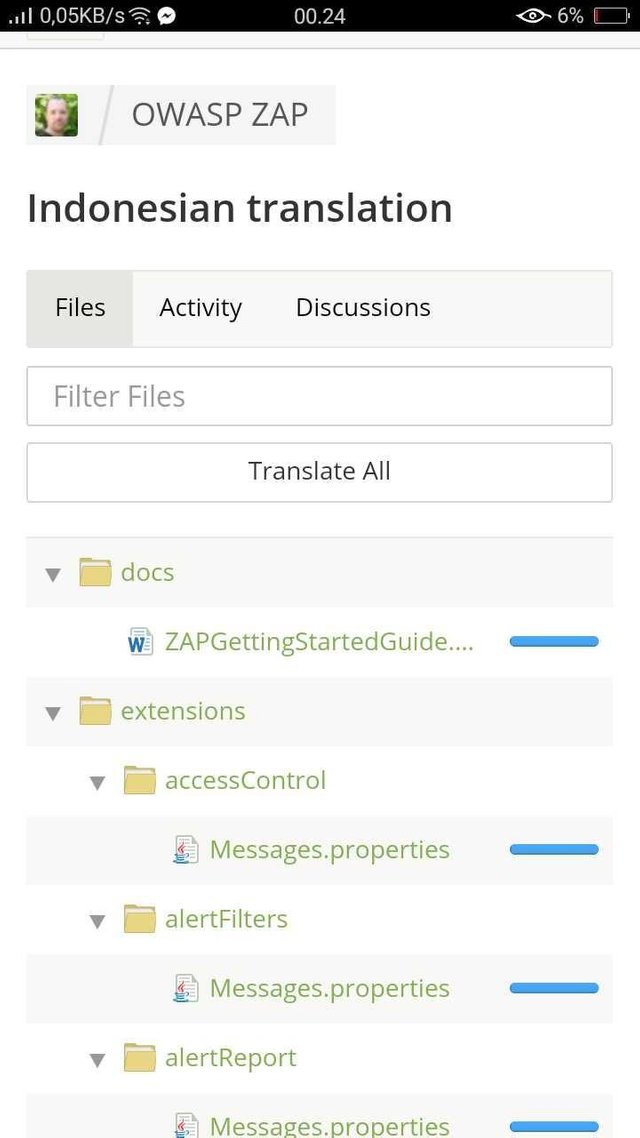

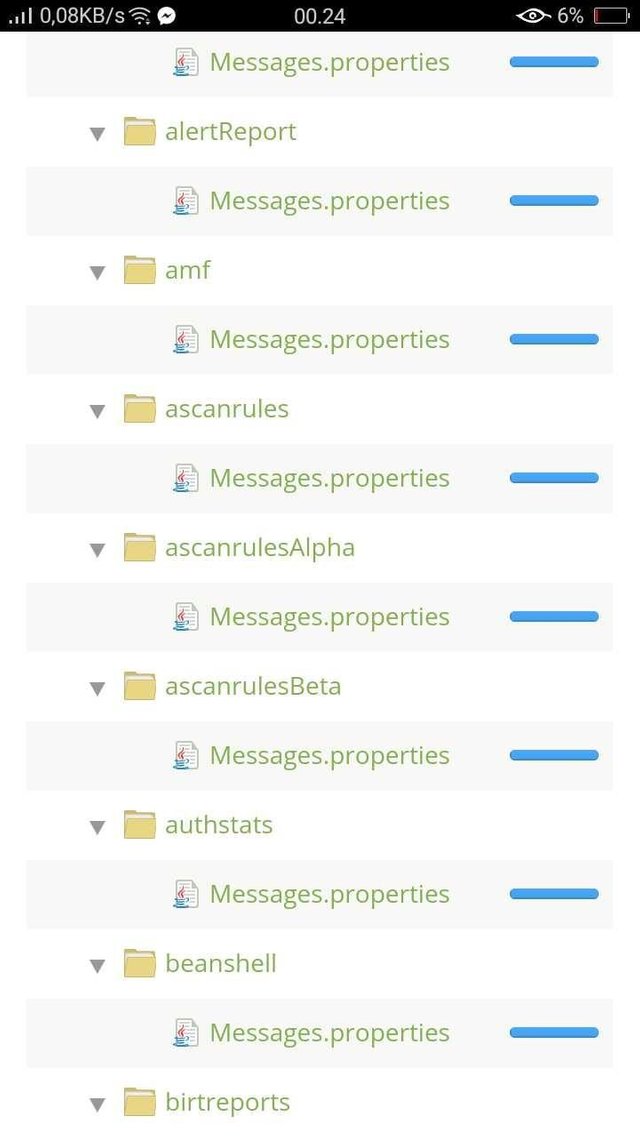

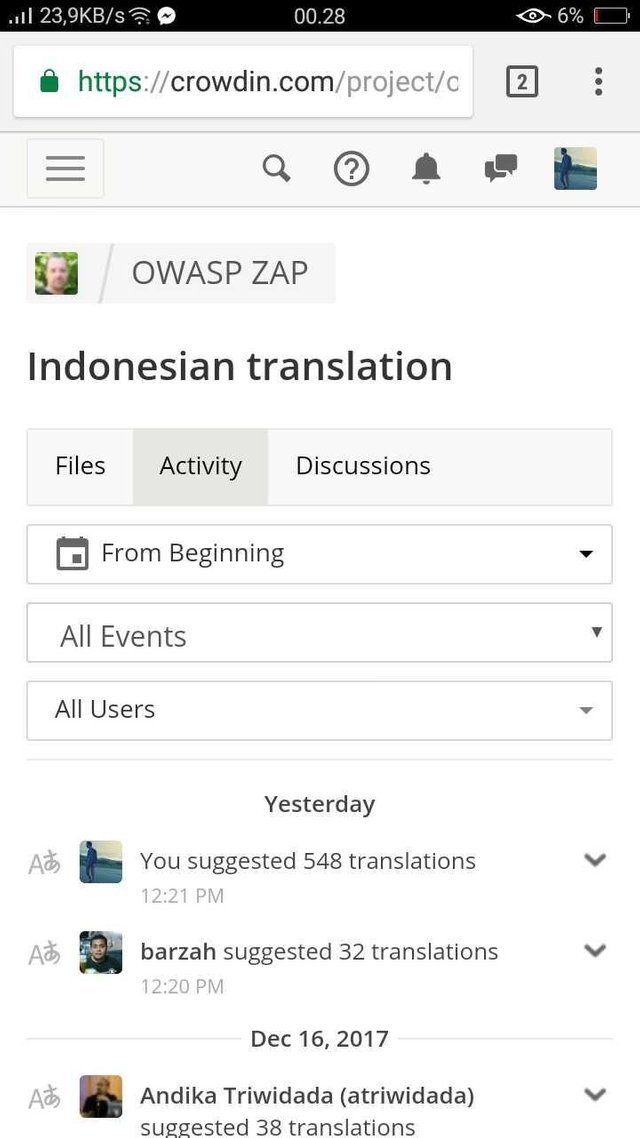

I started from 3% to 548%, and i perfecting some others words.

My crowdin:

https://crowdin.com/profile/taufit/activity

Crowdin Exo platform:

https://crowdin.com/project/owasp-zap

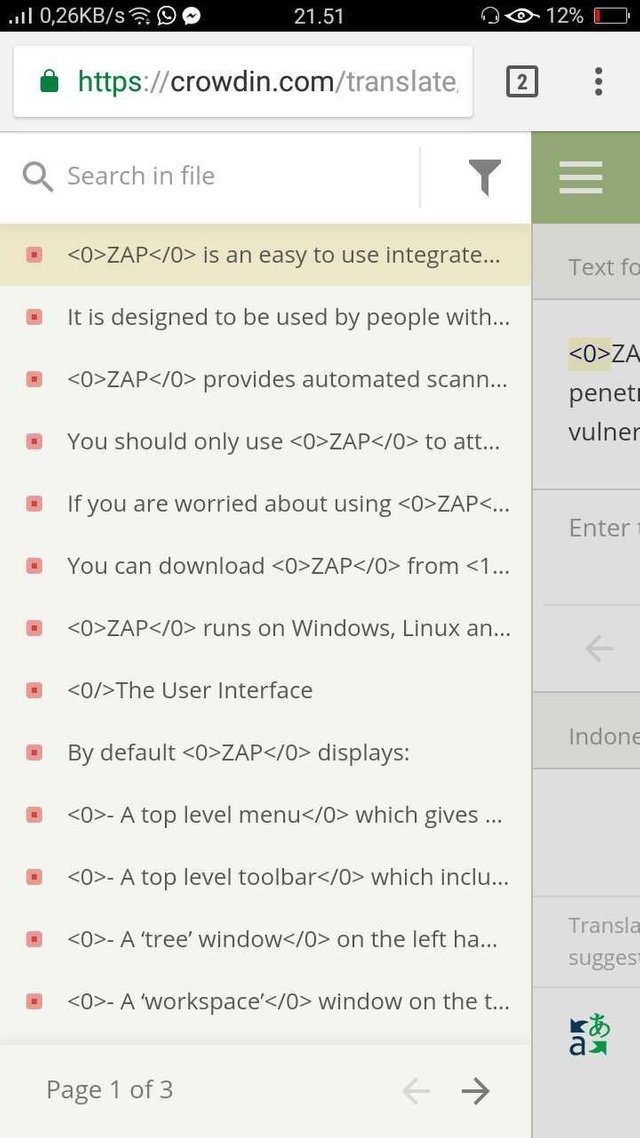

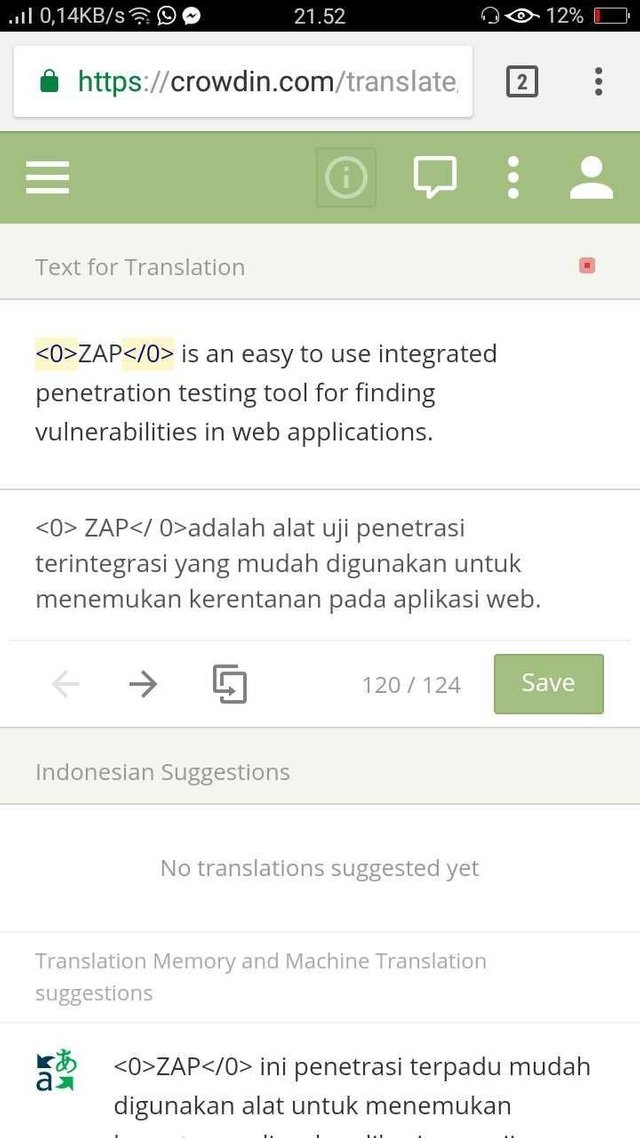

This my Translation :

Contact

Knowledge Base

taufit

Profile

Settings

Upgrade Account

Log out

OWASP ZAP

Indonesian translation

Files

Activity

Discussions

From Beginning All Users

Search users

All Users

barzah

taufit

Andika Triwidada (atriwidada)

fetch

Nikita Zimin (nzeemin)

Yan Lypnytsky (lypnytsky)

Łukasz Wójcik (lwojcik)

J Cruise (laklothhd)

antuketot76 (antuketot76)

Fayssal Rabah (fayssalrabah)

Yesterday

barzah suggested 59 translations

12:49 PM

You suggested 548 translations

12:21 PM

Translation File Time

Pelacak Bug Otomatis Messages.properties 12:21 PM

File tidak ditemukan: {0} Messages.properties 12:21 PM

Hapus Aturan Masalah Messages.properties 12:21 PM

Yakin ingin menghapus Aturan Terbitan yang dipilih? Messages.properties 12:21 PM

Jangan tampilkan pesan ini lagi Messages.properties 12:21 PM

Memastikan Messages.properties 12:21 PM

Ubah Aturan Masalah Messages.properties 12:21 PM

Pilih Konfigurasi Messages.properties 12:21 PM

Pilih Pelacak Bug Messages.properties 12:21 PM

Tingkat Resiko: Messages.properties 12:21 PM

Memastikan Messages.properties 12:21 PM

Tambahkan Issue Rule Messages.properties 12:21 PM

Bug dibesarkan! Messages.properties 12:21 PM

Ringkasan Messages.properties 12:21 PM

Peron Messages.properties 12:21 PM

Sistem operasi Messages.properties 12:20 PM

Versi Messages.properties 12:20 PM

nama komponen Messages.properties 12:20 PM

nama Produk Messages.properties 12:20 PM

URL Bugzilla Messages.properties 12:20 PM

Pelacak Bug: Mode Semi-Otomatis Messages.properties 12:20 PM

Pelacak Bug: Mode Manual Messages.properties 12:20 PM

Dukungan segera hadir Messages.properties 12:20 PM

Bugzilla Messages.properties 12:20 PM

Masalah muncul! Messages.properties 12:20 PM

Beberapa bidang tidak ada Messages.properties 12:20 PM

Periksa semua parameter lagi Messages.properties 12:19 PM

Repositori / sumber tidak ada Messages.properties 12:19 PM

Otorisasi Unsuccesful: Periksa kredensial Anda Messages.properties 12:19 PM

Pilih Konfigurasi yang tersimpan Messages.properties 12:19 PM

Nama pengguna Messages.properties 12:19 PM

Pilih Penerima dari Kolaborator Messages.properties 12:19 PM

Penerima Messages.properties 12:19 PM

Label Messages.properties 12:19 PM

Tubuh Messages.properties 12:19 PM

Judul Messages.properties 12:19 PM

URL repositori (pemilik / repo) Messages.properties 12:19 PM

Atlassan Messages.properties 12:19 PM

JIRA Messages.properties 12:19 PM

Bugzilla Messages.properties 12:19 PM

Github Messages.properties 12:19 PM

Pilih Pelacak Bug Messages.properties 12:18 PM

Pelacak Bug: Contoh pesan Messages.properties 12:18 PM

Naikkan Issue pada Bug Tracker Messages.properties 12:18 PM

Naikkan Issue: Manual Mode Messages.properties 12:18 PM

Bug berhasil diangkat! Messages.properties 12:18 PM

Ekstensi ZAP untuk membantu pengguna meningkatkan masalah pelacak bug dari dalam ZAP Messages.properties 12:18 PM

Pelacak Bug Messages.properties 12:18 PM

Tidak ada akses tulis ke: Messages.properties 12:17 PM

| Permintaan Num: Messages.properties 12:17 PM

Ekstensi file (dipisahkan dengan,): Messages.properties 12:17 PM

Angkatan Jelajahi file Messages.properties 12:17 PM

Paksa Browse directory (dan anak-anak) Messages.properties 12:17 PM

Sesuaikan Tinggi Messages.properties 12:17 PM

Jangan tampilkan pesan ini lagi Messages.properties 12:17 PM

Terjadi kesalahan saat memulai JavaFX. Tampilan tanggapan "Render HTML" tidak akan tersedia. Pastikan JavaFX tersedia di sistem Anda atau JRE / JDK. Kesalahan telah dicatat. Messages.properties 12:17 PM

Pengaya Peramban Lihat Messages.properties 12:17 PM

Render HTML Messages.properties 12:17 PM

2 Messages.properties 12:16 PM

Uji Judul Baru Messages.properties 12:16 PM

Gambar JPG & GIF Messages.properties 12:16 PM

File PDF ASCII Messages.properties 12:16 PM

Buat Laporan BIRT (Scripted) Messages.properties 12:16 PM

BIRT report HTML berhasil dihasilkan Messages.properties 12:16 PM

Upload logo BIRT Report Messages.properties 12:16 PM

Laporan BIRT PDF berhasil dihasilkan Messages.properties 12:16 PM

Buat laporan BIRT PDF Messages.properties 12:16 PM

Terjadi kesalahan saat menyimpan file skrip. Messages.properties 12:16 PM

Terjadi kesalahan saat memuat file skrip. Messages.properties 12:15 PM

Integrasi Beanshell Messages.properties 12:15 PM

Catatan statistik masuk / keluar untuk semua konteks dalam cakupan Messages.properties 12:15 PM

Statistik Otentikasi Messages.properties 12:15 PM

Kode sumber Java telah diungkapkan oleh server web di file kelas Java di folder WEB-INF. File kelas dapat dis-rakitan untuk menghasilkan kode sumber yang sangat sesuai dengan kode sumber asli. Messages.properties 12:14 PM

Pengungkapan Kode Sumber - / WEB-INF folder Messages.properties 12:14 PM

Kode sumber untuk [{0}] ditemukan di [{1}] Messages.properties 12:14 PM

Pastikan file metadata SVN tidak dikirim ke server web atau server aplikasi Messages.properties 12:13 PM

Pengungkapan Kode Sumber - SVN Messages.properties 12:13 PM

Beberapa versi PHP, ketika dikonfigurasi untuk dijalankan menggunakan CGI, jangan menangani string kueri dengan benar yang tidak memiliki karakter "=" yang tidak digerakkan, yang memungkinkan pengungkapan kode sumber PHP, dan eksekusi kode sewenang-wenang. Dalam hal ini, isi file PHP tersebut langsung ditayangkan ke web browser. Output ini biasanya berisi PHP, meskipun mungkin juga berisi HTML langsung. Messages.properties 12:13 PM

Pengungkapan Kode Sumber - CVE-2012-1823 Messages.properties 12:13 PM

Waktu kueri dapat dikontrol dengan menggunakan nilai parameter [{0}], yang menyebabkan permintaan untuk mengambil [{1}] milidetik, bila kueri asli yang tidak dimodifikasi dengan nilai [{2}] mengambil [{3}] milidetik Messages.properties 12:12 PM

Hasil halaman berhasil dimanipulasi dengan menggunakan kondisi boolean [{0}] dan [{1}] Messages.properties 12:12 PM

Unmodified message gave HTTP status [{0}], body of length [{1}], modified message gave HTTP status [{2}], body of length [{3}]. A third (non-SQL injection inducing value) gave HTTP status [{4}], body of length [{5}] Messages.properties 12:11 PM

Pesan yang tidak dimodifikasi memberikan status HTTP [{0}], pesan yang dimodifikasi memberikan status HTTP [{1}] Messages.properties 12:11 PM

RDBMS [{0}] kemungkinan terjadi, mengingat fragmen pesan khusus UNION [{1}] dalam hasil HTML Messages.properties 12:11 PM

RDBMS [{0}] kemungkinan terjadi, mengingat fragmen pesan kesalahan [{1}] dalam hasil HTML Messages.properties 12:10 PM

[{0}]: [{1}], nilai [{2}] Messages.properties 12:10 PM

bidang: [{0}], nilai [{1}] Messages.properties 12:09 PM

Nilai Asli: [{0}]. Nilai yang Diubah: [{1}]. Nilai Kontrol: [{2}] Messages.properties 12:09 PM

SQL Injection - PostgreSQL Messages.properties 12:08 PM

SQL Injection - Oracle Messages.properties 12:08 PM

SQL Injection - Hypersonic SQL Messages.properties 12:08 PM

SQL Injection - MySQL Messages.properties 12:08 PM

Menggunakan serangan, penundaan [{0}] milidetik diinduksi dan terdeteksi Messages.properties 12:07 PM

http://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2014-6271 http://www.troyhunt.com/2014/09/everything-you-need-to-know-about.html Messages.properties 12:07 PM

Perbarui Bash di server ke versi terbaru Messages.properties 12:07 PM

Dari CVE-2014-6271: GNU Bash melalui 4.3 proses mengikuti string setelah definisi fungsi dalam nilai variabel lingkungan, yang memungkinkan penyerang jarak jauh mengeksekusi kode acak melalui lingkungan yang dibuat, seperti yang ditunjukkan oleh vektor yang melibatkan fitur ForceCommand di sshd OpenSSH, modul mod_cgi dan mod_cgid di Apache HTTP Server, skrip yang dijalankan oleh klien DHCP yang tidak ditentukan, dan situasi lain di mana pengaturan lingkungan terjadi di batas hak istimewa dari eksekusi Bash, alias "ShellShock." CATATAN: perbaikan asli untuk masalah ini salah; CVE-2014-7169 telah ditugaskan untuk menutupi kerentanan yang masih ada setelah perbaikan yang tidak benar. Messages.properties 12:07 PM

Server menjalankan versi shell Bash yang memungkinkan penyerang jarak jauh mengeksekusi kode yang sewenang-wenang Messages.properties 12:07 PM

Eksekusi Kode Jarak Jauh - Shell Shock Messages.properties 12:07 PM

Kadaluarsa Messages.properties 12:07 PM

Kurang dari satu jam Messages.properties 12:07 PM

Lebih dari satu jam Messages.properties 12:07 PM

Lebih dari satu hari Messages.properties 12:07 PM

Lebih dari satu minggu Messages.properties 12:07 PM

browser tutup Messages.properties 12:07 PM

session identifier {0} field [{1}], nilai [{2}] dapat diakses sampai [{3}] (karena cookie diterima pada {4}), kecuali jika sesi tersebut dimusnahkan. Messages.properties 12:06 PM

- Gunakan perintah kado 'Kadaluarsa' atau 'Max-Age' saat menyetel kue yang berisi id sesi, agar tidak tersedia dalam jangka waktu lama. 2) Pastikan bahwa fungsi logout ada, dan itu benar menghancurkan sesi. 3) Gunakan tindakan pencegahan lainnya untuk memastikan bahwa jika id sesi disusupi, hal itu mungkin tidak dieksploitasi. Messages.properties 12:06 PM

Kuki Id sesi yang dikirim oleh server (bila URL diubah dengan menyetel bidang parameter bernama ke NULL) ditetapkan berlaku untuk jangka waktu yang berlebih. Ini mungkin dapat dimanfaatkan oleh penyerang jika pengguna lupa log out, jika fungsionalitas logout tidak menghancurkan sesi dengan benar, atau jika id sesi dikompromikan dengan beberapa cara lain. Messages.properties 12:06 PM

Sesi ID kadaluwarsa Sisa / Max-Age itu Berlebihan Messages.properties 12:06 PM

session identifier {0} field [{1}], nilai [{2}] dapat diakses menggunakan JavaScript di browser web{1} Messages.properties 12:06 PM - Gunakan bendera 'httponly' saat menyetel cookie yang berisi id sesi, untuk mencegahnya diakses oleh JavaScript di browser web. Messages.properties 12:05 PM

Kuki Id sesi yang dikirim oleh server (bila URL dimodifikasi dengan menyetel bidang parameter yang dinamai ke NULL) dapat diakses oleh JavaScript di server. Sehubungan dengan kerentanan lain, ini memungkinkan sesi dibajak. Messages.properties 12:04 PM

Kuki Sesi ID yang Dapat Diakses ke JavaScript Messages.properties 12:04 PM

Flag 'aman' tidak disetel pada cookie sesi yang disediakan oleh server. Messages.properties 12:04 PM

session identifier {0} field [{1}], nilai [{2}] dapat dikirim melalui mekanisme yang tidak aman. Messages.properties 12:04 PM

https://www.owasp.org/index.php/Top_10_2010-A3-Broken_Authentication_and_Session_Management https://www.owasp.org/index.php/Top_10_2010-A9 Messages.properties 12:03 PM - Gunakan versi SSL / TLS (untuk HTTPS) terbaru yang tersedia untuk semua halaman di mana id sesi dikomunikasikan antara browser dan server web. 2) Jangan biarkan komunikasi dipaksa turun ke protokol HTTP yang tidak dienkripsi. 3) Gunakan bendera 'aman' saat menyetel cookie yang berisi id sesi, untuk mencegah pengiriman berikutnya oleh mekanisme yang tidak aman. 4) Teruskan permintaan halaman HTTP yang tidak aman ke halaman setara HTTPS yang aman. Messages.properties 12:03 PM

Sesi sesi dapat dikirim melalui mekanisme yang tidak aman. Dalam kasus cookie yang dikirim dalam permintaan, ini terjadi saat HTTP, bukan HTTPS, digunakan. Dalam kasus cookie yang dikirim oleh server sebagai tanggapan (bila URL diubah dengan menyetel bidang parameter yang dinamai ke NULL), bendera 'aman' tidak disetel, sehingga cookie dikirim nanti melalui HTTP dan bukan melalui HTTPS . Hal ini memungkinkan penyadapan pasif pada jalur jaringan untuk mendapatkan akses penuh ke sesi korban. Messages.properties 12:03 PM

ID sesi ditransmisikan dengan tidak aman Messages.properties 12:02 PM

{0} bidang [{1}] berisi pengenal sesi terpapar [{2}] Messages.properties 12:02 PM

https://www.owasp.org/index.php/Top_10_2010-A3-Broken_Authentication_and_Session_Management Messages.properties 12:02 PM

Gunakan penerapan manajemen sesi yang lebih aman, seperti sesi yang menggunakan cookie sesi, yang tidak mudah dibagikan secara tidak sengaja, dan biasanya tidak muncul di file log server atau bookmark browser web. Messages.properties 12:02 PM

Sesi sesi terbuka di URL. Dengan berbagi URL situs web semacam itu (berisi id sesi), pengguna naif mungkin secara tidak sengaja memberikan akses ke datanya, mengorbankan kerahasiaan, integritas, dan ketersediaannya. URL yang berisi pengenal sesi juga muncul di bookmark browser web, file log server web, dan file log server proxy. Messages.properties 12:02 PM

XPath Injection Messages.properties 12:01 PM

fungsi panggilan balik tidak tersedia Messages.properties 12:00 PM

Entitas Eksternal Entitas Eksternal Messages.properties 12:00 PM

https://www.owasp.org/index.php/Expression_Language_Injection http://cwe.mitre.org/data/definitions/917.html Messages.properties 12:00 PM

Lakukan validasi data praktik terbaik terhadap masukan yang tidak tepercaya dan untuk memastikan bahwa pengkodean keluaran diterapkan saat data masuk pada lapisan EL, sehingga tidak ada metacharacter yang ditemukan oleh penafsir dalam konten pengguna sebelum dievaluasi. Pola yang paling jelas untuk dideteksi mencakup $ {dan # {, namun memungkinkan untuk mengkodekan atau memecah data ini. Messages.properties 12:00 PM

Perangkat lunak ini mengkonstruksi semua atau sebagian pernyataan bahasa ekspresi (EL) di Halaman Server Java (JSP) dengan menggunakan input yang dipengaruhi secara eksternal dari komponen hulu, namun tidak menetralkan atau salah menetralisir elemen khusus yang dapat mengubah pernyataan EL yang diinginkan sebelumnya. itu dijalankan Pada versi tertentu dari Spring 3.0.5 dan sebelumnya, ada kerentanan (CVE-2011-2730) di mana tag Bahasa Ekspresi akan dievaluasi dua kali, yang secara efektif membuka aplikasi untuk injeksi EL. Namun, bahkan untuk versi yang lebih baru, kelemahan ini masih dimungkinkan tergantung konfigurasi. Messages.properties 12:00 PM

Bahasa Ekspresi Injeksi Messages.properties 12:00 PM

http://netifera.com/research/ http://www.microsoft.com/technet/security/bulletin/ms10-070.mspx http://www.mono-project.com/Vulnerabilities#ASP.NET_Padding_Oracle https: //bugzilla.redhat.com/show_bug.cgi?id=623799 Messages.properties 12:00 PM

Perbarui perangkat lunak server yang terkena dampak, atau modifikasi skrip sehingga mereka benar memvalidasi data terenkripsi sebelum mencoba dekripsi. Messages.properties 12:00 PM

Dengan memanipulasi padding pada string yang dienkripsi, penyerang dapat menghasilkan pesan kesalahan yang mengindikasikan kemungkinan 'padding oracle' vulnerability. Kerentanan semacam itu dapat mempengaruhi aplikasi atau kerangka kerja yang menggunakan enkripsi secara tidak benar, seperti beberapa versi ASP.net, Java Server Faces, dan Mono. Penyerang dapat memanfaatkan masalah ini untuk mendekripsi data dan memulihkan kunci enkripsi, yang berpotensi melihat dan memodifikasi data rahasia. Plugin ini akan mendeteksi kerentanan oracle MS10-070 padding di ASP.net jika CustomErrors diaktifkan untuk itu. Messages.properties 12:00 PM

Generik Padding Oracle Messages.properties 12:00 PM

Memanipulasi bidang [{0}]: [{1}] dan pantau hasilnya Messages.properties 11:59 AM

[{0}] parameter [{1}] membocorkan informasi tentang apakah pengguna ada Perbedaan [dalam output] [1]], untuk nilai nama pengguna asli yang sah [{2}], dan nilai nama pengguna tidak valid [{3}] adalah: [{4}] Messages.properties 11:59 AM

https://www.owasp.org/index.php/Testing_for_user_enumeration_%28OWASP-AT-002%29 http://sebastian-schinzel.de/_download/ifip-sec2011.pdf Messages.properties 11:57 AM

Jangan membocorkan rincian apakah nama pengguna sah atau tidak benar. Secara khusus, untuk upaya login yang tidak berhasil, jangan membedakan antara pengguna yang tidak benar dan kata sandi yang tidak benar dalam pesan kesalahan, judul halaman, isi halaman, header HTTP, atau logika redirection. Messages.properties 11:57 AM

Ada kemungkinan untuk menghitung nama pengguna, berdasarkan tanggapan HTTP yang berbeda saat nama pengguna yang valid dan tidak valid disediakan. Hal ini akan sangat meningkatkan kemungkinan keberhasilan serangan brute force secara paksa terhadap sistem. Perhatikan bahwa false positive terkadang diminimalkan dengan meningkatkan 'Attack Strength' Option di ZAP. Harap periksa bidang 'Info Lainnya' secara manual untuk mengonfirmasi apakah ini benar-benar menjadi masalah. Messages.properties 11:56 AM

Kemungkinan Username Enumeration Messages.properties 11:56 AM

Referensi ke file properti ditemukan di kode sumber Java dis-rakitan untuk kelas Java [{0}]. Messages.properties 11:56 AM

Server web harus dikonfigurasi untuk tidak melayani folder / WEB-INF atau isinya ke browser web. Mungkin juga untuk menghapus folder / WEB-INF. Messages.properties 11:56 AM

Sebuah kelas Java di folder / WEB-INF mengungkapkan adanya file properti. File properti tidak dimaksudkan untuk dapat diakses oleh publik, dan biasanya berisi informasi konfigurasi, kredensial aplikasi, atau kunci kriptografi. Messages.properties 11:56 AM

Pengungkapan File Properties - / WEB-INF folder Messages.properties 11:56 AM

Server web harus dikonfigurasi untuk tidak melayani folder / WEB-INF atau isinya ke browser web, karena berisi informasi sensitif seperti kode sumber dan kode properti yang dikompilasi yang mungkin berisi kredensial. Kelas Java yang dikerahkan dengan aplikasi harus dikaburkan, sebagai lapisan pertahanan tambahan dalam pendekatan "pertahanan-mendalam". Messages.properties 11:56 AM

ID sesi terpapar Messages.properties 11:55 AM

Bidang {0}:[{1}] Messages.properties 11:55 AM

Url di mana masalah ditemukan ditandai sebagai halaman masuk. Messages.properties 11:55 AM

A likely session value has appeared in URLs in the HTML output when URL parameter/pseudo URL parameter [{0}] is set to NULL: [{1}] When this 'borrowed' session [{1}] is used in a subsequent request for this URL, a new session is not created. Messages.properties 11:55 AM

Url di mana masalah ditemukan ditandai sebagai halaman masuk. Messages.properties 11:55 AM

Cookie ditetapkan sebagai tanggapan saat bidang cookie [{0}] disetel ke NULL: [{1}] Cookie ditetapkan sebagai tanggapan dengan nilai cookie yang dipinjam (berlaku) sesuai permintaan [{1}]: [{2}] Messages.properties 11:54 AM

https://www.owasp.org/index.php/Top_10_2010-A3-Broken_Authentication_and_Session_Management https://www.owasp.org/index.php/Session_fixation http://www.acros.si/papers/session_fixation.pdf http://www.technicalinfo.net/papers/WebBasedSessionManagement.html https://www.owasp.org/index.php/Top_10_2010-A9 Messages.properties 11:54 AM - Mencegah penyerang mendapatkan id sesi dengan memberlakukan ID sesi ketat, dan dengan hanya mengalokasikan ID sesi setelah berhasil melakukan otentikasi ke aplikasi. 2) Server harus selalu membuat sesi id baru saat otentikasi, terlepas dari apakah sesi sudah ada. 3) Mengikat session id ke beberapa kombinasi atribut klien yang nyata, seperti alamat IP, sertifikat klien SSL. 4) Sesi, bila hancur, harus dihancurkan di server, begitu juga pada klien. 5) Melaksanakan mekanisme logout yang akan menghancurkan semua sesi sebelumnya untuk klien. 6) Melaksanakan sesi absolut timeout. 7) Beralih dari sebuah URL berdasarkan implementasi id sesi cookie atau bentuk berbasis, karena yang terakhir biasan... Messages.properties 11:54 AM

Fiksasi sesi mungkin dilakukan. Jika masalah ini terjadi dengan URL masuk (di mana pengguna mengotentikasi dirinya ke aplikasi), maka URL dapat diberikan oleh penyerang, bersama dengan id sesi tetap, kepada korban, untuk kemudian mengasumsikan identitas korban menggunakan id sesi yang diberikan. Jika masalah terjadi dengan halaman non-masuk, URL dan id sesi tetap hanya dapat digunakan oleh penyerang untuk melacak tindakan pengguna yang tidak diautentikasi. Jika kerentanan terjadi pada bidang cookie atau field form (parameter POST) dan bukan pada parameter URL (GET), kerentanan lain mungkin juga diperlukan untuk mengatur bidang cookie pada browser korban, untuk memungkinkan kerentanan untuk d... Messages.properties 11:54 AM

Fiksasi Sesi Messages.properties 11:53 AM

Upgrade ke versi stabil PHP terbaru, atau gunakan server web Apache dan modul mod_rewrite untuk menyaring permintaan jahat menggunakan perintah "RewriteCond" dan "RewriteRule". Messages.properties 11:53 AM

Beberapa versi PHP, ketika dikonfigurasi untuk dijalankan menggunakan CGI, jangan menangani string kueri dengan benar yang tidak memiliki karakter "=" yang tidak digerakkan, yang memungkinkan eksekusi kode sewenang-wenang. Dalam kasus ini, perintah sistem operasi disebabkan dijalankan pada server web, dan hasilnya dikembalikan ke browser web. Messages.properties 11:53 AM

Eksekusi Kode Jarak Jauh - CVE-2012-1823 Messages.properties 11:53 AM

Tidak ada bukti Anti-CSRF yang ditemukan dalam formulir pengiriman HTML. Messages.properties 11:53 AM

Tidak adanya Token Anti-CSRF Messages.properties 11:53 AM

Potensi Integer Overflow. Kode status berubah pada input string panjang sembilan tahun. Messages.properties 11:53 AM

Potensi Integer Overflow. Kode status berubah pada input string panjang yang ada. Messages.properties 11:53 AM

Potensi Integer Overflow. Kode status berubah pada input string panjang angka nol. Messages.properties 11:53 AM

Potensi Integer Overflow. Kode status berubah pada input string panjang bilangan bulat acak. Messages.properties 11:53 AM

https://www.owasp.org/index.php/Integer_overflow dan http://projects.webappsec.org/w/page/13246946/Integer%20 Overflows. Messages.properties 11:52 AM

Tulis ulang program latar belakang dengan menggunakan pengecekan ukuran integer yang tepat untuk mencegah meluap dan membagi dengan 0 kesalahan. Ini akan membutuhkan kompilasi ulang dari latar belakang yang dapat dieksekusi. Messages.properties 11:52 AM

Kondisi overflow integer ada saat sebuah integer, yang belum diperiksa dengan benar dari input stream digunakan dalam program yang dikompilasi. Messages.properties 11:52 AM

Kesalahan Overeger Overflow Messages.properties 11:52 AM

Nonaktifkan metode tidak aman seperti TRACK, TRACE, dan CONNECT pada server web, dan pastikan bahwa implementasi layanan yang mendasarinya tidak mendukung metode yang tidak aman. Messages.properties 11:52 AM

The CONNECT method was used to establish a socket connection to [{0}], via the web server. Messages.properties 11:52 AM

Permintaan TRACE dikirim untuk permintaan ini, dengan nilai kuki ubahsuaian [{0}]. Nilai cookie ini diungkapkan dalam respon HTTP, yang mengkonfirmasikan kerentanan tersebut. Messages.properties 11:52 AM

Metode OPTIONS mengungkapkan metode HTTP berikut yang memungkinkan untuk sumber ini: [{0}] Messages.properties 11:51 AM

Metode HTTP yang tidak aman [{0}] diaktifkan untuk sumber ini, dan dapat dieksploitasi. Ditemukan kemungkinan membuat sambungan soket terowongan ke layanan pihak ketiga, dengan menggunakan metode HTTP ini. Ini akan memungkinkan layanan tersebut digunakan sebagai relay spam anonim, atau sebagai proxy web, yang melewati batasan jaringan. Ini juga memungkinkannya digunakan untuk membuat VPN terowongan, yang secara efektif memperluas perimeter jaringan untuk menyertakan komponen yang tidak tepercaya. Messages.properties 11:51 AM

Metode HTTP yang tidak aman [{0}] diaktifkan untuk sumber ini, dan dapat dieksploitasi. Metode TRACK dan TRACE dapat digunakan oleh penyerang, untuk mendapatkan akses ke kuota otorisasi / cookie sesi dari pengguna aplikasi, meskipun cookie sesi dilindungi menggunakan bendera 'HttpOnly'. Agar serangan berhasil, pengguna aplikasi biasanya harus menggunakan browser web lawas, atau browser web yang memiliki kerentanan bypass Same Origin Policy (SOP). Messages.properties 11:51 AM

Metode HTTP yang tidak aman [{0}] diaktifkan pada server web untuk sumber ini. Bergantung pada konfigurasi server web, dan penerapan mendasar yang bertanggung jawab untuk melayani sumber daya, ini mungkin atau mungkin tidak dapat dieksploitasi. Metode TRACK dan TRACE dapat digunakan oleh penyerang, untuk mendapatkan akses ke kuota otorisasi / cookie sesi dari pengguna aplikasi, meskipun cookie sesi dilindungi menggunakan bendera 'HttpOnly'. Agar serangan berhasil, pengguna aplikasi biasanya harus menggunakan browser web lawas, atau browser web yang memiliki kerentanan bypass Same Origin Policy (SOP). Metode 'CONNECT' dapat digunakan oleh klien web untuk membuat terowongan HTTP ke situs web a... Messages.properties 11:51 AM

Metode HTTP yang Tidak Aman - {0} Messages.properties 11:50 AM

Metode HTTP yang Tidak Aman Messages.properties 11:50 AM

http://www.google.com/search?q=http+parameter+pollution Messages.properties 11:50 AM

Parameter Polusi HTTP Messages.properties 11:50 AM

Sebaiknya bersihkan masukan pengguna untuk pembatas parameter Messages.properties 11:50 AM

Serangan Parameter Polusi HTTP (HPP) terdiri dari penyisipan string kuadrat yang disandikan ke parameter lain yang ada. Jika aplikasi web tidak membersihkan masukan pengguna dengan benar, pengguna jahat dapat mengkompromikan logika aplikasi untuk melakukan serangan sisi klien atau server-side. Salah satu konsekuensi dari serangan HPP adalah bahwa penyerang berpotensi mengesampingkan parameter HTTP kode keras yang ada untuk memodifikasi perilaku aplikasi, melewati titik validasi masukan, dan mengakses dan mungkin memanfaatkan variabel yang mungkin tidak terjangkau secara langsung. Messages.properties 11:50 AM

Pemindai Polusi Parameter HTTP Messages.properties 11:50 AM

This issue was confirmed by exfiltrating data from the server, using {0}. This is unlikely to be a false positive. Messages.properties 11:50 AM

http://cvedetails.com/cve-details.php?t=1&cve_id=CVE-2014-0160 Messages.properties 11:50 AM

Update ke OpenSSL 1.0.1g atau yang lebih baru. Re-issue sertifikat HTTPS. Ubah kunci privat asimetris dan kunci rahasia bersama, karena ini mungkin telah disusupi, tanpa bukti kompromi dalam file log server. Messages.properties 11:50 AM

Implementasi TLS di OpenSSL 1.0.1 sebelum 1.0.1g tidak menangani paket Ekstensi Heartbeat dengan benar, yang memungkinkan penyerang jarak jauh mendapatkan informasi sensitif dari memori proses melalui paket buatan yang memicu buffer over-read, yang berpotensi mengungkapkan informasi sensitif. Messages.properties 11:50 AM

Kerentanan OpenSSL yang Heartbleed Messages.properties 11:50 AM

Ini adalah peringatan informasi karena formulir memiliki anotasi keamanan yang menunjukkan bahwa ia tidak memerlukan Token anti-CSRF. Ini harus diuji secara manual untuk memastikan anotasi sudah benar. Messages.properties 11:50 AM

Token Anti CSRF Token Messages.properties 11:49 AM

Server web mengizinkan permintaan lintas-domain berbahaya yang berasal dari komponen Silverlight yang disajikan dari domain pihak ketiga mana pun, ke domain ini. Jika pengguna korban masuk ke layanan ini, permintaan jahat diproses dengan menggunakan hak istimewa korban, dan dapat mengakibatkan data dari layanan ini dikompromikan oleh situs web pihak ketiga yang tidak berwenang, melalui peramban web korban. Hal ini juga dapat mengakibatkan serangan tipe Cross Site Request Forgery (CSRF). Hal ini sangat mungkin menjadi masalah jika penerapan sesi berbasis Cookie sedang digunakan. Messages.properties 11:49 AM

Konfigurasikan file clientaccesspolicy.xml untuk membatasi daftar domain yang diizinkan membuat permintaan lintas-domain ke server web ini, dengan menggunakan . Anda seharusnya hanya memberikan akses ke "" (semua domain) jika Anda yakin bahwa layanan ini tidak menghosting data yang dikendalikan, dipersonalisasi, atau pribadi. Messages.properties 11:49 AM

Pemecatan permintaan cross-site berbasis Silverlight dimungkinkan, karena kesalahan konfigurasi pada server web. Messages.properties 11:49 AM

Konfigurasi default Cross-Domain - Silverlight Messages.properties 11:49 AM

Server web mengizinkan data lintas-domain berbahaya mengirim (namun tidak harus dibaca) permintaan yang berasal dari komponen Flash / Silverlight yang dilayani dari domain pihak ketiga mana pun, ke domain ini. Jika pengguna korban masuk ke layanan ini, permintaan pengiriman berbahaya diproses dengan menggunakan hak istimewa korban, dan dapat menyebabkan serangan jenis Permintaan Lintas Situs (CSRF), melalui peramban web korban. Hal ini sangat mungkin menjadi masalah jika penerapan sesi berbasis Cookie sedang digunakan. Messages.properties 11:49 AM

Konfigurasikan file crossdomain.xml untuk membatasi daftar domain yang diizinkan membuat permintaan lintas domain (namun tidak harus dibaca) ke server web ini, dengan menggunakan <allow-http-request-header-from domain = "example.com "header ="otorisasi, X-Blahh">. Anda seharusnya hanya memberikan akses ke "" (semua domain) jika Anda yakin bahwa layanan ini tidak rentan terhadap serangan Cross Site Request Forgery (CSRF). Messages.properties 11:49 AM

Server web mengizinkan data lintas-domain berbahaya membaca permintaan yang berasal dari komponen Flash / Silverlight yang dilayani dari domain pihak ketiga mana pun, ke domain ini. Jika pengguna korban masuk ke layanan ini, permintaan membaca berbahaya diproses dengan menggunakan hak istimewa korban, dan dapat mengakibatkan data dari layanan ini dikompromikan oleh situs web pihak ketiga yang tidak berwenang, melalui browser web korban. Hal ini sangat mungkin menjadi masalah jika penerapan sesi berbasis Cookie sedang digunakan. Messages.properties 11:48 AM

Pemecatan permintaan cross-site berbasis Flash / Silverlight dimungkinkan, karena kesalahan konfigurasi pada server web. Messages.properties 11:43 AM

Misconfiguration Lintas Domain-Adobe-Kirim Messages.properties 11:43 AM

Misconfiguration Lintas Domain-Adobe-Baca Messages.properties 11:43 AM

http://www.adobe.com/devnet/articles/crossdomain_policy_file_spec.html http://www.adobe.com/devnet-docs/acrobatetk/tools/AppSec/CrossDomain_PolicyFile_Specification.pdf http://msdn.microsoft.com/ en-US / library / cc197955% 28v= vs.95% 29.aspx http://msdn.microsoft.com/en-us/library/cc838250% 28v= vs.95% 29.aspx Messages.properties 11:42 AM

Kesalahan konfigurasi lintas domain