Nmap Kullanımı (Turkish Tutorial)

Nmap Nedir ?

Diğer adıyla Networ Mapper olan bu araç bilgisayar üzerinde açık portları ve sistemin diğer bilgilerini bulmaya yarar. OpenBSD, Sun OS, FreeBSD, Solaris, NetBSD, MAC OS X, IRIX, HP-UX, Amiga, Linux ve Windows sistemlerini de destekler. Metasploit ve Armitage gibi yazılımlar hedef sistem bilgilerini bulmak için bu aracı kullanırlar.

Peki bu Nmap ile neler yapılabilir ?

- Başka bir ağa veya bilgisayara göderdiğimiz mesajlara verilen cevabı kontrol etmek için,

- Yukarıda da söylediğim gibi hedef sistemdeki açık portları bulmak için,

- Hedef sistemimizin servisleri hakkında detaylı bilgiye ulaşmak için,

- Taranan ağın ağ haritasını çıkartmak için,

- Taranan ağa bağlı bilgisayarların bilgilerine ulaşmak için,

Nmap Çalışma Prensibi

Yeni başlayanlar için alışma süreci biraz zorlu olacaktır fakat kullanımı kolaydır. Eğer oturumunuz yönetici ise araç daha hızlı (SYS Scan) değilse daha yavaş (Connect Scan) çalışacaktır. Yaklaşık 15 farklı arama tipi ve 20 farklı çıktı tipi bulunur.

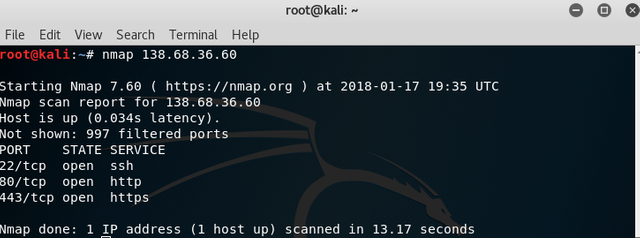

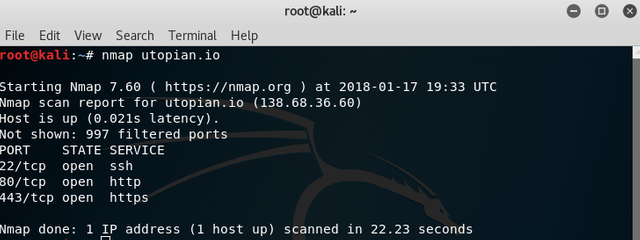

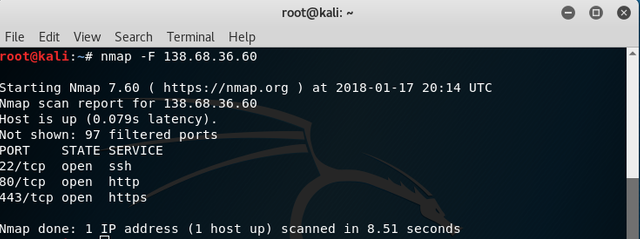

#> nmap ip_adresşeklinde arama yapılırsa DNS Lookup işlemi yapılmaz. Üstteki işlemin ip adresi ile yapılanıdır.

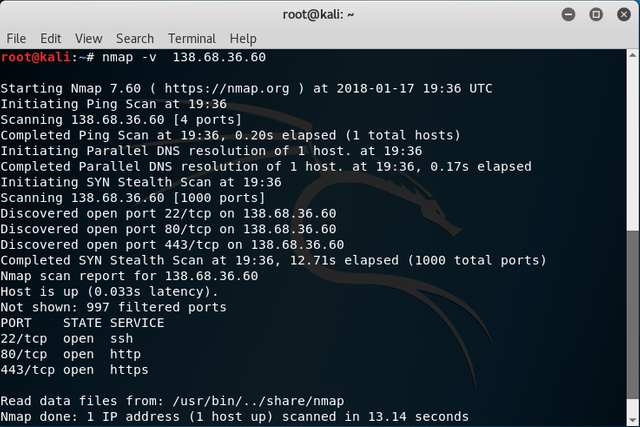

#> nmap –v ip_adresşeklindeki bir komut bize daha detaylı bir liste sunar. Daha detaylı almak isterseniz -vv şeklinde bir komut kullanabilirsiniz.

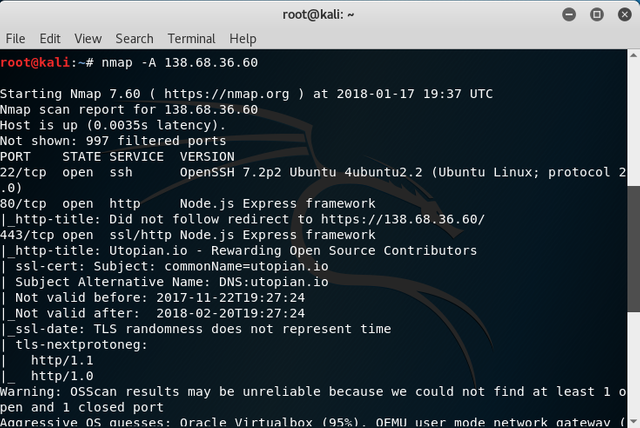

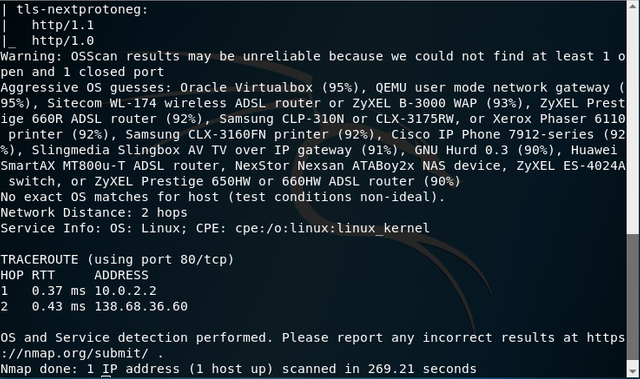

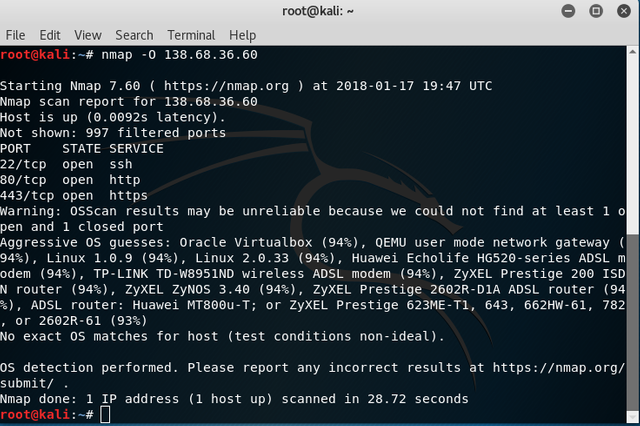

#> nmap -A ip_adresşeklindeki bir arama yapılırsa verilen ip adresine İşletim sistemini ve versiyon taraması ardından script taraması yapar.

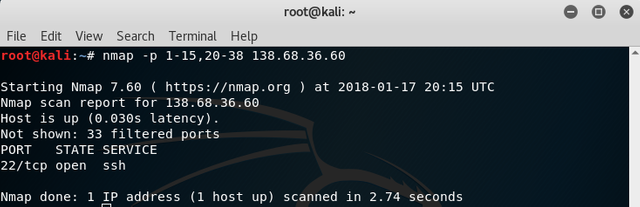

#> nmap –p 1-15,20-38 ip_adresparametresi ise belirli aralıktaki portları scan eder. Benim verdiğim komutta 1-15 arası ve 20-38 arası portları kontrol edecek. İsterseniz-p 80gibi bir komut vererek tek bir portu kontrol edebilirsiniz (Benim komutum 80 portunu scan eder).

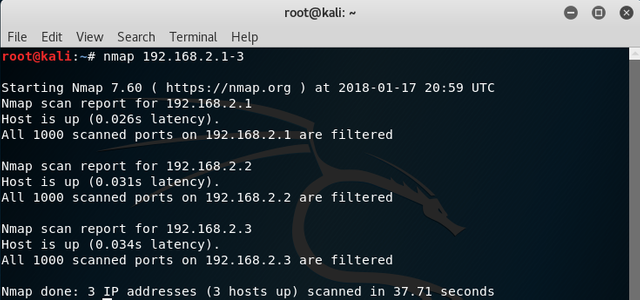

#> nmap ip_adres–(sayı)komutu, örneğin ; 192.168.2.1-3 yazdığınızda -3 parametresi sebebiyle 192.168.2.1, 192.168.2., 192.168.2.3 ağlarını tek kontrol edecektir.

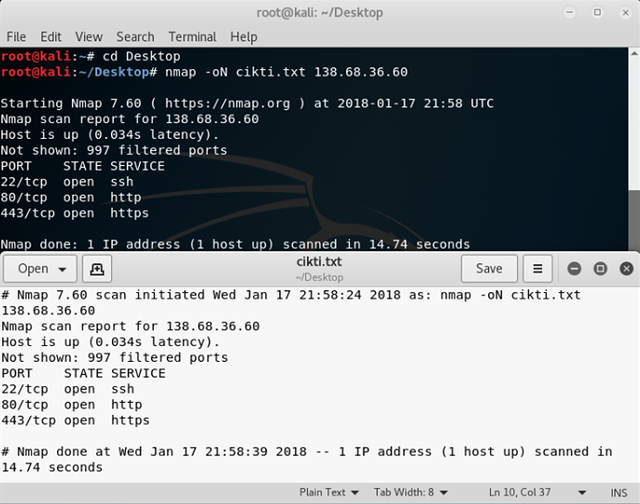

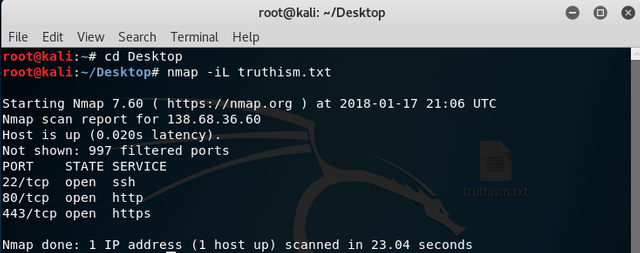

#> nmap –oN dosya_ismi ip_adresikomutu ise ip adresinin çıktısını belirlediğiniz dosya ismi ile bulunduğunuz klasöre kaydeder.

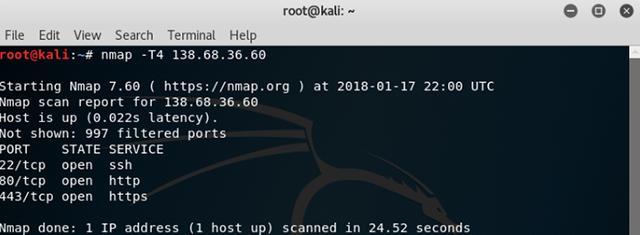

#> nmap –T(1-5) ip_adresikomutu ise cevabın geliş hızını arttırır diyebiliriz. Belirlediğiniz sayı süresinde gelen cevabı alıp size sunar. Tabii ki bilginin güvenilirliği azalır.

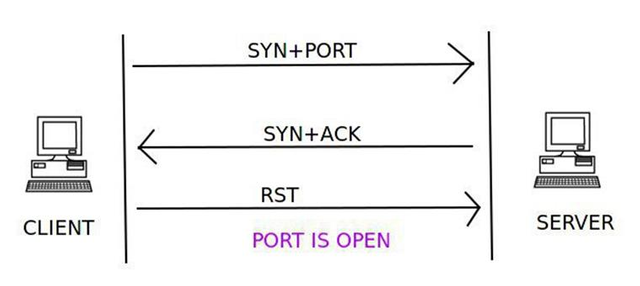

TCP Syn Scan ;

Öncelikle birkaç kavramdan bahsedeyim ;

- SYN = Senkronize mesajı (Synchronize)

- ACK = Alındı Mesajı (Acknowledgement)

- RST = Bağlantı iptali (Reset)

- FIN = Bitirme mesajı (Finish)

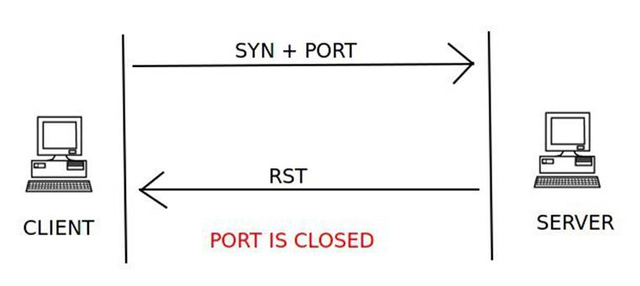

Kaynak bilgisayar, Hedef server a SYN bayraklı paket gönderir ve portlar kapalı ise RST+ACK mesajı ile geri döner.

Portlar açık ise hedef server SYN+ACK cevabını verir, Kaynak makine ise RST cevanını verir.

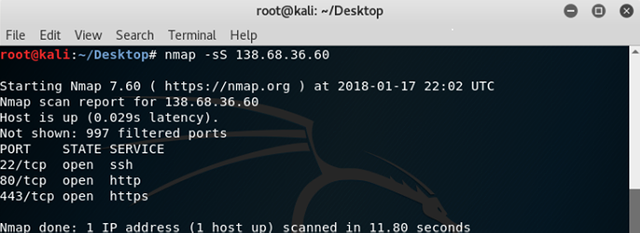

#>nmap -sS ip_adres ile bu taramayı başlatabilirsiniz.

Diğer parametreler ;

- TCP Connect Scan ;

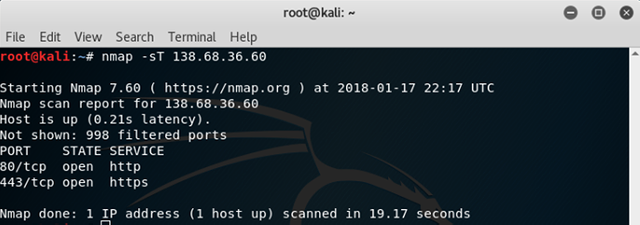

#> nmap -sT ip_adresile aynı şekilde portun açık olup olmadığını kontrol eder. Daha yacaş ama güvenilirdir.

- FIN Scan ;

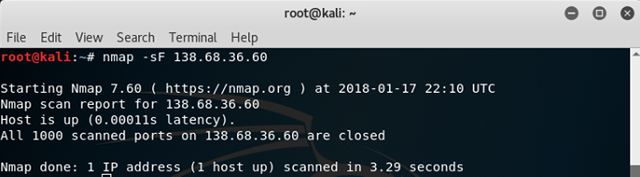

#> nmap -sF ip_adreskomutu hedef sistemin TCP oturumunun olduğunu varsayıp kapatmak için gönderdiğiniz paketlerin içine FIN bayrağı ekler.

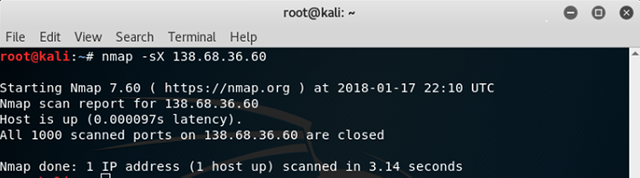

- XMAS Scan ;

#> nmap -sX ip_adreskomutu diğer komutların açık port bulamadığı zaman devreye girer. Hedef sisteme bütün bayrakları içeren bir paket yollar, kapalı olan portların RST cevabı beklenir. Kapalı portlar cevap verdikten sonra cevap gelmeyen portlar açık olarak kabul edilir.

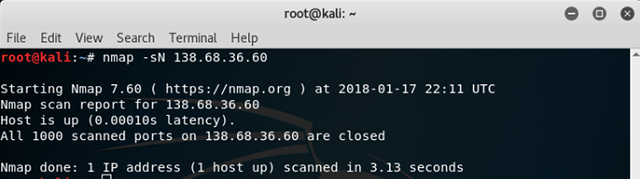

- Null Scan ;

#> nmap -sN ip_adreskomutu XMAS Scan işe yaramadığı zaman devreye girer. İçinde flag bulunmayan paket yollayarak kapalı portların RST cevabı vermesi beklenir. XMAS Scan 'ın yaptığı gibi cevap gelmeyen portlar açık olarak kabullenilir.

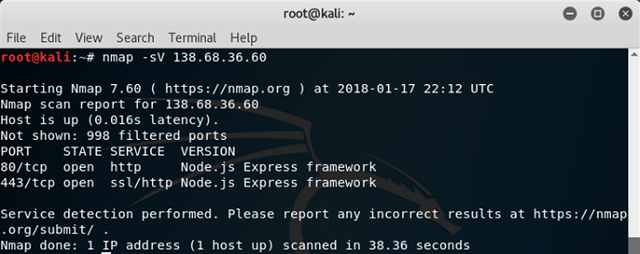

- Version Detection ;

#> nmap -sV ip_adresile verilen ip nin Service Version (Servis Version) kontrolü yapılır.

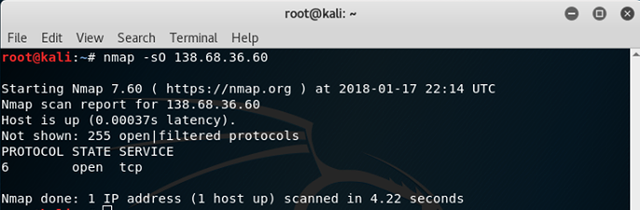

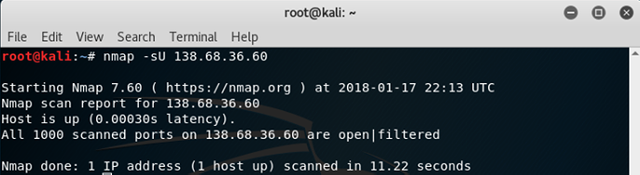

- IP Protocol Scan ;

#> nmap -sO ip_adreskomutu hangi protokollerin (TCP, UDP, ICMP etc) açık olduğunu gösterir.

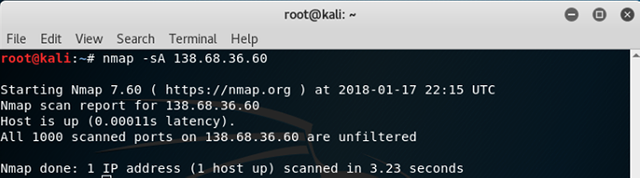

- ACK Scan ;

#> nmap -sA ip_adreskomutu hedef sisteme yollanan paketin güvenlik duvarına (Firewall) takılmadan portun açık olup olmamasını kontrol eder.

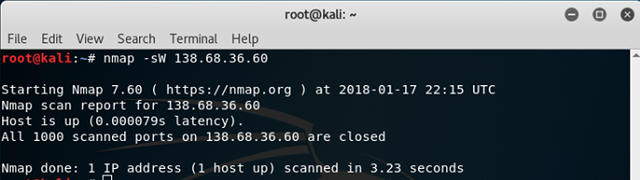

- Windows Scan ;

#> nmap -sW ip_adresparametresi ACK gibi tarama yapar. Portların açık olup olmadığı kontrol eder, gelen cevabın boyutundaki farklılıklardan hedefin işletim sistemini bulur.

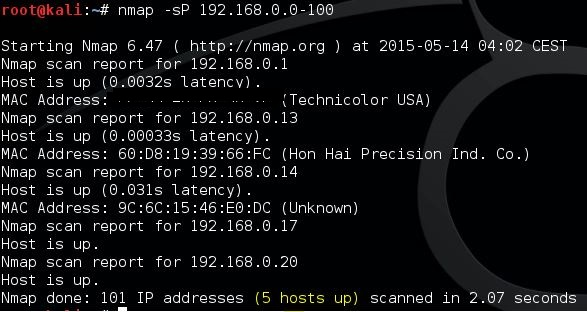

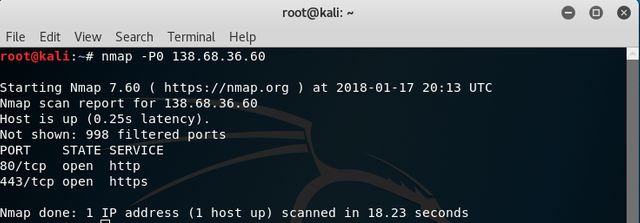

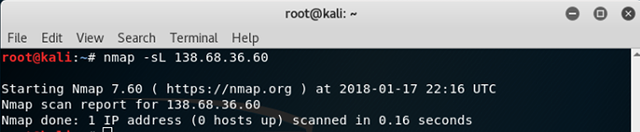

- Ping Scan ;

#> nmap -sP ip_adresise Ping Scan olarak tanımlanır. Hedef sistemin portlarına ping atıp gelen cevaba göre portun açık olup olmadığını kontrol eder.

Posted on Utopian.io - Rewarding Open Source Contributors

Thank you for the contribution. It has been approved.

You can contact us on Discord.

[utopian-moderator]

Hey @yokunjon, I just gave you a tip for your hard work on moderation. Upvote this comment to support the utopian moderators and increase your future rewards!

Thx bro :)

teşekkürler güzel çalışma olmuş

Desteğiniz için teşekkür ederim :)

elinize sağlık çok iyi çalışma olmuş :)

Teşekkür ederim reis :)

Teşekkür ederim hocam güzel anlatım olmuş

Okumaya zaman ayırdığınız için ben teşekkür ederim hocam :)

Eline saglik guzel olmus.

Teşekkürler hocam

Ellerine sağlık hocam

Eyvallah reisim :)

Vaay çok güzel çalışma eline sağlık.

Eyvallah hacım , Destek için teşekkürler :)

Hey @truthism I am @utopian-io. I have just upvoted you!

Achievements

Suggestions

Get Noticed!

Community-Driven Witness!

I am the first and only Steem Community-Driven Witness. Participate on Discord. Lets GROW TOGETHER!

Up-vote this comment to grow my power and help Open Source contributions like this one. Want to chat? Join me on Discord https://discord.gg/Pc8HG9x