Filipino Translation - OWASP ZAP - Message.properties starts at 69% and ends at 86%. 610 translated words for this contribution

What is OWASP ZAP?

OWASP Zed Attack Prozy(ZAP) is known as one of the worlds popular security tools and maintained by hundred of volunteers. What's making to this software security is that you can use this as free.

This software checks security vulnerability on your web applications while you are using them or even developing them.

Github Repository : https://github.com/zaproxy

About this Translation

Work Progress

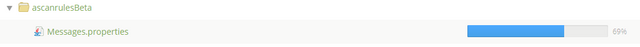

Before

Message.properties starts at 69%

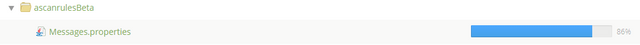

**After **

Message.properties ends at 86%

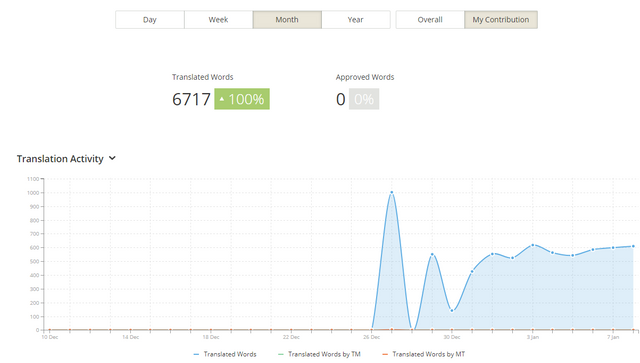

Total translated words : 6,717 translated words

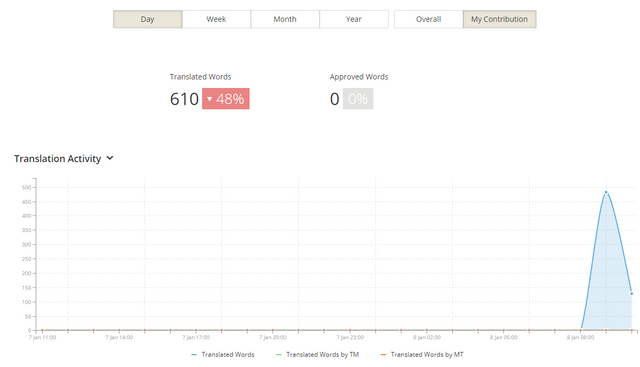

Translated words for this contribution : 610 translated words

Project : https://crowdin.com/project/owasp-zap

Profile : https://crowdin.com/profile/robin-ho

Proof of Work

Link : https://crowdin.com/project/owasp-zap/activity_stream

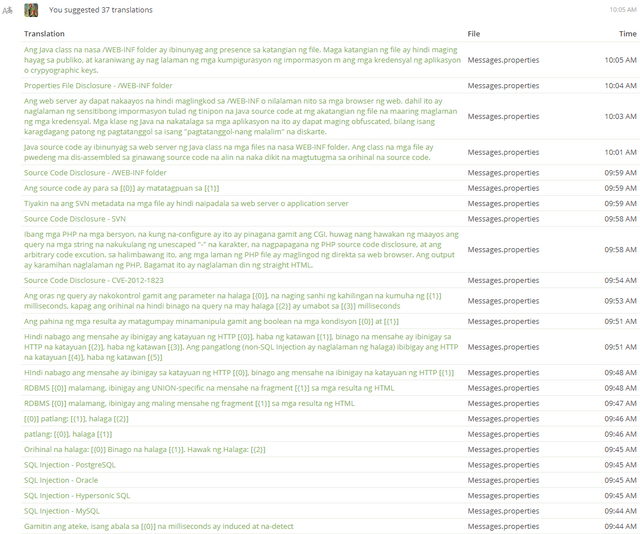

Screenshots

Translated Text

Translation File Time

Ang Java class na nasa /WEB-INF folder ay ibinunyag ang presence sa katangian ng file. Maga katangian ng file ay hindi maging hayag sa publiko, at karaniwang ay nag lalaman ng mga kumpigurasyon ng impormasyon m ang mga kredensyal ng aplikasyon o crypyographic keys. Messages.properties 10:05 AM

Properties File Disclosure - /WEB-INF folder Messages.properties 10:04 AM

Ang web server ay dapat nakaayos na hindi maglingkod sa /WEB-INF o nilalaman nito sa mga browser ng web. dahil ito ay naglalaman ng sensitibong impormasyon tulad ng tinipon na Java source code at mg akatangian ng file na maaring maglaman ng mga kredensyal. Mga klase ng Java na nakatalaga sa mga aplikasyon na ito ay dapat maging obfuscated, bilang isang karagdagang patong ng pagtatanggol sa isang "pagtatanggol-nang malalim" na diskarte. Messages.properties 10:03 AM

Java source code ay ibinunyag sa web server ng Java class na mga files na nasa WEB-INF folder. Ang class na mga file ay pwedeng ma dis-assembled sa ginawang source code na alin na naka dikit na magtutugma sa orihinal na source code. Messages.properties 10:01 AM

Source Code Disclosure - /WEB-INF folder Messages.properties 09:59 AM

Ang source code ay para sa [{0}] ay matatagpuan sa [{1}] Messages.properties 09:59 AM

Tiyakin na ang SVN metadata na mga file ay hindi naipadala sa web server o application server Messages.properties 09:59 AM

Source Code Disclosure - SVN Messages.properties 09:58 AM

Ibang mga PHP na mga bersyon, na kung na-configure ay ito ay pinagana gamit ang CGI, huwag nang hawakan ng maayos ang query na mga string na nakukulang ng unescaped "-" na karakter, na nagpapagana ng PHP source code disclosure, at ang arbitrary code excution. sa halimbawang ito, ang mga laman ng PHP file ay maglingod ng direkta sa web browser. Ang output ay karamihan naglalaman ng PHP, Bagamat ito ay naglalaman din ng straight HTML. Messages.properties 09:58 AM

Source Code Disclosure - CVE-2012-1823 Messages.properties 09:54 AM

Ang oras ng query ay nakokontrol gamit ang parameter na halaga [{0}], na naging sanhi ng kahilingan na kumuha ng [{1}] milliseconds, kapag ang orihinal na hindi binago na query na may halaga [{2}] ay umabot sa [{3}] milliseconds Messages.properties 09:53 AM

Ang pahina ng mga resulta ay matagumpay minamanipula gamit ang boolean na mga kondisyon [{0}] at [{1}] Messages.properties 09:51 AM

Hindi nabago ang mensahe ay ibinigay ang katayuan ng HTTP [{0}], haba ng katawan [{1}], binago na mensahe ay ibinigay sa HTTP na katayuan [{2}], haba ng katawan [{3}]. Ang pangatlong (non-SQL Injection ay naglalaman ng halaga) ibibigay ang HTTP na katayuan [{4}], haba ng katawan [{5}] Messages.properties 09:51 AM

HIndi nabago ang mensahe ay ibinigay sa katayuan ng HTTP [{0}], binago ang mensahe na ibinigay na katayuan ng HTTP [{1}] Messages.properties 09:48 AM

RDBMS [{0}] malamang, ibinigay ang UNION-specific na mensahe na fragment [{1}] sa mga resulta ng HTML Messages.properties 09:48 AM

RDBMS [{0}] malamang, ibinigay ang maling mensahe ng fragment [{1}] sa mga resulta ng HTML Messages.properties 09:47 AM

[{0}] patlang: [{1}], halaga [{2}] Messages.properties 09:46 AM

patlang: [{0}], halaga [{1}] Messages.properties 09:46 AM

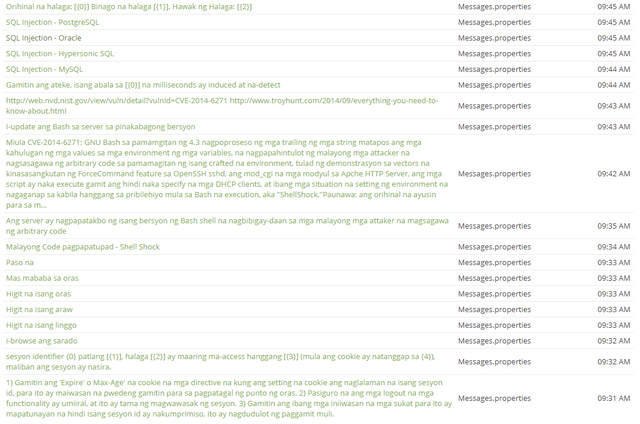

Orihinal na halaga: [{0}] Binago na halaga [{1}]. Hawak ng Halaga: [{2}] Messages.properties 09:45 AM

SQL Injection - PostgreSQL Messages.properties 09:45 AM

SQL Injection - Oracle Messages.properties 09:45 AM

SQL Injection - Hypersonic SQL Messages.properties 09:45 AM

SQL Injection - MySQL Messages.properties 09:44 AM

Gamitin ang ateke, isang abala sa [{0}] na milliseconds ay induced at na-detect Messages.properties 09:44 AM

http://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2014-6271 http://www.troyhunt.com/2014/09/everything-you-need-to-know-about.html Messages.properties 09:43 AM

I-update ang Bash sa server sa pinakabagong bersyon Messages.properties 09:43 AM

Miula CVE-2014-6271: GNU Bash sa pamamgitan ng 4.3 nagpoproseso ng mga trailing ng mga string matapos ang mga kahulugan ng mga values sa mga environment ng mga variables, na nagpapahintulot ng malayong mga attacker na nagsasagawa ng arbitrary code sa pamamagitan ng isang crafted na environment, tulad ng demonstrasyon sa vectors na kinasasangkutan ng ForceCommand feature sa OpenSSH sshd, ang mod_cgi na mga modyul sa Apche HTTP Server, ang mga script ay naka execute gamit ang hindi naka specify na mga DHCP clients, at ibang mga situation na setting ng environment na nagaganap sa kabila hanggang sa pribilehiyo mula sa Bash na execution, aka "ShellShock."Paunawa: ang orihinal na ayusin para sa m... Messages.properties 09:42 AM

Ang server ay nagpapatakbo ng isang bersyon ng Bash shell na nagbibigay-daan sa mga malayong mga attaker na magsagawa ng arbitrary code Messages.properties 09:35 AM

Malayong Code pagpapatupad - Shell Shock Messages.properties 09:34 AM

Paso na Messages.properties 09:33 AM

Mas mababa sa oras Messages.properties 09:33 AM

Higit na isang oras Messages.properties 09:33 AM

Higit na isang araw Messages.properties 09:33 AM

Higit na isang linggo Messages.properties 09:33 AM

i-browse ang sarado Messages.properties 09:32 AM

sesyon identifier {0} patlang [{1}], halaga [{2}] ay maaring ma-access hanggang [{3}] (mula ang cookie ay natanggap sa {4}), maliban ang sesyon ay nasira. Messages.properties 09:32 AM

Posted on Utopian.io - Rewarding Open Source Contributors

you really put and effort into it,thats why i like steem. upvoted :)

Thank you for the contribution. It has been approved.

You can contact us on Discord.

[utopian-moderator]

salamat sa pag-approve @toffer

Hey @robin-ho I am @utopian-io. I have just upvoted you!

Achievements

Suggestions

Get Noticed!

Community-Driven Witness!

I am the first and only Steem Community-Driven Witness. Participate on Discord. Lets GROW TOGETHER!

Up-vote this comment to grow my power and help Open Source contributions like this one. Want to chat? Join me on Discord https://discord.gg/Pc8HG9x