RottenSys Android Malware preinstalado en 5 millones de dispositivos

Android una vez más se considera vulnerable a un malware grave, y esta vez la magnitud de la infección es mayor de lo que uno podría imaginar. Los investigadores de seguridad han encontrado una campaña enorme e implacable que ha infectado 5 millones de dispositivos móviles a nivel mundial. El malware se ha denominado RottenSys.

Los hackers se han escondido como una aplicación de sistema de servicio Wi-Fi que ha sido preinstalada en millones de dispositivos nuevos por marcas populares como Honor, Huawei, Xiaomi, OPPO, vivo, Samsung y Gionee. Los dispositivos fueron enviados por Tian Pai, un distribuidor de teléfonos celulares con sede en Hangzhou, pero no está claro si la compañía tiene algo que ver con la campaña maliciosa.

Obtenga más información sobre la campaña de malware de RottenSys para Android

Los investigadores del equipo Mobile Security Check Point descubrieron una nueva familia de malware que se dirige a casi 5 millones de usuarios por ganancias publicitarias fraudulentas. Aparentemente, es un malware avanzado diseñado para admitir permisos de Android para lanzar sus operaciones maliciosas.

Según los resultados, el malware comenzó a distribuirse en septiembre de 2016. En marzo de este año, infectó 4.964.460 dispositivos, lo que lo convirtió en una de las mayores campañas de malware de Android.

¿Cómo Actúa RottenSys?

Los actores maliciosos detrás de la operación, obviamente, saben lo que están haciendo que el sistema de aplicación de servicio de Wi-Fi falso no tiene ningún componente malicioso al principio. Él no lanza ninguna actividad sospechosa y permanece tranquilo por un tiempo. En lugar de un comportamiento agresivo, el malware está en comunicación con el servidor de comando y control para obtener una lista de componentes que realmente contienen código malicioso.

Luego, el malware RottenSys continúa con la descarga silenciosa de los componentes maliciosos, a través de la autorización de DOWNLOAD_WITHOUT_NOTIFICATION que no requiere ninguna intervención del usuario. Por lo general, tres descargas adicionales de malware componente.

Una vez que se descargan todos los componentes necesarios, RottenSys implementa un marco de virtualización de código abierto de Android llamado "Pequeño" (github.com/wequick/small). El marco permite que todos los componentes funcionen simultáneamente para lograr la funcionalidad maliciosa combinada de una gran red publicitaria aproximada que muestra anuncios en la pantalla de inicio del dispositivo como ventanas emergentes o ventanas emergentes. anuncios de pantalla completa, explicaron los investigadores.

Para evitar que el sistema Android lo detenga, RottenSys usa otro marco de código abierto llamado MarsDaemon (github.com/Marswin/MarsDaemon). Si bien el proceso en vivo de MarsDaemon se mantiene, también obstaculiza el rendimiento del dispositivo y drena la batería.

También vale la pena señalar que RottenSys es adecuado para el trabajo de Guang Tong Dian (plataforma de anuncios Tencent) y el intercambio de publicidad Baidu para su operación de fraude publicitario. Además, los investigadores dicen que el malware ha realizado algunas variaciones de las cargas útiles (el cuentagotas y los componentes adicionales), y cada variante es adecuada para diferentes campañas, tipo de dispositivo, plataforma publicitaria y canal de transmisión.

Los investigadores identificaron dos servidores paralelos de C & C que RottenSys usó para su funcionamiento. También " lograron analizar ataques y definir canales separados en los que los atacantes operan e incluso determinan el volumen de dispositivos infectados y anuncios fraudulentos mostrados a los usuarios "

La conclusión es que la operación de RottenSys es una red publicitaria extremadamente agresiva:

En el pasado solo 10 días, anuncios agresivos, ha saltado 13,250,756 veces, y 548,822 de los cuales se han traducido en publicidad de clics. Como un ejemplo para posibles atacantes que se benefician de este software malicioso, [los investigadores] calculamos los ingresos de estas impresiones y clics basados en el cálculo conservador de 20 centavos por cada clic y 40 centavos por cada mil impresiones Según estos cálculos, los atacantes han obtenido más de $ 115k de su explotación maliciosa en los últimos diez días.

¿Qué se puede hacer para mitigar RottenSys?

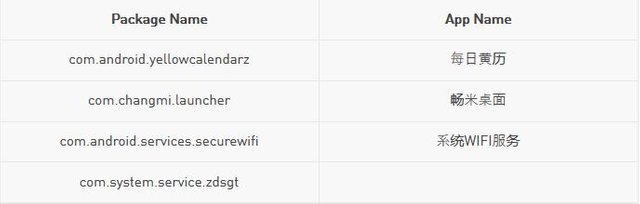

Los usuarios deben desinstalar el gotero RottenSys. Sin embargo, se debe conocer el nombre del paquete exacto para que se elimine por completo. Si tiene anuncios desconocidos en la pantalla de inicio de su nuevo teléfono, vaya a la configuración del sistema Android, luego al administrador de aplicaciones y busque los siguientes posibles nombres de paquetes de malware. Luego, desinstálelos:

Saludos Amig@s de Steemit Hasta La Proxima..!

¡@untitledvzla! Muy bueno el contenido, sigue asi!

Esta publicación es apoyada por la comunidad UNEEVERSO, para que al obtener votos automatizados pueda conseguir PROMOCIÓN GRATUITA y pueda darse a conocer a un público más grande. Este contenido lo merece, considera darle reesteem.

¿Te interesa, obtener upvotos y dar a conocer tu publicación?

Te invitamos a unirte a nuestra comunidad, cada día crece más y tu puedes crecer con nosotros.

¿Te interesa conocer sobre nuestro proyecto?: https://goo.gl/cuFExt

¿Te interesa conocer sobre nosotros y sobre actualizaciones de uneeverso.com?:

* Acceso a Uneeverso : https://www.uneeverso.com/registro

* Acceso temporal a Uneeverso : http://uneeverso-oficial.mircloud.host/registro

* Uneeverso en discordapp: https://discord.gg/Y5kM5Kj

* Siguenos: @blickyer @yunior.selbor @sweetvenon @arevaloarcadio @baudilio @jnavarrotovar