Proof-of-Work, explicado

Que es Proof-of-Work?

Proof-of-Work o PoW, es el algoritmo de consenso original en una red Blockchain.

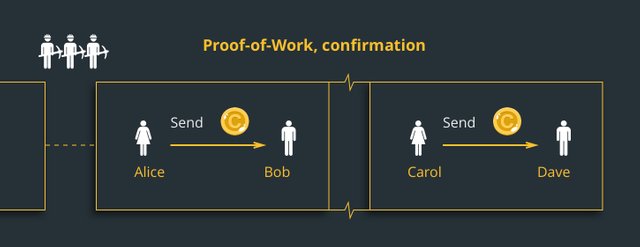

En Blockchain , este algoritmo se usa para confirmar transacciones y producir nuevos bloques en la cadena. Con PoW, los mineros compiten entre ellos para completar transacciones en la red y obtener recompensas.

En una red, los usuarios se envían unos a otros tokens digitales. Un libro mayor descentralizado reúne todas las transacciones en bloques. Sin embargo, se debe tener cuidado para confirmar las transacciones y organizar los bloques.

Esta responsabilidad se basa en nodos especiales llamados mineros, y un proceso se llama minería .

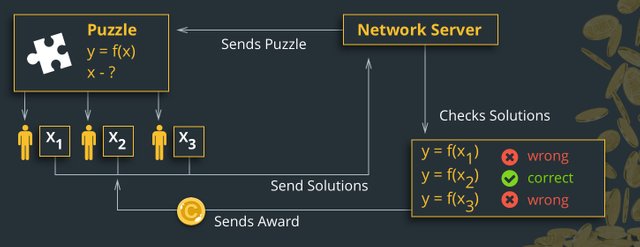

Los principales principios de trabajo son un complicado acertijo matemático y la posibilidad de probar fácilmente la solución

¿Qué quieres decir con un "acertijo matemático"?

Es un problema que requiere una gran cantidad de poder de cálculo para resolver.

Hay muchos de ellos, por ejemplo:

función hash , o cómo encontrar la entrada conociendo la salida.

factorización de enteros , en otras palabras, cómo presentar un número como una multiplicación de otros dos números.

protocolo de rompecabezas de visitas guiadas . Si el servidor sospecha un ataque DoS, se requiere un cálculo de las funciones hash para algunos nodos en un orden definido. En este caso, es un problema de 'cómo encontrar una cadena de valores de función hash'.

La respuesta al problema PoW o ecuación matemática se llama hash .

A medida que la red crece, enfrenta cada vez más dificultades. Los algoritmos necesitan cada vez más poder hash para resolver. Entonces, la complejidad de la tarea es un tema delicado.

¿Cómo?

El trabajo preciso y la velocidad del sistema Blockchain dependen de ello.

Pero el problema no debería ser demasiado complicado. Si lo es, la generación de bloques lleva mucho tiempo. Las transacciones se bloquean sin ejecución y, como resultado, el flujo de trabajo se bloquea durante un tiempo. Si el problema no puede resolverse en un marco de tiempo definido, la generación de bloques será una especie de milagro.

Pero si el problema es demasiado fácil, es propenso a las vulnerabilidades, ataques de DoS y correo no deseado.

La solución necesita ser revisada fácilmente. De lo contrario, no todos los nodos son capaces de analizar si los cálculos son correctos.

Entonces tendrá que confiar en otros nodos y violará una de las características más importantes de Blockchain: la transparencia.

¿Cómo se implementa este algoritmo en Blockchain?

Los mineros resuelven el rompecabezas, forman el nuevo bloque y confirman las transacciones.

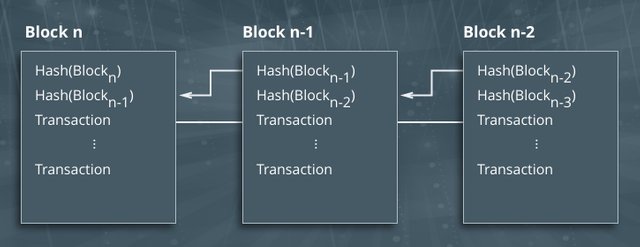

La complejidad del rompecabezas depende de la cantidad de usuarios, la potencia actual y la carga de la red. El hash de cada bloque contiene el hash del bloque anterior, lo que aumenta la seguridad y evita cualquier violación de bloque.

Si un minero logra resolver el rompecabezas, se forma el nuevo bloque. Las transacciones se colocan en este bloque y se consideran confirmadas.

¿Y dónde PoW generalmente se implementa?

La prueba de trabajo se usa en muchas criptomonedas.

La aplicación más famosa de PoW es Bitcoin. Fue Bitcoin el que sentó las bases para este tipo de consenso. El acertijo es Hashcash. Este algoritmo permite cambiar la complejidad de un rompecabezas en función de la potencia total de la red. El tiempo promedio de formación del bloque es de 10 minutos. Las criptomonedas basadas en Bitcoin, como Litecoin , tienen el sistema similar.

Otro gran proyecto con PoW es Ethereum . Dado que casi tres de los cuatro proyectos se implementan en la plataforma Ethereum, es seguro decir que la mayoría de las aplicaciones de Blockchain utilizan el modelo de consenso PoW.

¿Por qué usar un algoritmo de consenso PoW en primer lugar?

Los principales beneficios son la defensa contra ataques DoS y el bajo impacto de la participación en las posibilidades de minería.

Defensa de ataques DoS. PoW impone algunos límites a las acciones en la red. Necesitan muchos esfuerzos para ser ejecutados. Un ataque eficiente requiere una gran cantidad de potencia computacional y mucho tiempo para hacer los cálculos. Por lo tanto, el ataque es posible pero inútil ya que los costos son demasiado altos.

Posibilidades de minería No importa cuánto dinero tenga en su billetera . Lo que importa es tener un gran poder computacional para resolver los rompecabezas y formar nuevos bloques. Por lo tanto, los titulares de grandes cantidades de dinero no están a cargo de tomar decisiones para toda la red.

¿Algún defecto en el algoritmo de consenso PoW?

Las principales desventajas son los grandes gastos, la "inutilidad" de los cálculos y el 51 por ciento de los ataques.

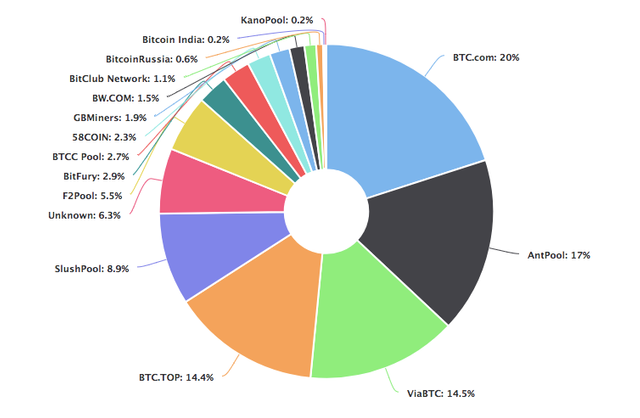

Grandes gastos . La minería requiere hardware informático altamente especializado para ejecutar los algoritmos complicados. Los costos son inmanejables. La minería está disponible solo para grupos mineros especiales. Estas máquinas especializadas consumen grandes cantidades de energía para funcionar que aumentan los costos. Los grandes costos amenazan la centralización del sistema, ya que se beneficia. Es fácil de ver en el caso de Bitcoin.

"Inutilidad" de los cálculos . Los mineros hacen un gran trabajo para generar bloques y consumen mucha potencia. Sin embargo, sus cálculos no son aplicables en ningún otro lado. Garantizan la seguridad de la red pero no se pueden aplicar a negocios, ciencias o cualquier otro campo.

51% de ataque, ¿de qué estás hablando?

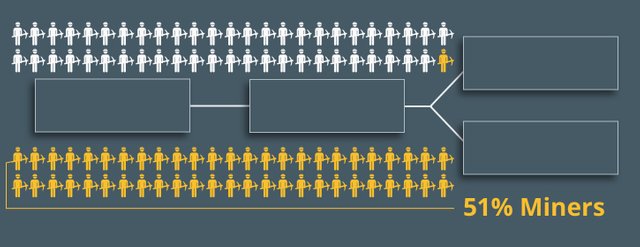

Un ataque del 51 por ciento, o ataque mayoritario, es un caso en el que un usuario o un grupo de usuarios controlan la mayoría de la potencia minera.

Los atacantes tienen suficiente poder para controlar la mayoría de los eventos en la red.

Pueden monopolizar la generación de nuevos bloques y recibir recompensas, ya que pueden evitar que otros mineros completen bloques.

Pueden revertir las transacciones.

Supongamos que Alice le envió dinero a Bob usando Blockchain. Alice está involucrada en el caso del 51 por ciento de ataque, Bob no. Esta transacción se coloca en el bloque. Pero los atacantes no permiten que se transfiera el dinero. Hay un tenedor en la cadena.

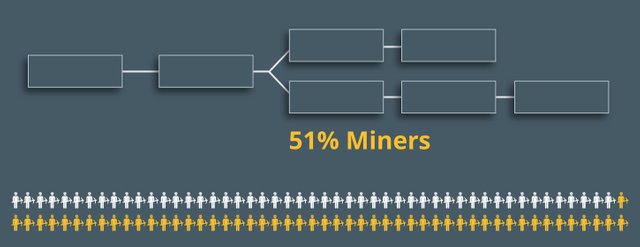

Además, los mineros se unen a una de las ramas. Y como tienen la mayor parte del poder computacional , su cadena contiene más bloques.

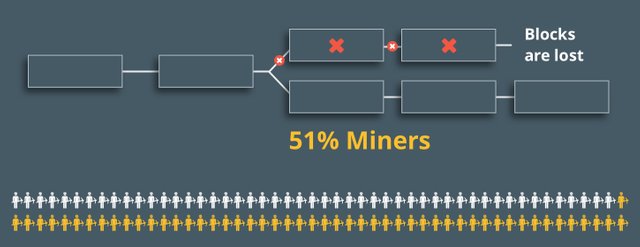

En la red, una rama que dura más tiempo permanece, y la más corta es rechazada. Entonces, la transacción entre Alice y Bob no tiene lugar. Bob no recibe el dinero.

Siguiendo estos pasos, los atacantes pueden revertir las transacciones.

El ataque del 51 por ciento no es una opción rentable. Requiere una enorme cantidad de poder de minería . Y una vez que se expone públicamente, la red se considera comprometida, lo que lleva a la salida de los usuarios. Esto inevitablemente moverá el precio de la criptomoneda hacia abajo. Todos en consecuencia, los fondos pierden su valor.

Congratulations @anawert1, you have decided to take the next big step with your first post! The Steem Network Team wishes you a great time among this awesome community.

The proven road to boost your personal success in this amazing Steem Network

Do you already know that awesome content will get great profits by following these simple steps, that have been worked out by experts?

Woww amigo seguramente te esforzaste para hacer este post, muy interesante saludos desde Venezuela:)

Este Post ha recibido un Upvote desde la cuenta del King: @dineroconopcion, El cual es un Grupo de Soporte mantenido por 5 personas mas que quieren ayudarte a llegar hacer un Top Autor En Steemit sin tener que invertir en Steem Power. Te Gustaria Ser Parte De Este Projecto?

This Post has been Upvote from the King's Account: @dineroconopcion, It's a Support Group by 5 other people that want to help you be a Top Steemit Author without having to invest into Steem Power. Would You Like To Be Part of this Project?

Ahora ya puedo decir... "aaaaah ya entiendo", ¡te sigo excelente post!