Programa #1 - Criptografía (17/4/19)

¡Hola Steemians!

Este es el resumen del programa de ayer, día 17 de abril de 2019, emitido a través del canal de Discord de @radiosteemit: https://discord.gg/VeM47S8

Introducción a la Criptografía

La palabra criptografía deriva de las palabras griegas Kriptos y Grafos, lo que podemos traducir como “escritura oculta”.

Ya los griegos empleaban sistemas de criptografía como el método Scytale, que consistía en enrollar un pergamino sobre un cilindro y para escribir el mensaje de tal forma que al extender el pergamino los caracteres escritos no parecieran tener sentido. Solo enrollando de nuevo el pergamino, en un cilindro de idéntico diámetro, se recobraba el mensaje.

Los romanos también utilizaron métodos criptográficos, como el denominado “Cesar” que consistía en sumar 3 posiciones a cada letra en el alfabeto para cifrar el mensaje y restar otros 3 para descifrarlo, tal y como se ve en la tarjeta

Claves simétricas

Este tipo de claves son denominadas simétricas porque el mismo algoritmo que se utiliza para cifrar el mensaje se debe utilizar, invirtiendo los pasos, para descifrarlo.

Son sistemas poco seguros. Si el algoritmo de cifrado quedara al descubierto toda la información encriptada quedaría desprotegida.

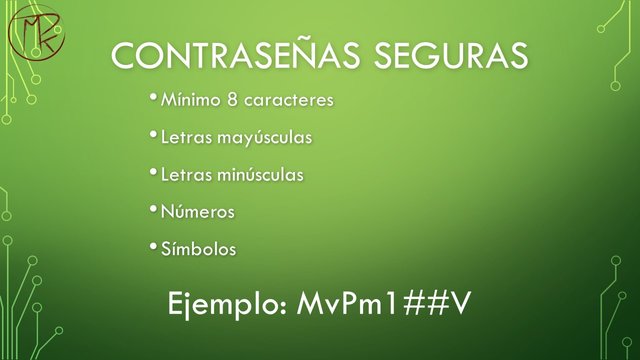

Contraseñas

Las contraseñas no son realmente un sistema de cifrado pero me pareció conveniente hablar un poco de este tema tan importante y recordar las pautas para la generación de contraseñas seguras.

Por desgracia, cuanto más segura es una contraseña más difícil de recordar será. Existen métodos que, empleando sistemas nemotécnicos, pueden ayudarnos a crear contraseñas muy seguras a partir de palabras o frases conocidas y fáciles de recordar. Tomando iniciales, intercalando mayúsculas y minúsculas, cambiando letras por números o símbolos, podemos conseguir contraseñas “familiares” pero de gran seguridad ante los ataques por fuerza bruta.

Aprovecho para felicitar a los asistentes por lo rápido que entendieron la técnica y los ejemplos que fueron creando en el chat del Discord; es el tipo de participación que da sentido a este programa ¡Enhorabuena!

Sistemas Asimétricos

Este tipo de sistema se caracteriza por la generación de dos claves que están relacionadas entre sí; se generan conjuntamente.

El sistema fue desarrollado a principios de los años 70 pero no ha sido hasta la expansión de Internet y sus servicios que se ha convertido en parte esencial de nuestra seguridad cotidiana y pieza fundamental de sistemas como las Blockchains.

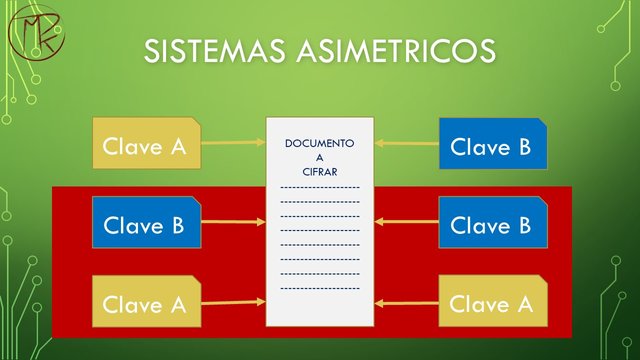

Su característica más importante es que las claves trabajan de forma coordinada entre ellas; lo que una de las claves cifra, lo descifra la otra.

Sin embargo, lo que se cifra con una clave no puede ser descifrado con la misma clave.

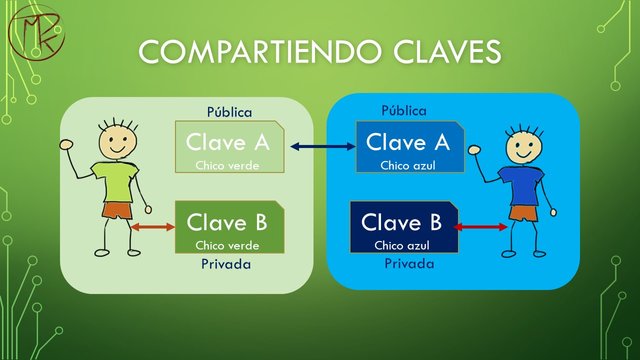

Gracias a esta característica podemos hacer que una de las claves sea pública, y accesible por todo el mundo, y la otra sea privada, y que guardaremos bien protegida.

Ahora, utilizando el intercambio de las claves públicas podremos beneficiarnos de la privacidad y la fiabilidad del sistema

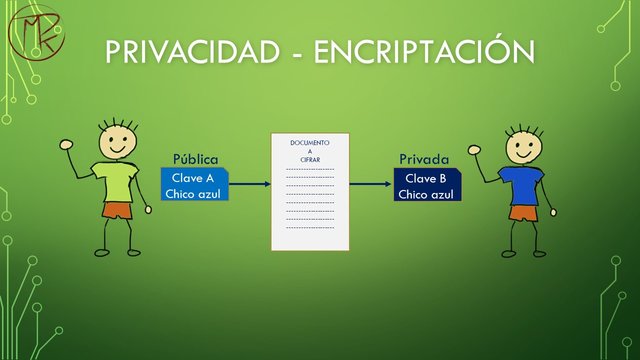

Privacidad con claves asimétricas

Cuando el individuo de verde utilice la clave pública del individuo de azul hablaremos de privacidad porque solo el individuo azul podrá desencriptar el mensaje utilizando su clave privada.

Cuando el individuo de verde utilice su propia clave privada para firmar digitalmente un documento hablaremos de fiabilidad porque todo el mundo podrá comprobar, gracias a la clave pública del emisor y que todos podemos consultar, que el documento lo ha firmado él y solo él.

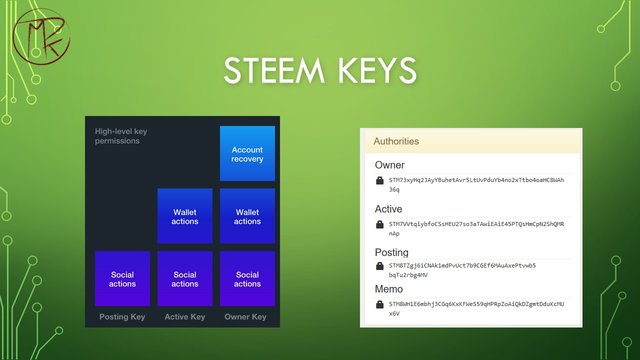

Sistema de claves de Steemit

Steemit también trabaja con un sistema de claves asimétricas, de las que tendremos clave privada y clave pública. Las claves públicas de todos los usuarios están a la vista de quien quiera verlas. Pueden consultarse a través del servicio web de steemd con la url: https://steemd.com/@nombredeusuario

Disponemos de varios pares de llaves, o claves, para que podamos acceder a diferentes servicios sobre steem sin comprometer nuestra seguridad más de la cuenta.

En un próximo programa hablaremos un poco más en detalle de este asunto y de los recientes cambios que hemos vivido en el servicio de login.

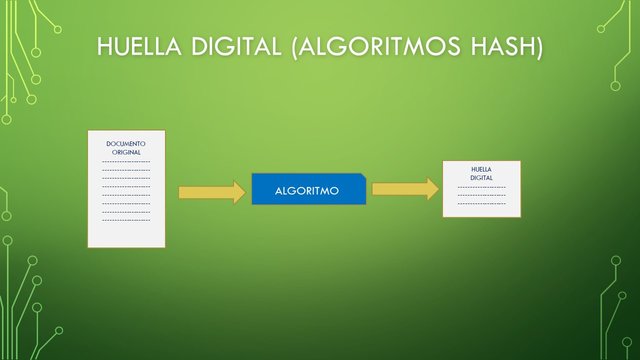

Huella digital

Los algoritmos criptográficos también se utilizan para obtener la huella digital de un archivo o bloque de información.

Esa huella será un testigo ineludible que nos servirá para identificar de forma inequívoca el bloque de datos que lo ha generado, de forma que, si el bloque sufre alguna modificación, por mínima que sea, la huella ya no será válida.

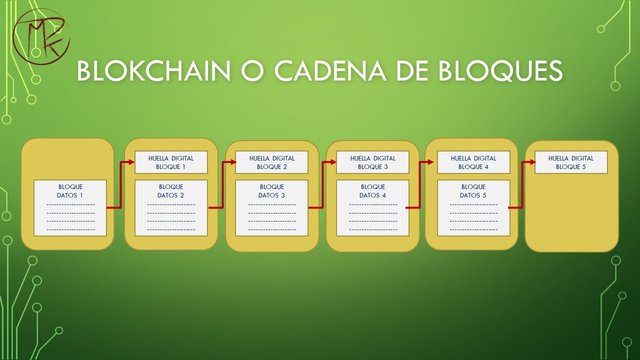

Este sistema ha dado origen a las criptomonedas y a las Blockchains, o cadenas de bloques, que consisten en bloques de información enlazadas en una cadena gracias a las firmas digitales de los mismos.

La generación de las huellas digitales requiere de una enorme potencia de cálculo y es lo que se conoce comúnmente con el término de minería

Universo Binario es un programa semanal sobre tecnologías de la información dirigido por Marcos DK (@marcosdk) para RadioSteemit (@radiosteemit)

Todas las ilustraciones empleadas en el programa y que acompañan este artículo han sido creadas por @marcosdk excepto el logo de RadioSteemit

Qué bien explicado, yo sabía que en algún lugar del universo había alguien que pudiera darnos luces sobre el tema. Agradecida con tan talentoso profesor para @radiosteemit aprender es lo máximo. @marcosdk @avellana

Muchas gracias. Espero ser de ayuda con este y con los próximos programas (con vuestra colaboración)