Combatiendo el SYN Flood o DoS (Denial of Service) negacion de servicio

Alternativa para mitigar ese molesto ataque constante a los equipos que prestan servicio FTP, Web, Email entre otros en servidores Windows 2000 en adelante.

Escribo este post basándome en mi propia experiencia y pues motivado ya que mi amigo de Venezolanos en Familia @rosepac se ha animado a publicar post de tecnología pues aquí lo secundo con un poco de información, por mis amigos lectores que sean de IT, y por qué no, que sirva de cultura general para los que no conozcan pero tengan curiosidad de saber el por que de las cosas.

Sin más preambulo voy al tema que les quiero traer, muchas veces habrán notado que en sus oficinas el servidor por alguna razón se ve afectado su performance para acceder a sus servicios, sea cual sea el que este preste, servicio web, servicio ftp, servicio de impresión o de carpetas compartidas, si eres de IT sabes de qué estoy hablando, y no sabes por qué esto sucede, revisas el consumo de memoria y de CPU y todo está bien, ya no sabes qué hacer, pues una de las cosas que se debe revisar es si tu red está sufriendo de ataques SYN en inglés SYN attack, también conocido como DoS por sus siglas en inglés Denial of Service.

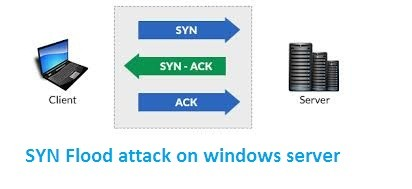

Ahora en qué consiste este ataque, tratare de explicarlo lo más simple posible, primero hay que saber de qué trata el protocolo de comunicación TCP/IP, pero para no ser muy tecnicista ya que quiero que lectores menos conocedores entienda lo que ocurre en este tipo de ataque pues lo explico de este modo, la capa de comunicación se encarga de negociar entre ambos computadores la posibilidad de intercambiar datos entre sí haciendo uso de un puerto x el 25 como es el caso de un envío de correo electrónico por ejemplo, el computador A envía una petición al B que en nuestro caso sería un servidor de correo electrónico, este le responde a la petición identificándose como tal y aceptando de alguna forma que pueden interactuar e intercambiar datos, en el ejemplo estamos hablando de alguien que quiere enviar un correo electrónico, esto sería en términos generales una negociación exitosa. Hasta aquí todo marcha bien, pues resulta que existen ataques maliciosos que se aprovechan de esta simple operación de negociación, haciendo que el servicio que se presta se colapse, ¿como es esto posible?,

pues el computador atacante se encarga de enviar miles incluso millones de peticiones de conexión, haciendo que el buffer de datos de petición se llene, y por ende dejando de recibir nuevas peticiones, o aceptandolas muy de vez en cuando, hay muchas formas de lograr este ataque, ya sea de forma directa o indirecta, haciendo uso de equipos drones que se encargan de perpetuar lo que se llama SYN Flood.

¿Qué hacer en estos casos?

En la actualidad muchos dispositivos ya están parametrizados para resolver este tipo de problemas, incluso los routers cisco identifican un ataque y hasta se puede configurar para que lo bloquee, sin embargo hay casos en que esto no es suficiente, porque incluso los cortafuegos (firewalls) deben configurarse para evitar este tipo de ataque, esto tampoco será suficiente si el prestador de servicio no está parametrizado para identificar y evitarlo, esto me ha sucedido a mi con un servidor windows 2008 R2 donde el servicio estuvo comprometido, había el servicio pero no en óptimas condiciones, me di cuenta de eso hasta ahora, pues resulta que mi servidor estaba sufriendo de ataque de denegación de servicio a pesar de que mi firewall y mis routers estaban parametrizados para evitarlo, por lo que tuve que investigar y me encontré con que se deben realizar ajustes específicos para que este identifique y bloquee estos ataques, a continuación les dejo los pasos y la fuente de donde los obtuve, espero a alguien más le sea de utilidad, después de aplicado los parámetros los servicios mejoraron notablemente y los mensajes de SYN attack en el firewall minimizaron dramáticamente.

IMPORTANTE

- Respalde su servidor y la configuración del registro antes de empezar a realizar cualquier edición.

- Pruebe en un ambiente que no sea de producción antes de colocarlo en producción.

- Para empezar, abra su editor de registro y vaya a la siguiente ruta:

HKLM\SYSTEM\CurrentControlSet\services\Tcpip\Parameters

- Cambie los valores de los datos para configurar estas reglas específicas:

Rules Value Name Data Type Set Value To Para deshabilitar paquetes enrutados IP-source y evitar que sean aceptados DisableIPSourceRouting REG_DWORD 2 Para deshabilitar todo el reenvío de IP entre las interfaces IPEnableRouter REG_DWORD 0 Para habilitar la función de protección de ataque SYN Flooding cuando se detectan tres (3) conexiones semi abiertas SynAttackProtect REG_DWORD 3 Para configurar cualquier negociación de SYN / ACK a tiempo de espera en tres (3) segundos y liberar la conexión a los nueve (9) segundos TcpMaxConnectResponse_ _Retransmissions REG_DWORD 1 Para limitar el número total de conexiones semi abiertas permitidas por el sistema en cualquier momento dado TcpMaxHalfOpen REG_DWORD 500 Para arreglar el número de conexiones semi abiertas permitidas por el sistema en cualquier momento dado TcpMaxHalfOpenRetried REG_DWORD 400

Esta es la versión traducida al español del procedimiento que me ayudó a solventar el problema que tenía en mi servidor, si te ha sido de ayuda coméntalo, sacado de esta Fuente, gran saludo.

Ta bueno, me hizo reírme.. porque me pase toda la entrada, recordando a unos mamones que sin querer, siempre andan haciendo ataques DDOS. Jajajajajaja!

Es un grupo de ofertas de Telegram, y no te puedes ni imaginar lo que son capaces de hacer 11.000 miembros (pongamos 3.000 activos) entrando a la vez en una web a por una "ganga/oferta".

El resultado, es DDOS asegurado, eso o hacer saltar las protecciones y ves aparecer la típica de: "Disculpe las molestias, pero el Servidor se encuentra en mantenimiento", jajajaja!

Quién quiera saber más, pregunten por mi en Venezolanos en Familia 'y yo, que soy español adoptado..' :X

Por cierto, en cuanto a los ataques DDOS. A nivel más simple y fácil de implementar.

Creo que Cloudflare ofrece protección incluso en la versión gratuita, además de darte el SSL gratis. Para sitios personales, ta bien. :P

Excelente opción @rosepac, al final hay que aplicar la seguridad contra el DDoS en todos los dispositivos.

super el post gracias Upvoted Follow . saludos desde Canada.

Ah! te invito a conocer nuestro blog es de noticias en Español sobre Bitcoin y criptomonedas, estes al día sobre la nueva economía mundial y si te gusta follow aqui….gracias @criptonoticias

@cryptonoticias gracias por comentar y por tu invitación

Saludos :) Gracias por la información. Éxito con tu post.

Saludos @yahelsanchez, por nada quisiera ser lo más sencillo posible al explicar estos temas, pero es difícil en algunos casos.

De muy buen apoyo este material. Gracias por compartirlo para con todos. Saludos mi estimado....

Saludos @sirtorito, esa es la idea que se enteren de la forma más sencilla posible este tipo de inconvenientes que a veces uno cree tener controlados.

interesante . muy buen post

Tremendo post, muy tecnico pero util a la vez.. Gracias por compartir esta informacion Juancho! Saludos mi pana!

Por nada @davidchapy, para eso estamos, gracias a ti por leerme y por comentar!!!

Cuando se tenga un problemas con los servicios FTP hay que acudir a este post, contiene información de gran ayuda.

Gracias @lsanchez920, ya iré colocando post informativos de utilidad.

Hola amigo, buena información, a veces estas cosas me enredan, pero es bueno saberlo y más si te lo dicen con palabras sencillas y fáciles de entender. Gracias y éxito.

Si pantera, aunque a veces es difícil buscar palabras sencillas.

Juan ¿en que consisten estos ataque? leí el post solo qué no me queda muy claro, como soy super lenta para los temas informáticos, me quiero culturizar algo en este ámbito. Saludos!!

@emilivirginia, estos ataques son perpetrados a través de internet contra los servidores que tengas en tu red prestando servicios de cualquier tipo, la intención de este ataque es lograr que la red se colapse haciendo que el servidor deje de responder a las peticiones.

mmm okis gracias Juan