Configurando una red casera, sin morir en el intento – Factores necesarios a la hora de diseñar una red pequeña, mediana o grande

Factores necesarios a la hora de diseñar una red pequeña, mediana o grande.

Amigos de Steemit, bienvenidos nuevamente a mis Posts. En éste en particular, les voy hablar sobre un tema ya generalizado, el cual se ha vuelto incluso cotidiano en casa. Hoy, nos hemos visto en la necesidad de armar éste tipo de proyectos sin estar preparados incluso, y algunos recurrimos a especialistas para poder solventar. Pero para mí, es un tema fascinante, y es el de las redes. “¿Las Redes?”, pues sí las redes.

Actualmente, todos estamos construyendo una red en casa, la necesidad de estar conectados a Internet se ha vuelto algo imprescindible.Por lo tanto, saber un poco del tema es importante; dejando atrás, por supuesto, la necesidad de asesoramiento profesional.

Ahora, iniciemos este viaje!!!

Consideraciones para la construcción de una Red SOHO

Cuando hablamos de las Redes SOHO, estamos hablando de las redes pequeñas, SOHO, por sus siglas en inglés, significa: “Pequeña Oficina – Oficina en Casa” en inglés: Small Office – Home Office. Se clasifica de esta manera, porque las redes, tanto en una oficina pequeña, como en una casa, tienen los mismos componentes, tal vez un poco más o un poco menos, pero siempre es lo mismo. Dando un ejemplo, una oficina pequeña, normalmente tiene una conexión a Internet, requiere de un ISR o Router de Servicios Integrados, un Switch y en algunos casos, también un AP (Punto de Acceso). En lo anterior, se puede notar las necesidades de una empresa, las cuales, en la actualidad no tienen gran diferencia con los requerimientos en casa. En la figura anexa, se aprecia la topología física de una red de oficina pequeña o de hogar.

Figura 1: Topología física de una Red SOHO (Imagen propiedad de Cisco System)

Pero, si comparamos las condiciones, la diferencia entre el hogar y la oficina, serían los costos y los requerimientos técnicos que se tendrían a la hora de implementar una topología de red acorde a las necesidades. Es por ello, que se deben evaluar ciertos factores, como: el costo, que viene a ser el presupuesto necesario; los puertos, la cantidad de conexiones requeridas; la velocidad, que implica la velocidad de los puertos de comunicación o de la red inalámbrica; posibilidad de expansión, que sería la capacidad de crecer en algún momento; y la administración, que consiste en la facilidad de configurar y mantener los dispositivos.

Figura 2: Factores a tomar en cuenta a la hora de hacer una implementación de red (Imagen propiedad de Cisco System)

El costo, representa uno de los puntos importantes al desarrollar un proyecto de red, existen en el mercado muchos dispositivos y escoger el adecuado, nos brinda la factibilidad de la implementación o no. ¿Qué debemos tomar en cuenta a la hora de la compra?, pues la capacidad y las características de los dispositivos, ya sea un Routers o un Switch.

La capacidad incluye el número de puertos, la velocidad de conexión, la administración y las técnicas de seguridad incorporadas, cada una de éstas puede aumentar el valor.

La velocidad y el tipo de puertos, es una elección fundamental, siendo que en la actualidad los equipos incorporan la última tecnología; por lo que, un computador, puede traer puertos de alta velocidad, como por ejemplo 1000 Mb/s, y si compramos un Switch con puertos de 100 Mb/s, no estaríamos compensando las características de los dos dispositivos. En este aspecto, se debe evaluar a futuro, pues un Switch de gama alta, con puertos de 1000 Mb/s, sabemos, es muy costoso, pero permite que la red evolucione sin cambiar los dispositivos que permiten la interconexión.

En cuento a la capacidad de expansión, los dispositivos de redes, así como los computadores, incluyen configuraciones modulares o fijas, donde los modulares, permiten la integración de nuevos puertos, dependiendo de la tecnología que se requiera; mientras que los fijos, no tienen esa capacidad. Es decir, si compramos un Router tipo ISR, donde todo viene integrado, éste, no tiene la capacidad de incluir tarjetas o componente adicionales.

Figura 3: Representación de equipos de configuración modular y fija, de arriba hacia abajo, el primero dos equipos con ranuras de expansión más sus posibles tarjetas adicionales, abajo a la izquierda una tarjeta de expansión modular y a la derecha un equipo de configuración fija (Imágenes propiedad de Cisco System)

Por último, la administración, la cual actualmente obtiene sus características y servicios de los sistemas operativos, siendo modificables, al actualizar el software que contienen. Un ejemplo de ellos es: seguridad, calidad de servicio (QoS), voz sobre IP, conmutación de capa 3, traducción de direcciones de red (NAT) y protocolo de configuración dinámica de host (DHCP).

La Parte Lógica

Otro de los aspectos importantes, pero dejado de lado, a la hora de desarrollar una implementación de red, es el direccionamiento y la asignación de Direcciones IP. Normalmente los dispositivos de Red, como por ejemplo los Routers tipo ISR, vienen con direccionamientos por defecto, las cuales no son modificadas a la hora de ponerlos en producción; incluso, no existe una asignación de direcciones adecuada, tomando en cuenta los dispositivos. Es necesario planificar, registrar y mantener un esquema de direccionamiento basado en el tipo de equipos que se usarán en el proyecto, las cuales luego serán asignadas, ya sea por DHCP, o de forma estática.

A continuación, se da un ejemplo de los diferentes tipos de dispositivos, que según la documentación de Cisco Networking Academy, debe tomarse en cuenta a la hora de planificar la red: Dispositivos finales, servidores y periféricos, hosts a los que se accede desde Internet y dispositivos intermediarios.

Las ventajas de tener una planificación son muchas, pero la más resaltante, es el reconocimiento de los equipos a simple vista. Si existiera una distinción de las direcciones por bloque, donde, por ejemplo, los computadores estuvieran del rango 192.168.1.100 al 199, las impresoras de 192.168.200 a la 219, los servidores desde 220 a la 254 y los equipos intermediarios en las IPs iniciales, sería más fácil encontrar un tráfico indebido a la hora de una falla, o tal vez, aplicar una configuración necesaria, sin mucho problema.

Igualmente, como se comentó, muchos mantienen el mismo direccionamiento de los dispositivos de red, ya sea por desidia o desconocimiento. Lo que sí, es que es una buena práctica modificar la red lógica, más que todo por seguridad. Todo administrador, o pirata informático, saben o puede encontrar en Internet, el direccionamiento, el usuario y la clave de los dispositivos intermediarios nuevos.

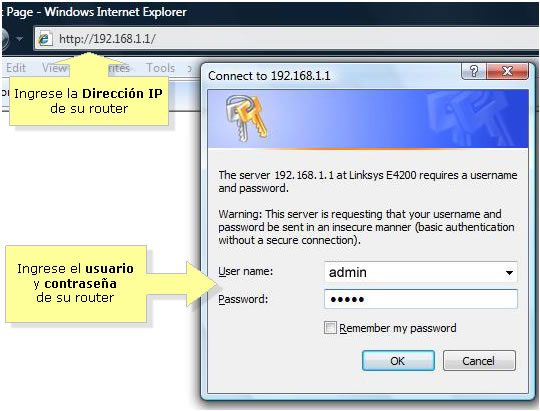

Es más, es algo que se ha convertido en un estándar, todos los dispositivos vienen prácticamente con la misma configuración. Ejemplo: La mayoría de los Routers ISR, vienen con el direccionamiento 192.168.1.0/24, donde el /24, ésto indica que la porción de host está en el cuarto octeto de la dirección que comenté. Es decir, la red sería 192.168.1, los tres primeros octetos, y el 0, la porción de host, quien puede ir aumentado de 1 hasta 254, sin incluir el 255, éste usado para enviar un mensaje a todos los dispositivos de la red, no se usa para host. La mayoría de las veces, el Router, se encuentra en la dirección IP inicial, es decir: 192.168.1.1. En cuanto al usuario y clave, son: admin y admin, indistintamente, todo ello por defecto y en todas las marcas. La Figura 4, muestra lo comentado.

Figura 4: La imagen muestra la Dirección IP de acceso de un Router LinkSys y la ventana de solicitud de usuario y clave, la cual normalmente es "admin" y "admin" (Imágenes de propiedad Soporte LinkSys)

Según lo comentado en el párrafo anterior, una persona con pocos conocimientos de redes y con toda esa información, porque no es un secreto, puede piratear una red sin problemas. Y si quieren probar, vayan a Google, que puede ser un amigo o un adversario fuerte, coloquen el modelo y marca de alguno de los dispositivos que se encuentran en sus casas y noten el resultado.

Una buena práctica, es cambiar el direccionamiento; es decir, si el equipo vino con el direccionamiento 192.168.1.0/24, se puede modificar, por otro, como: 192.168.30.0/24. En realidad, no es de gran seguridad, porque cuando se brinden las Direcciones IP por DHCP, se puede ver el direccionamiento, pero si este servicio estuviera deshabilitado y las IPs estuvieran colocadas de forma estática, sería complicado para un pirata encontrar la red lógica.

Conclusión

En conclusión, los factores a tomar en cuenta, ya sea en casa o en la oficina, son prácticamente los mismo, el dinero a invertir y la configuración de los equipos. Lo importante a la hora de implementar la Red, es saber el uso que tendrá, si existe poco tráfico, se pueden usar equipos de gama baja, si se requiere alta velocidad, equipos de gama alta, pero siempre se debe ir por lo que está intermedio. El uso de equipos de alta envergadura, de los cuales nunca se va a usar todo su potencial, es un gasto innecesario.

La aplicación de políticas de seguridad, también es algo a tomar en cuenta, tanto las redes conectadas por cable, como las inalámbricas, se han hecho fundamentales para las actividades cotidianas, todos dependemos de ellas. por lo tanto, es necesario aplicar algunas normas que impidan el acceso de personas no autorizadas, siendo que las vulnerabilidades, normalmente, son dejadas por los mismos administradores y propietarios de las red.

Finalmente, los conocimientos aplicados para la adquisición de dispositivos de red, son los mismos ya sea para la casa, la oficina o para las redes grandes, siempre se debe hacer un estudio inicial de los factores antes mencionados. Al cumplir con ellos, tengan la seguridad que todo marchará sin problemas.

Muy interesante, yo he dejado un poco la tecnología, en estos días me pongo al día amigo, soy técnico pero me he dedicado más a la historia, ya me leerás los post de tecnología e intercambiaremos información, Saludos

Claro que si @franzo, estamos en contacto :-)

Congratulations @fregonzalez! You have completed some achievement on Steemit and have been rewarded with new badge(s) :

Click on any badge to view your own Board of Honor on SteemitBoard.

To support your work, I also upvoted your post!

For more information about SteemitBoard, click here

If you no longer want to receive notifications, reply to this comment with the word

STOPinteresante tu post!! Gracias por compartir esos conocimientos!!

Gracias amiga @betzy, la idea es que nuestra comunidad esté al tanto de como viaja su información por Internet

Creo que usted es un experto en redes, me gustaría saber si hay alguna forma fiable de verificar si nuestra red wifi está bien protegida contra los accesos no autorizados. Existen muchos software para descifrar claves o acceder por modos alternativos y quisiera estar blindado.

¿Recomienda en éstos casos conectarnos por cable y apagar el wifi?

Tiene mi apoyo, gracias

Saludo @bert0, hay varios métodos para mantener nuestro WiFi seguro, por ejemplo métodos WEP, WAP y WAP2, que son los tradicionales métodos de cifrado, donde WAP2 es el más reciente; al ser el más reciente da mayor percepción de seguridad. Otros son, la obtención de las MAC de los dispositivos, a lo cual se le da el nombre de filtrado de direcciones físicas; también, se puede esconder el SSID de la red, de esa manera no se puede saber cual es el nombre de la Red a la cual se va a atacar. Pero, si necesitas una red inalámbrica segura, lo mejor es la combinación de todos los métodos, pero es algo paranoico. Mientras más trabas le pongas al atacante, más pensará en ir a la siguiente red.

Por ejemplo, activar servicio WAP2, Primer nivel de seguridad, luego filtrado MAC, Tenemos un Segundo Anillo; Tercer anillo, desaparecer el nombre de la red, ya en ese momento es más difícil encontrar la forma de conexión. A este punto, la única forma de conectarse es conociendo la red, es decir un perpetrador interno. Este señor, posiblemente, podría encontrar la clave del WiFi, saltaría el filtrado MAC, si conoce y tiene acceso a los dispositivos y, además sabe de Sistemas Operativos, y por supuesto, si sabe el nombre de la red invisible. Todos esos puntos deben encontrarse, y yo podría decir que la ruptura la provocamos nosotros mismos. Podría utilizar otro método, que lo comenté en el Post, desactivar el DHCP, sería un cuarto anillo de seguridad y el quinto, cambiar el direccionamiento, asumiendo que tenemos seguro el dispositivo inalámbrico.

Pero, si te pones a ver, existe mayor seguridad en una red cableada, los datos viajan por un espacio protegido, mientras que en la inalámbrica está en el ambiente. Es por ello, que en las grandes empresas y oficinas, aun se mantienen las redes cableadas, a parte de que el método que utilizan los Switches en más eficiente que el que utilizan los dispositivos inálambricos. De eso hablaré en un próximo Post.

En cuanto a las aplicaciones que existen, si usamos el método WAP2, es casi imposible encontrar la clave de red, tal vez, en unos años más adelante, pero ya debe haber métodos más eficientes que éste. Si quieres brindar seguridad en tu red, te recomendaría: Método WAP 2, escoge algunos de los anillos mencionados anteriormente y los combinas; actualmente los Routers ISR, permiten crear Redes Inalámbricas Virtuales, es decir otra red, desde el mismo dispositivo, esa red sólo se crearía para los invitados, teniendo mayores niveles de seguridad. La ventaja, es que, si vas a cambiar la clave de esa red, no afectaría al resto de equipos que están en la red principal; a parte de eso, la clave de la Red Invitado, debe cambiarse regularmente, para evitar que los usuarios que la tienen se conecten sin autorización.

Bueno!! Me extendí, me apasiona el tema, disculpa. Espero quedes satisfecho con la respuesta, igual seguimos a la orden :-)

Muchísimas gracias!! se nota que le apasiona :)

Ah!! Recuerda que el nombre de la red no se asocie a nada relacionado contigo, incentiva al atacante. Por ejemplo, yo le pongo los nombre de los protagonistas de Madagascar. Mi red principal se llama Alex, nada relacionado conmigo ni mi familia :-)

en el centro de estudio en el que estoy configuramos toda la red con listas de acceso y bloqueo de protocolos y lo de desactivar el dhcp es muy efectivo jajaj la verdad limitar el pool de dirección y registrar mac y la seguridad se eleva...

Muy didáctico tu post. Gracias por compartir

Gracias amigo @rodolfo28, a la orden por acá

Amigo peroque contenido tan bueno el de tu post!!

te felicito muchisimo y gracias por compartirlo

Gracias @lorey-bero, siempre a la orden

Hay que echarle hilo a este tema, que por demás interesante, y bien tecnico pero de mucha utilidad...

@armd06, poco a poco iré ampliando el tema :-)