Claves Públicas y Privadas. Como funcionan!

Hola Steemianos y Steemianas!

De nuevo es un placer escribir un articulo para ustedes, siempre es un honor contar con su valiosa presencia en mi blog, hoy quiero tocar un tema, que como siempre nos atañe a todos, estoy haciendo un énfasis en la seguridad informática personal, por lo que no escatimen en aprovechar cada una de estas lineas que escribo para ustedes recuerden que:

"10 minutos de capacitación puede prevenir hasta en 70% el riesgo de ser atacado por un cyber delincuente"

Por lo que entender el tema del manejo de las claves y el cifrado de información, nos ayudara a transitar por este mundo inseguro de la web e Internet.

Criptosistemas:

Cada pequeño paquete de información que se envía por internet atraviesa un gran número de redes públicas. En cualquier momento o punto del recorrido, muchas personas pueden acceder a ellos, así pues, no son privados. Para evitar esto y para que nuestra información sea confidencial y segura los Ingenieros del software han desarrollado modos de envío de información seguros.

Para ello la información debe codificarse, encriptarse o cifrarse, es decir, alterarse de modo que, para todo el mundo con excepción del destinatario previsto tenga un aspecto incomprensible. Así mismo debe decodificarse, es decir, el receptor y solamente el receptor, ha de convertirla nuevamente en el mensaje original.

Por lo tanto se han creado dos sistemas de encriptación o "Criptosistemas", para comprender esto necesitamos entender el concepto de clave. Las claves son valores secretos utilizado por los computadores junto con complejas formulas matemáticas.

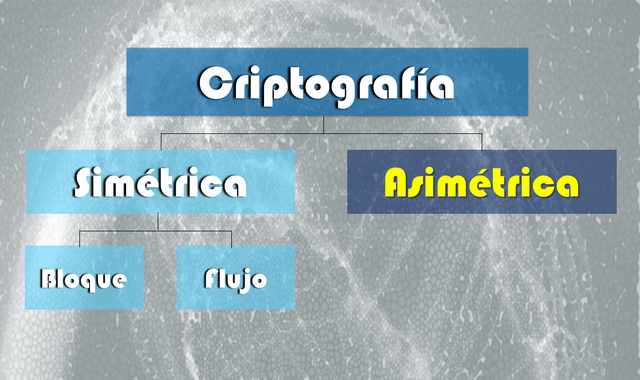

Tipos de Criptosistemas:

Como hemos dicho existen dos tipos de encriptación habituales: la criptografía de clave secreta, llamada criptografía simétrica, y la criptografía de clave pública, llamada criptografía asimétrica.

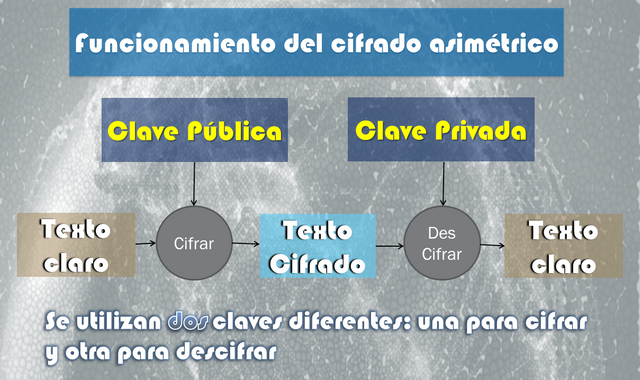

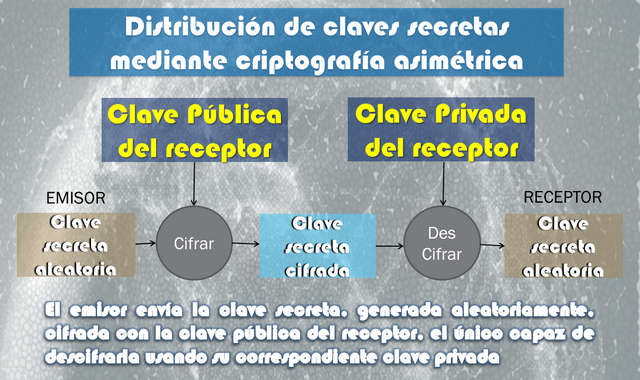

El sistema de clave publica más conocido y es en el cual nos centraremos en este articulo es el RSA. En la criptografía de clave secreta se emplea una clave para codificar y decodificar los datos. Tanto el remitente como el destinatario deben tener una copia de la misma clave secreta. Por lo contrario en la criptografía de clave pública se emplean dos claves: Una Publica y una privada. Cada persona tiene una de cada tipo. La clave pública esta disponible libremente, mientras que la privada se mantiene en secreto.

Características del cifrado asimétrico:

- La clave pública debe ser conocida por todo el mundo, pero la clave privada sólo debe conocerla su propietario.

- A partir del conocimiento de la clave pública o del texto cifrado no se puede obtener la clave privada.

- Lo que se cifra con una clave, sólo puede descifrarse con la otra.

- Cualquiera puede cifrar un mensaje con la clave pública, pero sólo el propietario de la clave privada puede descifrarlo:

- Proporciona confidencialidad.

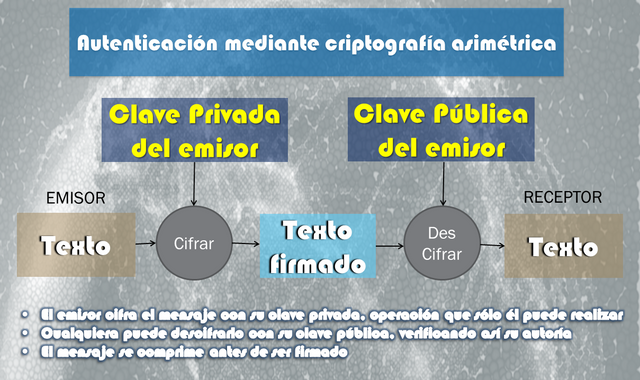

- Si el propietario de la clave privada cifra con ella un mensaje, cualquiera puede descifrarlo con la correspondiente clave pública:

- Proporciona integridad, autenticación y no repudio.

Fundamento del cifrado asimétrico:

- Usa funciones unidireccionales:

- Su cálculo directo es viable, pero el cálculo de la función inversa tiene tal complejidad que resulta imposible.

- Problemas matemáticos difíciles de resolver:

- Factorización: descomponer un número grande en sus factores primos.

- Logaritmo discreto: obtener el exponente al que ha sido elevado una base para dar un resultado.

- Mochila tramposa: obtener los sumandos que han dado origen a una suma.

Si quieres ver mis otros post sobre seguridad informática, aquí tienes los enlaces, puedes hacer clic en la imagen.

Witness Cervantes

@elGuaroDigital apoya al proyecto @cervantes por su gran apoyo a la comunidad Hispana, por eso lo ha puesto como Proxy para que vote por mi por los testigos de su confianza. Simplemente ve a https://steemit.com/~witnesses y en el Boton que dice CREAR PROXY escribes "cervantes".

Recuerda que todo este procedimiento lo puedes deshacer en cualquier momento.

De nuevo mis mas sincero agradecimiento a todas las personas involucradas en este hermoso trabajo de la curación, gracias por su trabajo altruista de compartir sus conocimientos y hacer que muchos de los post eleven su nivel de contenido.

@theghost1980 @cervantes @curazao @cooperacion @provenezuela @dropahead @votovzla @proapoyo @sndbox @amigoos @hispanohablantes @don.quijote @sancho.panza @frida.kahlo @velazquez @goya @simon.bolivar

Roger Paez: Analista de Sistemas y Programador con 20 años de Experiencia.

Buenos tus tips...te sigo

Muchas gracias...

Muy buen post @elguarodigital, gracias por compartir tus conocimientos!

Muchas gracias a ti amigo...