Los Peores Virus Informáticos

No cabe duda que los virus son el peor enemigo para cualquier computadora y red informática, pues son capaces de dejar inutilizables los equipos, sacar de operación las aplicaciones y en el mejor de los casos dejar a computadora torpe o simplemente tomar control de ella.

Basándose en propagar códigos maliciosos por medio de archivos, desde siempre ha sido difícil saber en qué momento puedes ser víctima de una de estos virus, pues en general, la información sobre la existencia de su amenaza se propaga solo después de que hay varios decenas de víctimas, y cada año se vuelven más sofisticados y peligrosos.

A continuación te muestro los virus más dañinos que se conocen hasta ahora, y que han hecho estragos en miles de computadoras a nivel mundial.

El virus del que empezamos a hablar no es exponencialmente peligroso, pero sí bastante aterrador, y se le conoce como HXH DOS; como su nombre lo indica, este virus infecta archivos HXH que se abren por defecto en los software de Microsoft, y que al alojarse en el directorio el día 19 de febrero comienza a sonar una melodía que acompañado de un mensaje de felicitación, esto no es más que una broma, sin embargo debido a su frecuente uso y cierta virilidad que obtuvo en su época y que aunque inofensivo resultó ser verdaderamente molesto.

A diferencia del anterior, el virus llamado KLEZ es realmente peligroso y pasaría a las historia por haber sido el precursor de los futuros Malwares que vendrían posteriormente. Nació a finales del 2001 y con muchos meses de vida propagándose por internet, funcionaba haciéndose pasar por un correo electrónico y posteriormente se enviaba a la libreta de direcciones de la víctima, lo peor del caso, es cuando algunos hackers pudieron hacerle modificaciones, creando distintas versiones de KLEZ, dotándolo de distintas capacidades haciendo que pudiese actuar como un virus común, un gusano a un troyano.

KLEZ podía desde desactivar el antivirus, haciéndose pasar por uno hasta auto enviarse y crear contacto, lo que era una clara suplantación de identidad, y además generaba Spam masivo, logrando en algunos casos dejar inutilizable la computadora infectada.

Igualmente este otro virus nacido en el 2001, y llamado NIMDA fue un virus más peligroso que el anterior, y que obtuvo el récord de haberse propagado por todo internet en menos de 22 minutos, aunque su objetivo principal eran los gigantes servidores de internet, utilizaba las computadoras personales como medio de propagación, y dentro de estas últimas generaba una puerta trasera en el sistema operativo, haciendo que la persona tras el virus pudiera acechar a los equipos remotamente como si se tratara del dueño legítimo. Toda la información que contenía el equipo junto con la configuración y funciones quedaba a su merced, haciendo posible que el autor del virus destrozará el sistema.

NIMDA contenía una debilidad en su código, y es que si por ejemplo la persona que abrió el correo electrónico infectado tenía una cuenta como invitado en el computador, las funciones del virus se veían sustancialmente minimizada, en sí mismo el virus NIMDA logró hacer caer a muchos servicios de internet en su tiempo.

El siguiente código malicioso se trata de MYDOOM, que al igual que el anterior creaba una puerta trasera en el sistema operativo, pero este resulta bastante particular, pues en su código venia una leyenda: ”Andy, solo estoy haciendo mi trabajo, nada personal, lo siento” - Por lo que se puede creer que fue un virus creado por encargo, y nunca se encontró a su creador. MYDOOM podía desde detener las funciones del sistema hasta corromper la libreta de direcciones de correos electrónicos de su víctima. En una segunda versión, su objetivo fue los motores de búsqueda de internet, solicitando información de los correos electrónicos que obtenía y que se podían encontrar en internet.

El ataque fue tal, que Google recibió millones de solicitudes de búsqueda de miles de equipos infectados lo que logro ralentizar el servicio del gigante de internet e incluso que se cayera el sistema. Todo estos daños a la red de Google produjo pérdidas de más de 38.5 millones de dólares durante el tiempo que estuvo activo, y cabe destacar que el dañino gusano estuvo programado desde su inicio para dejar de propagarse en 2004.

Comúnmente se piensa que a diferencia de las comunes PC bajo ambiente Windows los equipos Mac de Apple no son propensos a ser infectados por virus, ya que esta compañía busca siempre auto producir sus precios software y hardware en un proceso cerrando, también al haber menos equipos con IOS que Windows, se vuelve menos atractivo para ataques de este tipo.

Sin embargo el virus LEAP-A, También conocido como “Oompa Loompa” demostró que todo puede ser vulnerable, se propagaba por medio de ICHAT, el servicio de mensajería instantánea de estos equipos, este virus buscaba la lista de contactos y enviaba un supuesto archivo de imagen para realizar la infección. Aunque el resultado no era potencialmente peligroso, si tenía la capacidad de dañar muchos archivos del sistema.

Igual que el anterior existió otro virus para Mac llamado FLASHBACK, que también contribuía a derribar el mito de que estos equipos no se podían infectar, se trataba de un troyano que se propagaba utilizando JAVA SCRIPT, un software utilizado por muchos sitios en internet, y de donde se descargaba automáticamente el malware. Una vez instalado en el MAC se convierte en un Bot de infección para otro Mac, y aunque su capacidad maliciosa es relativa, logró infectar a más de 600 mil equipos en todo el mundo, incluyendo 274 equipos en la propia sede de Apple, toda una hazaña. Posteriormente la compañía detrás del Java Script, Oracle, lanzó un parche para deshacerse del virus y en 2014 se estimaban que solo 22 mil equipos seguían infectados.

Todo esto abrió una brecha para que cada vez más hackers creen virus para las computadoras de Apple y de segura cada vez serán más peligrosos.

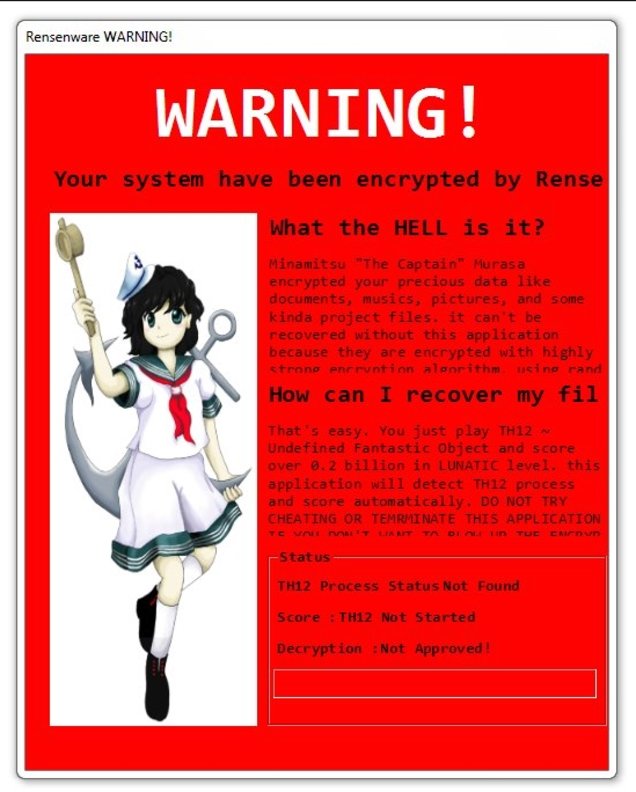

Un virus que ha llamado mucho la atención y se ha hablado mucho últimamente es el llamado RANSON RENSENWARE, el cual secuestra el equipo al instalar por ejemplo un juego Touhou Seirensen bloquenado todas las demás funciones, haciendo que lo único que puedes hacer es jugar, el método para liberar la computadora es alcanzar 200 millones de puntos en la máxima dificultad del juego (Lunático) y que aunque esto puede resultar interesante para muchos, puede llegar a ser muy frustrante para otros; otro método para deshacerse de la infección es formatear la computadora con el riesgo asociado de perder todos tus archivos.

Posteriormente el creador del juego pidió disculpas públicamente y creó una cura, los usuarios afectados por este virus sí que tuvieron dolores de cabeza, y actualmente sigue el riesgo latente de caer infectado por este RENSENWARE.

Otro caso particular fue el que desencadenó el virus llamado STORM WORM, este troyano se hacía pasar por un correo electrónico con una noticia; una vez infectado por el malware. El creado puede manipular la computadora o convertirse en un Bot para enviar más correos electrónicos infectados. Este virus se vale del interés de las víctimas para su propagación, generando correos con noticias interesantes, como por ejemplo catástrofes mundiales y que además resultan ser falsas. Aunque la desinfección de este malware no es complicado, el ataque de STORM WORM quedó para la historia generando unos 200 millones de correos infectados en el 2007.

CODE RED es el nombre de unos de los peores virus que se han visto y con resultados catastróficos, surgió en 2001 cuando fue descubierto por dos empleados de una empresa de seguridad digital; este gusano explotaba una vulnerabilidad en sistemas Windows y Windows NT, haciendo que los equipos recibieran más información de la que podían manejar, logrando que los sistemas colapsaran dejando muy poco espacio en el disco duro. Lo peor del caso es que hacía que los equipos infectados trataran de ponerse en contacto con los servidores Web de la Casa Blanca, generando que las máquinas se sobrecargaran.

En una segunda versión de CODE RED el virus hacía que la computadora ya no obedecía a su dueño, pues al igual a otros que ya hemos mencionado, le daba el control a otra persona que podía hacer lo que quisiera con la información y el equipo, como incluso cometer delitos.

Aunque en este caso el virus no era tan problemático en equipos con Windows NT, ya que sus servidores podrían bloquearse al ejecutarlo, cuando Microsoft liberó una actualización contra los gusanos originales, este no pudo ayudar a las máquinas ya infectadas. Un total de 2 millones de servidores se vieron afectados, y los daños causados se estiman en más de 2 Billones de Dólares.

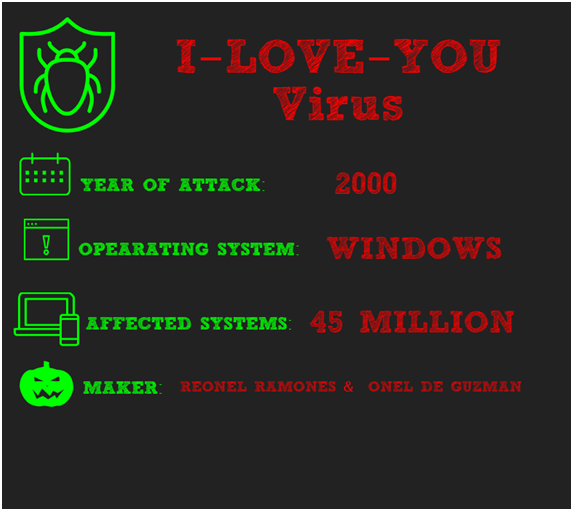

En el año 2000 el virus “I LOVEYOU” surgió en Filipinas y al igual que otros virus viajó por medio de correos electrónicos, haciéndose pasar por una carta de amor de un admirador secreto de la víctima; la supuesta carta tenía un archivo con terminación “.vbs” el cual se ejecuta en Visual Basic Scripting que es donde se generaba el virus. Este Malware era capaz de copiarse varias veces ocultándose en carpetas en el disco duro reemplazando archivos, se enviaba a si mismo por correo electrónico y servidores de chat de internet y descargar un archivo ejecutable que en realidad era un programa para robar contraseñas enviándola al creador del virus.

Se estima que I LOVEYOU generó daños por más de 10 Billones de Dólares, infectando al 10% de los equipos conectados a internet en todo el planeta, prendiendo las alarmas de muchos gobiernos que terminaron desconectando sus sistemas de correo a modo de prevención.

Sin dudas se convirtió por mucho en el peor virus que se tenga registro actualmente, tanto por los daños materiales como por el alcance que tuvo en todo internet.

En definitiva el tema de los virus informáticos puede convertirse en un verdadero dolor de cabeza para todos los usuarios, desde los más casuales hasta los más experimentados, y que con la llegada del internet se han visto evolucionar y estar más cerca de lo que pensamos.

Aunque en los años recientes las empresas de seguridad informática y las creadoras de sistemas operativos como Microsoft y Apple ponen meticuloso cuidado para prevenir y erradicar estos software contratando cada vez más a expertos y hackers para contrarrestar estos ataques, también es cierto que existen muchas personas refinando cada vez más las técnicas para la creación de estos virus, volviéndose cada vez más letales para cualquier sistema informático.

Actualmente los dispositivos móviles como los teléfonos inteligentes y tabletas son un nuevo banco para los virus y los ladrones de información. Por lo que debemos tener mucho cuidado al utilizar el internet, manteniéndote siempre alerta y utilizando en todo momento el sentido común a la par de aplicaciones Anti Virus actualizadas y eficientes.

Espero les haya gustado la información, que nos informa un poco más sobre estos despreciables “software” que ponen en riesgo nuestras computadoras. Un gran saludo y gracias por estar aquí.

Hola @carlos-cabeza. Este post ha sido elegido como uno de los más sobresalientes de la comunidad de habla hispana. Por esto será evaluado para obtener monedas Trail y ser votado por el conjunto de usuarios que conforman SteemTrail.

Te invito a ser parte de la comunidad de @steemtrail en DISCORD.

Si ya eres parte, enhorabuena!

Cualquier duda, estamos a tu disposición en el canal #spanish-trail.

Que tengas un excelente día.

Que desperdicio tanto talento de desperdiciado, en hacer estos programas, pudiendo, hacer sosas mas productivas.

Excelente post querido amigo@carlos-cabeza muchas gracias por compartir esta valiosa información, felicitaciones

Gracias amigo mio @Jlufer, pienso igual que tú, a veces las mentes más brillantes son utilizadas solo para hacer daño. Un Fuerte abrazo hermano!

High quality content post and very informative. Kudos.

.gif)

This post has been ranked within the top 80 most undervalued posts in the first half of Apr 26. We estimate that this post is undervalued by $1.88 as compared to a scenario in which every voter had an equal say.

See the full rankings and details in The Daily Tribune: Apr 26 - Part I. You can also read about some of our methodology, data analysis and technical details in our initial post.

If you are the author and would prefer not to receive these comments, simply reply "Stop" to this comment.