#Cypherpunk- Parte II- Entrevistei os peritos que encontraram vulnerabilidades nas maiores exchanges brasileiras

Relatórios recentes apontam grandes vulnerabilidades nas maiores exchanges do mundo. Entrevistamos os peritos em segurança responsáveis pela elaboração do Relatório de Segurança das Corretoras Brasileiras de Criptomoedas para saber um pouco mais sobre a segurança das exchanges nacionais, se as vulnerabilidades encontradas foram corrigidas e muito mais. Confira a entrevista no final do post.

PIXA BAY / creative commons

O cenário

Nos últimos 8 anos, mais de 30 exchanges de criptomoedas foram hackeadas e mais de 1 bilhão de dólares foram roubados. E os números continuam a crescer. A popularidade do mercado de criptomoedas e a anonimidade que as criptomoedas garantem, tornaram esse mercado uma mina de ouro para hackers. E as exchanges que custodiam grandes quantidades de criptomoedas, são o alvo preferido dos atacantes.

Atualmente, existem centenas de exchanges que oferecem serviços de compra, venda e custódia de criptomoedas. No Brasil, já existem ao menos 40 exchanges oferecendo esses serviços. A proliferação dessas iniciativas é uma ótima forma de desenvolver um mercado saudável, com inovação e competitividade, mas ela esconde uma armadilha: a falta de segurança de muitas dessas empresas.

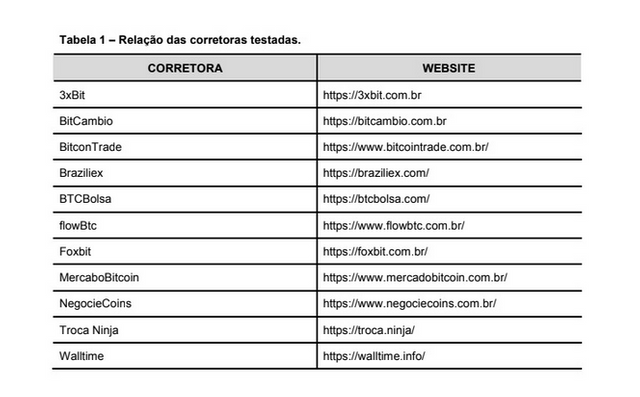

Algumas exchanges aproveitaram-se do hype das criptomoedas e das ICOs para se estabelecerem sem garantir segurança aos seus clientes. É isso que dois Relatórios de Segurança das Exchanges nos mostram. O primeiro, desenvolvido pela ICORATING, analisou as cem (100) maiores exchanges do mundo, cujo valor diário de negociação excede um milhão de dólares. O segundo, realizado pela CCESS, analisou a segurança das exchanges brasileiras, cujo valor diário de negociação é superior à dez (10) Bitcoins.

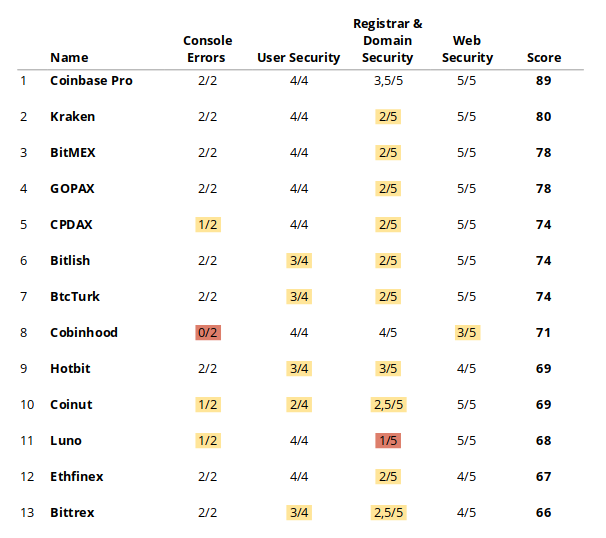

Relatório da ICORATING

O relatório elaborado pela ICORATING e divulgado terça-feira (02), avaliou as medidas de segurança contra as seguintes vulnerabilidades potenciais, discutindo em detalhes, os seguintes problemas:

Erros do console

Segurança da conta de usuário

Registrador e segurança de domínio

Segurança de protocolos da Web

O resultado é bastante preocupante. Muitas das exchanges com as melhores classificações em volumes negociados, tiveram uma pontuação baixa. Nenhuma das três (3) maiores exchanges do mundo, em volumes de negocição, estão entre as quinze (15) melhores exchanges em segurança.

A Binance, que ocupa o primeiro lugar em volume negociado, aparece em 17º lugar, com uma classificação de 63/100. O segundo lugar em negociação, que pertence à OKEx, está em 42º lugar, com pontuação de 47/100. Por fim, o terceiro lugar em negociação, é da Huobi, que ficou em 47º lugar, com 46/100. A Coinbase Pro ficou em primeiro lugar na análise do relatório e ocupa a 21º posição em volumes negociados.

"Ninguém está totalmente protegido contra a perda de seus ativos digitais, portanto, invista em ativos confiáveis, diversifique seu portfólio e escolher boas exchanges", aconselha o relatório.

Cenário Brasileiro - Relatório CCESS

O Relatório de Segurança das Corretoras Brasileiras de Criptomoedas, divulgado no final do mês passado, nos mostra um cenário parecido. Ao analisar as exchanges com volume de negociação acima de 10 Bitcoins, muitas vulnerabilidades também foram encontradas. Entrevistamos os peritos responsáveis pela elaboração do relatório para compreender sobre a estado da segurança das exchanges no Brasil, como os usuários podem se proteger e muito mais. Confere ai.

Entrevista CRYPTOCURRENCY SECURITY STANDARDS (CCESS)

Pergunta -Rafaela : O relatório aparece em um momento delicado para o mercado de criptomoedas no Brasil. Tivemos um grande vazamento de dados dos clientes de uma empresa de arbitragem no Brasil. O que motivou o relatório?

Resposta - Marciano: Nossa motivação é a comunidade, ao ver uma futura grande massa de aderência nas criptomoedas, acreditamos que deveríamos nos unir para ajudar no amadurecimento do mercado nacional de criptomoedas, na área da segurança da informação.

P -Rafaela: Qual a posição das exchanges após o lançamento do relatório? As vulnerabilidades foram corrigidas?

R- Marciano: O posicionamento foi variado, algumas aceitaram e agradeceram o relatório e outras apenas ignoraram ou até criticaram nosso posicionamento pró-community.

P-Rafaela: Vulnerabilidade extremamentes graves foram apontadas no relatório. Alguma delas poderiam comprometer completamente os fundos dos clientes?

R-Vinicius: Conseguimos acesso a documentos, comprovantes e fotos. Seria muito fácil um atacante abrir contas em outras exchanges ou utilizar os dados obtidos para realizar uma campanha de Phishing. Considerando-se os dados obtidos, é possível comprometer os fundos, o escopo para um atacante é enorme, podendo chegar a abrir contas em bancos, cometendo o crime de falsidade ideológica.

P-Rafaela: Sabemos de iniciativas de exchanges que recompensam com até 1 BTC a reportagem de vulnerabilidade ou que não armazenam os dados dos clientes. Qual a melhor forma das corretoras garantirem a segurança dos fundos e dos dados dos clientes?

R-Deivison:Investir em segurança deve ser uma preocupação constante. Portanto, a melhor forma para garantir tanto a segurança de fundos, quanto a proteção dos dados de clientes, é investindo em segurança. Não apenas com tecnologias, mas também com o treinamento de colaboradores e com a conscientização dos mesmos e dos clientes.

Além disso, também é importante realizar testes periódicos de segurança a fim de se medir e verificar a “saúde do ambiente computacional” da exchange, sob a perspectiva da segurança de informações. Afinal, sabemos que vulnerabilidades surgem e/ou são exploradas a todo momento e é primordial que sempre se esteja pelo menos um passo à frente do atacante.

Designed by Freepik /Creative Commons

P-Rafaela:O relatório mostra problemas com o armazenamento de dados confidenciais dos clientes. Há inclusive a citação do comprometimento de uma tecnologia de terceiros que também é utilizada em uma grande corretoras nos EUA. Esse tipo de vulnerabilidade mostra um amadorismo do mercado brasileiro de criptomoedas ou a inocorrência dessa vulnerabilidade é comum nas exchanges de outros países? Em que ponto as empresas brasileiras se encontram em relação à segurança dos seus serviços?

R-Deivison:As vulnerabilidades encontradas, como um todo, de forma alguma mostram amadorismo do mercado brasileiro de criptomoedas. Na verdade tais vulnerabilidades são mais comuns, e presentes, do que se imagina - tanto nacional quanto internacionalmente.

Há de se observar que a necessidade de se realizar testes de intrusão no ambiente computacional de exchanges se justifica pelo fato de que ainda não há (ou pelo menos ainda não havia) no Brasil, um acompanhamento efetivo em relação à pesquisa e análise de vulnerabilidades nos ambientes computacionais das exchanges de criptomoedas.

Nossa proposta/intuito é estabelecer um arcabouço de testes para pesquisa e análise de vulnerabilidades, abrangendo e defendendo a necessidade de diversos tipos de verificações de segurança, conforme as fases do ciclo de vida da concepção e disponibilização de uma exchange no mercado. Contemplando, para isso, o ambiente computacional e as carteira dos clientes. Ou seja, a ideia foi estabelecer um guia abrangente para análise de todo o ambiente computacional em que uma exchange está disponibilizada, reunindo informações importantes que permitam avaliar riscos de segurança e combater as mais diversas formas de ataques aos quais elas podem ser submetidas.

O objetivo principal foi propor mecanismos para verificação de segurança, implementando as melhores práticas possíveis, descrevendo técnicas para procurar por vulnerabilidades comuns, mostrando as consequências do sucesso na exploração das vulnerabilidades mais importantes e conhecidas.

Atacantes em potencial podem utilizar várias metodologias, técnicas ou ferramentas em um ambiente computacional, ou através de um sistema, para ter privilégios e causar danos a determinado negócio ou organização. Cada uma dessas possibilidades representa uma vulnerabilidade e um risco que pode, ou não, ser grave o suficiente para justificar atenção e mitigação. Sendo que, dependendo das circunstâncias, essas vulnerabilidades podem ser triviais e fáceis de encontrar e explorar, enquanto que em outras são extremamente difíceis. Da mesma forma, o dano causado pode ter nenhuma consequência, ou resultar em danos sérios à infraestrutura computacional da exchange e/ou à sua imagem.

O cerne do processo de realização dos testes se baseou em aferir a resistência do ambiente computacional das exchanges testadas e, por conseguinte, das carteiras de clientes que estejam disponibilizadas no mesmo, frente aos ataques indicados e, principalmente, guiados pelo guia Top 10 da OWASP. Para tanto, a CCESS se valeu de um conjunto abrangente de ferramentas para análise de vulnerabilidades e verificações de segurança específicas para testes de intrusão, desenvolvidas com base nas metodologias utilizadas.

A primeira etapa do processo de testes consistituiu em avaliar a aplicabilidade dos tipos de ataques contemplados no Guia Top 10 da OWASP. Com isso, buscou-se extrair uma lista de ataques e possíveis vulnerabilidades para serem exploradas, tendo como alvo o ambiente computacional das exchanges. Essa atividade levou em conta características relevantes e inerentes ao ambiente como um todo, considerando, além de suas aplicações, elementos de sistema operacional e de rede, integrações e bases de dados, como critério fundamental para eleger as validações que foram efetuadas.

Com base na lista de testes resultantes da etapa anterior, as análises foram conduzidas para validar a postura de segurança do ambiente computacional testado, verificando sua resistência aos ataques contemplados. Vale salientar que o método de análise proposto, e empregado em cada um dos testes, foi cautelosamente realizado pelo corpo técnico da CCESS, sendo constantemente revisado e atualizado.

As técnicas empregadas no desenvolvimento dos testes levaram em consideração a experiência e melhores práticas de mercado. O objetivo principal da adoção dessa metodologia consiste em priorizar e otimizar as validações que devem ser efetuadas, fornecendo garantias em termos de cobertura, ao minimizar as chances de uma falha evidente escapar ao processo de análise.

Neste contexto, ressaltamos que a realização de testes de intrusão é uma ferramenta importante para manter ambientes computacionais seguros, bem como para o desenvolvimento e disponibilização de aplicações seguras, de forma a evitar a presença de vulnerabilidades e avaliar a susceptibilidade a novos tipos de ataque. Para tanto, é fundamental realizar esse processo de acordo com métodos predefinidos, a fim de se possibilitar que um mesmo teste possa ser reproduzido por outras pessoas, além de permitir que diferentes pessoas alcancem resultados iguais, ou parecidos, em um mesmo teste.

Diante do exposto, e dos resultados encontrados com a realização dos testes, podemos dizer que a segurança computacional das exchanges brasileiras, salvo algumas exceções, ainda se encontra em fase inicial, e um tanto despreocupada/despreparada, quanto à segurança dos seus serviços

P-Rafaela: O relatório realizou testes envolvendo APIs, infraestrutura, criptografia, encapsulamento e pentest, algum desses critérios apresentou maior inocorrência de problemas? Qual foi a brecha mais grave encontrada?

R-Vinicius: Os testes envolvendo APIs apresentaram maior inocorrência de problemas, podemos considerar que as brechas mais graves encontradas são exposição de dados sensíveis e má configuração de segurança, exemplo buckets s3 da amazon mal configurados e arquivos de configuração expostos.

P-Rafaela:Em um post no grupo Bitcoin Brasil, um dos membros do conselho citou que quatro corretoras foram aprovadas em todos os testes, entre elas: BitcoinTrade, Profitfy, Troca Ninja e Walltime. Elas conseguiram cumprir todos os requisitos dos três níveis de certificação? O que essas exchanges fazem que as outras corretoras deveriam fazer?

R-Marciano:Não, as corretoras aprovadas passaram na análise DAS, que não envolve o enquadramento das certificações de nível I ou II. Por solicitação da comunidade, também foi analisado a corretora e-Juno e 3XBIT, que também obtiveram resultados satisfatórios para o enquadramento do DAS.

A DAS é nossa certificação de destaque das corretoras na análise de segurança da informação para a formação do relatório anual de segurança. Não recomendamos a operação em corretoras não aprovadas e/ou sem nenhuma certificação, a utilização das mesmas podem oferecer diversos riscos ao usuário(vazamentos, roubo de fundos e etc.). É fortemente recomendado que as corretoras entrem em contato para a certificação, ela garante para todos os clientes que a mesma está apta e madura para recebê-los.

P-Rafaela:Quais as dicas que vocês podem dar aos usuários comuns? Quais critérios eles devem observar na hora de escolher uma exchange?

R-Deivison: A dica principal é sempre verificar a reputação da empresa que se pretende contratar - uma pesquisa rápida no Google, ou um esclarecimento com amigos que possam saber a respeito ou que tenham algum envolvimento com o que se queira contratar/adquirir, pode ser bastante esclarecedor e decisivo.

Outra recomendação importante é procurar saber mais a respeito do ambiente computacional da empresa que se quer contratar, bem como da forma como ela trata as informações de seus clientes. Avaliar como informações importantes são tratadas, verificar como a política de tratamento de dados e de segurança de informações é feita e se informar sobre os procedimentos que são adotados em casos de incidentes de segurança, podem ser diferenciais na hora de contratar alguém em que se queira confiar na hora de investir seu dinheiro.

É importante que também haja uma relação de transparência e confiança entre contratante e contratada, afinal, não deixa de ser um relacionamento entre duas partes, logo, nada mais justo que haja confiança entre as mesmas.

Por fim, leia sempre o contrato e procure esclarecimento jurídico, se necessário for, principalmente para as questões referentes a perda/vazamento de dados e/ou incidentes de segurança, caso ocorram. Procure as cláusulas a respeito e, se não existirem, se informe e se respalde legalmente a respeito. Lembre-se: é seu dinheiro que estará ali e, mais ou tão importante quanto, são suas informações pessoais.

P-Rafaela:A composição do relatório é community-based, como os interessados podem fazer parte do projeto?

R-Marciano:O conselho é aberto para membros da comunidade e empresas que trabalham com criptomoedas, anualmente definimos os serviços prestados para Cryptocurrency Security Standards e referências de segurança para as certificações com os membros do conselho. Para entrar como membro da comunidade, basta enviar um e-mail para [email protected]. As empresas só podem entrar com alguma certificação, ao se enquadrarem no DAS ou em certificações mais avançadas.

Congratulations! This post has been upvoted from the communal account, @minnowsupport, by Disruptivas from the Minnow Support Project. It's a witness project run by aggroed, ausbitbank, teamsteem, someguy123, neoxian, followbtcnews, and netuoso. The goal is to help Steemit grow by supporting Minnows. Please find us at the Peace, Abundance, and Liberty Network (PALnet) Discord Channel. It's a completely public and open space to all members of the Steemit community who voluntarily choose to be there.

If you would like to delegate to the Minnow Support Project you can do so by clicking on the following links: 50SP, 100SP, 250SP, 500SP, 1000SP, 5000SP.

Be sure to leave at least 50SP undelegated on your account.