Rancang Bangun Jaringan De-Militarized Zone (DMZ) Berbasis Teknologi Virtualisasi Menggunakan Linux [Part 2]

Dalam tulisan pertama telah dibahas mengenai perancangan jaringan DMZ dengan memanfaatkan teknologi virtualisasi, dan pada tulisan kali ini adalah sambungan terhadap tulisan pertama yang belum dibahas secara keseluruhan dalam melakukan memabngun sebuah sistem jaringan dengan teknik security boundary yaknik De-Militarized Zone (DMZ), simak berikut dibawah ini.

PENGUJIAN

Pengujian sistem dilakukan untuk memastikan bahwa sistem telah berjalan sesuai dengan perancangan pada bab sebelumnya. Dalam perancangan ini, hal utama yang dikedepankan ialah penerapan firewall DMZ sebagai mekanisme keamanan terhadap perangkat server dari serangan pihak luar (ekstrnal). Tujuan dari penerapan DMZ agar membuat segmentasi jaringan untuk meletakkan server yang bisa diakses public dengan aman tanpa harus bisa mengganggu keamanan sistem jaringan LAN di jaringan private. Perimeter (DMZ) network didesign untuk melindungi server pada jaringan LAN corporate dari serangan hackers melalui internet.

Pengujian sistem yang dilakukan dibagi dalam dua tahapan, pertama pengujian server tanpa DMZ yaitu pengujian jaringan pada saat sistem server belum menerapkan teknik DMZ, dan pengujian server DMZ yaitu pengujian jaringan pada saat sistem server sudah menerapkan teknik DMZ.

1. Pengujian Server Tanpa DMZ

Pengujian server sebelum menerapkan teknik DMZ pada layanan Web server dan FTP server, bahwa layanan server tidak dapat diakses dari luar jaringan (external), hanya dapat digunakan didalam jaringan (internal) saja, dan menggunakan ip address milik layanan Web server (192.168.10.1) dan FTP server (192.168.10.2). Tanpa adanya penerapan teknik DMZ, dengan kata lain server akan berhadapan langsung dengan request host client. Karena itu keamanan jaringan komputer sistem server akan sangat rentan terhadap resiko serangan hacker.

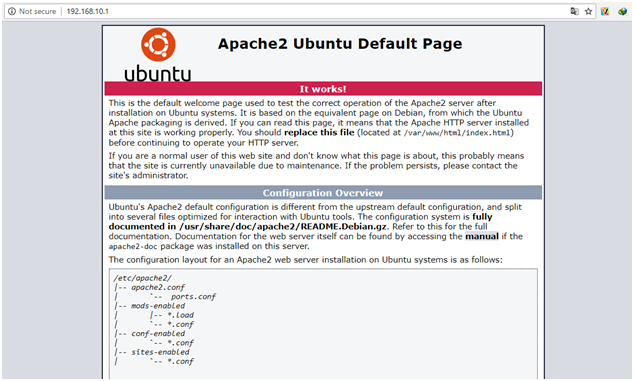

Gambar 6 menunjukkan pengujian akses request pada layanan Web server dengan ip address 192.168.10.1 sebelum menerapkan teknik DMZ.

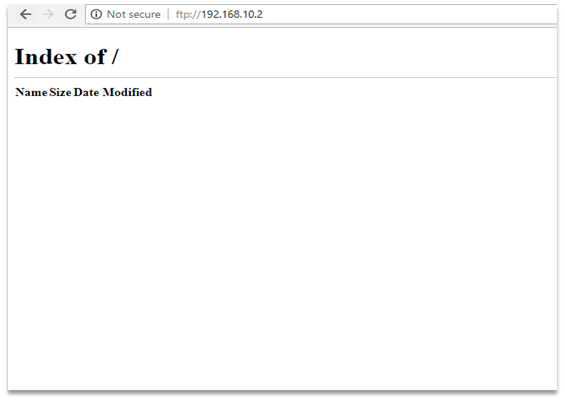

Gambar 7 menunjukkan pengujian akses request pada layanan FTP server dengan ip address 192.168.10.2 sebelum menerapkan teknik DMZ.

2. Pengujian Penetration Testing Server Tanpa DMZ

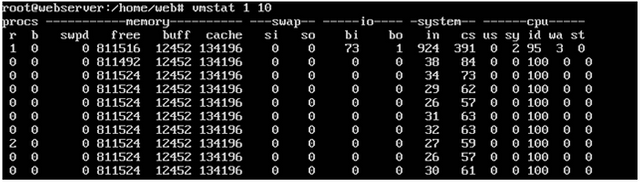

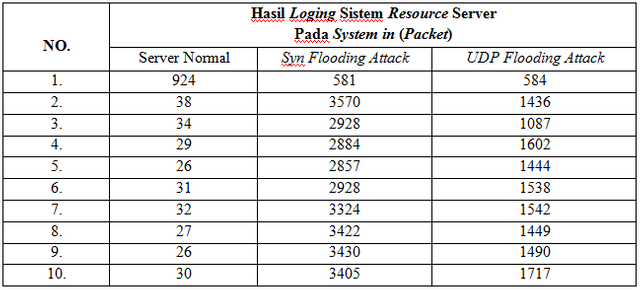

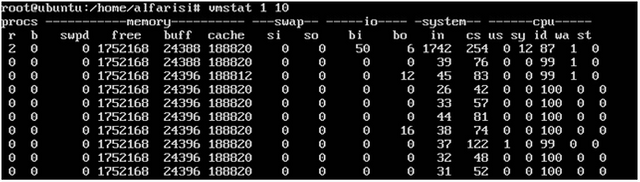

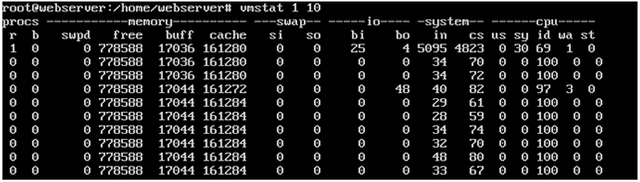

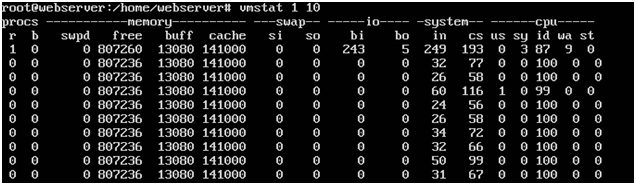

Pengujian sistem terhadap serangan pada server sebelum menerapkan teknik DMZ, dilakukan dengan metode stress testing dengan teknik Denial of Service (DoS) menggunkan tool Low Orbit Ion Cannon (LOIC) oleh attacker. Jenis serangan stress testing menggunakan teknik DoS untuk menyerang target dengan cara membanjiri sumber daya (resource) dari layanan server. Serangan DoS dilakukan sebanyak dua kali dengan jenis serangan Syn Flodding Attack dan UDP Flooding Attack yang ditargetkan pada port 80 yaitu port untuk mengakses Web server. Analisa yang dapat dilakukan dari hasil pengujian penetration testing pada layanan server tanpa DMZ yaitu berupa data monitoring loging sistem resource pada layanan Web server terhadap serangan DoS yang dilakukan disaat server belum menerapkan teknik DMZ. Analisa pengujian ini menggunakan tool Vmstat pada server. Gambar 8 menunjukkan hasil 10 kali pengujian loging sistem resource pada server yang masih dalam keadaan normal sebelum dilakukan serangan DoS. Hasil ini akan menjadi pembanding loging sistem resource pada server ketika telah terjadi serangan DoS.

Selanjutnya dilakukan monitoring loging sistem resource pada saat server terjadi serangan DoS dari kedua jenis serangan yang masing-masing dilakukan 10 kali pengujian, kedua DoS attack tersebut yaitu Syn Flooding Attack dan UDP Attack.

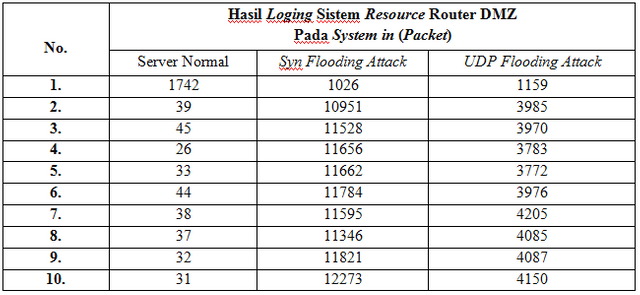

Penulis membuat data hasil monitoring menggunakan Vmstat dengan 10 kali pengujian loging server pada system in dari kedua jenis serangan DoS terhadap server yang belum menerapkan DMZ kedalam bentuk Tabel 1 untuk memudahkan analisa data.

3. Pengujian Server DMZ

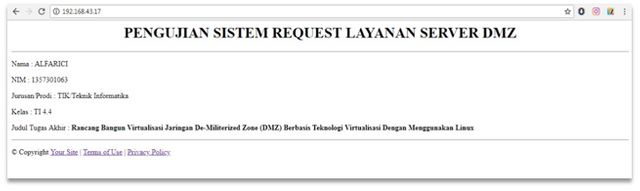

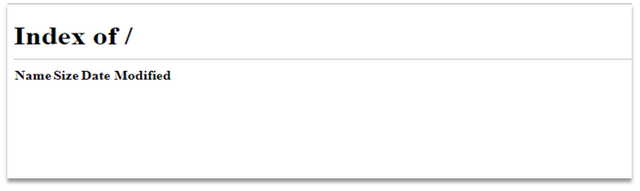

Pengujian layanan Web server dan FTP server setelah dikonfigurasikan menggunakan firewall DMZ, yaitu memindahkan request layanan Web server dan FTP server dari IP address 192.168.10.1 (Web server) dan IP address 192.168.10.2 (FTP server) ke IP address 192.168.43.17 (IP public) milik router/gateway yang menerapkan DMZ menggunakan rules iptables. Dalam mengkonfigurasikan rules iptables pada router/gateway, rules tersebut ditujukan kepada Web server dan FTP, oleh karena itu kedua layanan server hanya dapat diakses secara public menggunakan IP address router/gateway dan ini menunjukkan bahwa implementasi DMZ pada sistem jaringan komputer telah berjalan.

Gambar 10 dibawah ini menunjukkan pengujian akses request pada layanan Web server dengan ip address http://192.168.43.17:80 setelah menerapkan teknik DMZ.

Gambar 11 dibawah ini menunjukkan pengujian akses request pada layanan Web server dengan ip address ftp://192.168.43.17:21 setelah menerapkan teknik DMZ.

Dengan teknik DMZ tersebut sistem akan membatasi dan melakukan filter terhadap akses client yang melakukan request pada layanan server untuk diproses melalui router firewall terlebih dahulu sebelum dapat mengakses layanan yang ada pada server. Dengan demikian server akan lebih aman dari serangan karena server tidak secara langsung berhadapan dengan client dan jika terjadi serangan pada server maka administrator jaringan komputer lebih mudah untuk mencegah ataupun melindungi sistem dengan melakukan block dan filter melalui pertahanan pertama pada router firewall.

4. Pengujian Penetration Testing Server DMZ

Setelah sistem DMZ dapat digunakan, tahap berikutnya adalah melakukan pengujian sistem terhadap serangan (penetration testing) yang dilakukan pada sistem DMZ yang telah diimplementasikan pada jaringan komputer. Pengujian serangan yang dilakukan yaitu, DoS yang dilakukan sebanyak dua kali dengan jenis serangan DoS UDP Flooding Attack, dan Syn Flooding Attack setelah jaringan komputer sudah diimplementasikan teknik DMZ. Semua serangan DoS tersebut diarahkan pada port 80 yang merupakan port untuk mengakses layanan Web server hal tersebut dimaksudkan untuk menyerang layanan Web server DMZ pada port 80 agar layanan Web server DMZ menjadi down dan untuk menguji sejauh mana sistem DMZ dapat melakukan filter terhadap serangan DoS untuk melindungi server. Gambar 12 memperlihatkan proses penyerangan oleh client menggunakan tool Low Orbit Ion Cannon (LOIC).

Data hasil pengujian sistem terhadap serangan DoS yang telah dilakukan dibagi menjadi dua yaitu hasil pengujian serangan DoS pada server tanpa DMZ dan hasil pengujian serangan DoS pada server setelah menerapkan DMZ. Selanjutnya dibuat perbandingan dari kedua data pengujian tersebut pada analisa perbandingan hasil pengujian. Setelah mendapatkan data monitoring dan hasil analisa dari pengujian server tanpa DMZ selanjutnya dilakukan monitoring loging sistem resource pada router setelah diimplementasikan dan dikonfigurasikan teknik DMZ terhadap dua jenis serangan DoS. Monitoring loging sistem resource dilakukan pada router/gateway dan server, karena akses layanan server dipindahkan ke router yang telah menerapkan rules iptables DMZ , jadi dilakukan dua kali monitoring yaitu pada sistem router/gateway dan pada server.

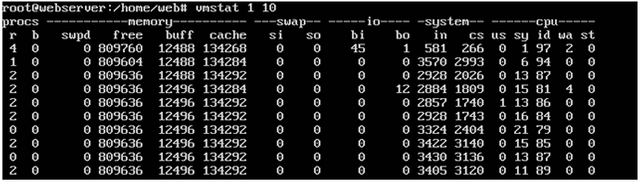

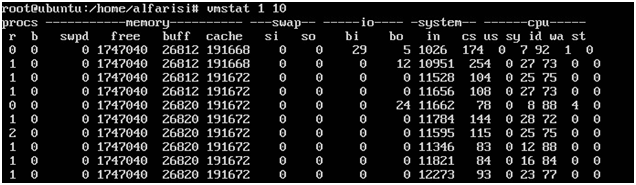

Pada Gambar 13 menunjukkan hasil monitoring loging sistem resource pada router/gateway menggunakan tool Vmstat dalam keadaan normal sebelum dilakukan serangan DoS untuk menjadi pembanding loging sistem resource pada server saat terjadi serangan DoS.

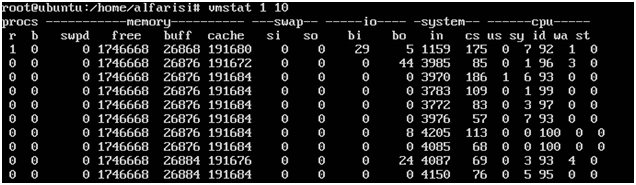

Pada Gambar 14 menunjukkan hasil monitoring loging sistem resource pada server menggunakan tool Vmstat dalam keadaan normal sebelum dilakukan serangan DoS.

Selanjutnya hasil dari loging sistem resource saat dilakukan penyerangan DoS dengan kedua jenis serangan syn flooding attack dan UDP flooding attack terhadap layanan Web server.

Gambar 15 menunjukkan kondisi loging sistem resource pada system in router yang telah menerapkan rules iptables DMZ disaat terjadi serangan syn flooding.

Gambar 16 menunjukkan kondisi loging sistem resource pada system in router yang telah menerapkan rules iptables DMZ disaat terjadi serangan UDP flooding.

Gambar 17 menunjukkan kondisi loging sistem resource pada system in server yang berada dalam DMZ disaat terjadi serangan syn flooding.

Gambar 18 menunjukkan kondisi loging sistem resource pada system in server yang berada dalam DMZ disaat terjadi serangan UDP flooding.

Tujuan dari analisa hasil pengujian ini yaitu untuk mengetahui apakah router/gateway yang dikonfigurasikan sebagai router DMZ dengan IP address 192.168.43.17 (IP public) dapat melakukan filter terhadap serangan DoS ke arah server dengan IP address 192.168.10.1 atau tidak, jika terjadi serangan DoS pada layanan DMZ. Monitoring loging sistem resource dan performance dilakukan bersamaan ketika serangan DoS terjadi.

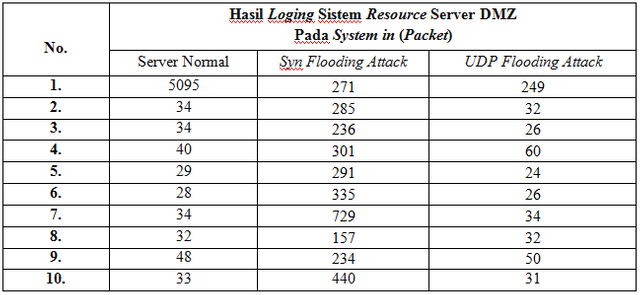

Untuk memudahkan dalam penjelasannya penulis membuat data hasil monitoring loging sistem resource dan performance pada router/gateway dan server dari dua jenis serangan DoS yang dilakukan tersebut kedalam Tabel 2 untuk hasil monitoring loging router/gateway DMZ dan Tabel 3 untuk hasil monitoring loging server DMZ.

5. Analisa Sistem Secara Keseluruhan

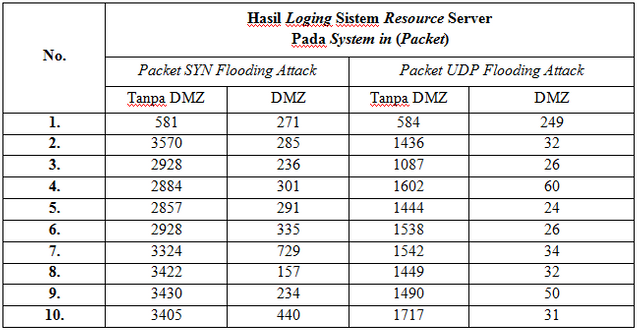

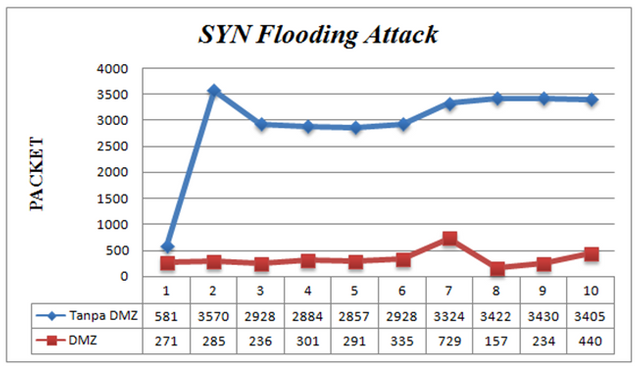

Analisa yang diperoleh dari hasil pengujian yang telah dilakukan yaitu berupa data perbandingan loging server saat terjadi DoS attack dari dua jenis pengujian DoS attack sebelum dan sesudah server diimplementasi teknik DMZ, hasil perbandingan tersebut dapat dilihat pada Tabel 4. Untuk memudahkan dalam melihat perbandingan saat terjadi DoS attack dari dua jenis pengujian DoS attack sebelum dan sesudah server diimplementasi teknik DMZ, maka dibuat grafik nilai packet data yang masuk pada system in server dalam satuan (packet).

Untuk memudahkan dalam penjelasannya penulis akan membagi analisa hasil pengujian sistem tersebut menjadi dua bagian berdasarkan jenis serangan DoS Syn Flooding Attack, dan UDP Flooding Attack, dan untuk mengetahui jenis serangan DoS seperti apa yang membuat dampak kerusakan paling besar tarhadap sistem dari sisi router/gateway dan server.

6. Data Perbandingan Syn Flooding Attack

Pada Gambar 19 menunjukkan grafik perbandingan hasil loging Syn flooding attack pada server tanpa DMZ rata-rata menunjukkan jumlah packet yang diterima sebanyak 2932.9 packet dan rata-rata yang diterima setelah adanya DMZ sebanyak 327.9 packet. Sehingga didapatkan perbandingan jumlah packet yang diterima server sebelum dan setelah implementasi teknik DMZ, artinya DMZ berhasil melakukan filter sebesar 327.9 packet terhadap jenis DoS Syn flooding attack tersebut dan server terhindar dari serangan Syn flooding.

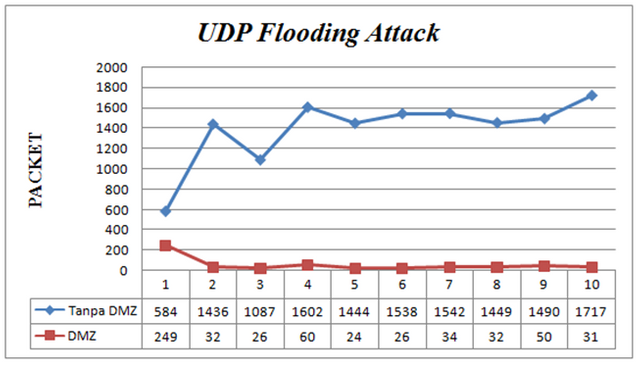

7. Data Perbandingan UDP Flooding Attack

Pada Gambar 20 menunjukkan grafik perbandingan hasil loging UDP flooding attack pada server tanpa DMZ rata-rata menunjukkan jumlah packet yang diterima sebanyak 1388.9 packet dan rata-rata yang diterima setelah adanya DMZ sebanyak 56.4 packet. Sehingga didapatkan perbandingan jumlah packet yang diterima server sebelum dan setelah implementasi teknik DMZ, artinya DMZ berhasil melakukan filter sebesar 56.4 packet terhadap jenis DoS UDP flooding attack tersebut dan server terhindar dari serangan UDP flooding.

IV. KESIMPULAN

Kesimpulan yang dapat diambil dari hasil penelitian tugas akhir ini yaitu sebagai berikut:

- Untuk membangun sebuah sistem jaringan komputer dengan menggunakan teknologi virtual dapat menerapkan VM (Virtual Machine) yang merupakan teknologi dalam membantu untuk menciptakan komputer virtual dengan OS virtual dan hardware virtual. Ini sebut sebagai guest, dimana software yang dapat digunakan adalah Oracle VM VirtualBox dan VMware Player. Dengan menerapkan teknologi virtualisasi dalam perangancangan sistem jaringan virtual, tentunya banyak sistem operasi yang dapat di install pada Virtual Machine. Hanya saja spesifikasi yang dibutuhkan komputer tersebut harus lebih tinggi agar penerapannya dapat berjalan dengan baik.

- Teknik keamanan jaringan DMZ dapat diimplementasikan pada sistem jaringan komputer untuk memberikan tingkat keamanan lebih terhadap ancaman serangan dari hacker yang mencoba masuk menembus jaringan internal pada layanan server. Dengan adanya penerapan teknik DMZ terhadap sistem jaringan komputer berdasarkan Network Address Translation (NAT) dengan menentukan ip address lokal dan publik dari perangkat jaringan (Web server dan FTP server), dan Port Addressable Translation (PAT) dengan menentukan port service yang aksesnya difilter. Maka penerapan teknik DMZ pada layanan server dapat melakukan filtering terhadap serangan DoS jenis Syn Flooding Attack dan UDP Flooding Attack.

- Untuk menganalisis insfrastruktur jaringan komputer yang telah dirancang, dapat menerapkan tool VMSTAT yang ada pada Ubuntu. Tools tersebut merupakan bawaan default berbabsis CLI. Dengan memonitoring menggunakan VMSTAT, dapat menganalisis loging sistem resource in pada router maupun layanan server. Baik itu dalam keadaan normal maupun ketika terjadi serangan DoS.

Wondering how Steemit works, read Steemit FAQ?

Sangat menarik,beleh minta belajar bg..

Waahhh, saya bingung apa yang harus saya ajarkan bang. Soalnya saya sendiri juga dalam proses pembelajaran :D @maulanagogo