Nexus 3D Chain

Trójwymiarowy łańcuch (3DC) został wprowadzony przez Colina Cantrella podczas konferencji Nexus Crypto Currency Conference w Aspen w stanie Kolorado. Łańcuch został również nazwany Łańcuchem Wielowymiarowym (MDC), aby odzwierciedlić przyszłe plany dalszego rozwijania projektu w celu uwzględnienia dodatkowych wymiarów. Ta nowa technologia została zbudowana od podstaw, aby ulepszyć podstawowe funkcje oferowane przez Bitcoina, na których opiera się prawie każda inna cyfrowa waluta. Nexus 3DC z natury zapewni większe bezpieczeństwo, decentralizację i wykorzystanie zasobów w porównaniu z innymi tradycyjnymi blockchainami.

Długoterminowa wizja Nexusa ma być dostępna dla wszystkich, niezależnie od lokalizacji, dostępu do bankowości czy statusu ekonomicznego. Wizja technologii blockchain miała polegać na decentralizacji ... odebraniu władzy nielicznym i przekazaniu jej wielu. Baseny górnicze i magazyny wypełnione najnowszym sprzętem sprawiły, że bitcoin stał się bardziej scentralizowany niż kiedykolwiek zamierzał Satoshi .

Pytanie, które ludzie powinni zadawać, brzmi: dlaczego Nexus jest jedynym projektem, który ulepsza tradycyjny blockchain?

Ważne jest, aby zrozumieć, jak działa blockchain Bitcoina , abyśmy mogli go porównać do Łańcucha Trójwymiarowego. W blockchainie Bitcoin wszyscy zbierają wszystkie przychodzące dane, a grupa węzłów zwana górnikami buduje te dane w tak zwane bloki. Wszystkie komputery w sieci Bitcoin używają i marnują tak naprawdę ogromne ilości energii, ale tylko jeden , ten pierwszy najszybszy górnik dostaje nagrodę za pracę.

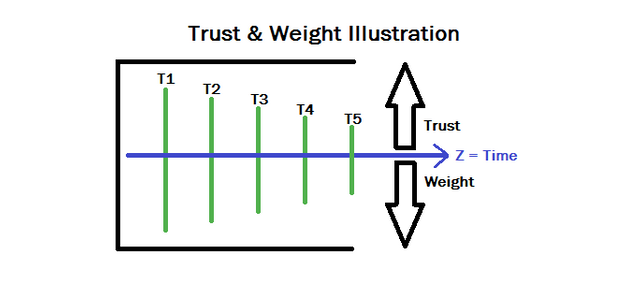

W łańcuchu trójwymiarowym transakcje przychodzące jako pierwsze są najpierw przetwarzane. Ponieważ są one weryfikowane, przypisuje się im wagę w oparciu o liczbę otrzymanych potwierdzeń. Jednocześnie tym pierwszym transakcjom przypisuje się zaufanie oparte na poziomie zaufania tych, którzy potwierdzają transakcje. Te pierwsze transakcje są wówczas zasadniczo blokowane, zwalniając zasoby w sieci w celu pracy nad kolejnymi transakcjami, zanim bieżący blok zostanie dodany na końcu łańcucha. Dla mnie najłatwiej jest wyobrazić sobie pojedynczy blok z podziałem na poszczególne segmenty, z najbardziej aktualnymi danymi z wykorzystaniem najbardziej dostępnych zasobów sieciowych, a starsze transakcje są blokowane i czekają na dalszą część danych , które dotrą póżniej.

pierwsza transakcja (T1) zostaje zablokowana na dłuższy czas i dlatego otrzymała najwięcej zaufania i wagi. Kolejne transakcje nie mają przypisanego tyle zaufania i wagi, więc więcej zasobów jest przydzielanych do ich ukończenia. Pozwala to na szybsze ukończenie bloku po otrzymaniu późno przybywających informacji, i daje wielu systemom w sieci możliwość wnoszenia wkładu pracy przy kopaniu bloku zamiast tylko pierwszemu , znacznie poprawiając decentralizację. Więc jeden blok kopie wielu górników i nie ma marnowania żadnych zasobów.

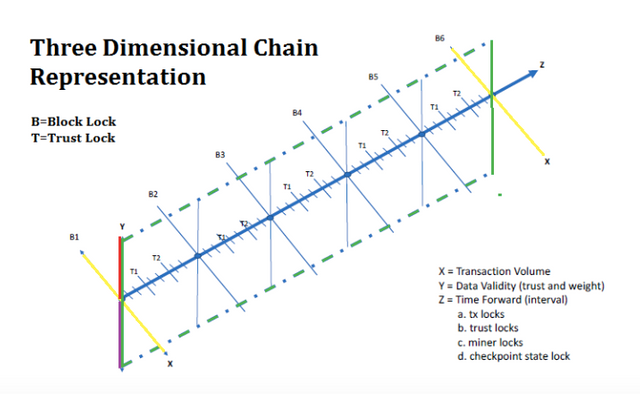

Poniżej znajduje się schemat używany przez Colina Cantrella w jego szczegółowej prezentacji technicznej podczas konferencji Nexus 2017. W każdym kompletnym bloku znajdują się trzy poziomy blokowania. W większości odwołuję się do tych poziomów poprzez ich skrócone odniesienie do L1, L2 i L3.

Przestrzeń pomiędzy B1 i B2 reprezentuje 1 Blokadę bloku

Na diagramie znajduje się 5 całkowitych blokad. Są one również nazywane Blokadami poziomu 3 (L3). T1 i T2 przedstawiają blokady zaufania. Pomyśl o tym jako o ułamkach bloku, wykonanych osobno przed zakończeniem bloku, a następnie pogrupowane i połączone w jeden skrót. Są one nazywane blokadami poziomu 2 (L2). Istnieje wiele przerw w każdej blokadzie zaufania. W tych przedziałach znajdują się transakcje przychodzące. Te transakcje są powiązane razem na osi X. Te przedziały są również nazywane blokadami poziomu 1 (L1),

Z jest wymiarem Time Forward (niebieska linia) i jest najłatwiejszy do zrozumienia. Jest to po prostu czas posuwający się naprzód i kontynuowany w przyszłość. Wymiar X (żółta linia) jest płynny. Zwiększa i zmniejsza rozmiar w zależności od liczby transakcji obsługiwanych w danym momencie. W bieżącym łańcuchu Bitcoina blok jest ustawiony tak, aby obsługiwał określoną maksymalną ilość danych transakcji, a gdy dane nie mogą się dopasować do bloku, albo czekają w kolejce na przetwarzanie później, albo przetwarza je poza łańcuchem sieć błyskawiczna) . To z natury zmniejsza decentralizację.

Nie będzie transakcji poza łańcuchem przetwarzanych w łańcuchu trójwymiarowym.

Z reprezentuje zaufanie i jest obliczana na podstawie poziomu zaufania poszczególnych systemów potwierdzających dane transakcji na trzech poziomach blokady. Tak jak osobiście ufasz przyjaciołom, których znasz od dawna bardziej niż komuś, kogo właśnie poznałeś, Węzły w sieci mają większe znaczenie, im dłużej wnoszą swój wkład. Podobnie jak zwiększenie klucza i wartości skrótu sprawia, że zaszyfrowane dane są trudniejsze do złamania, użycie czasu jako czynnika w łańcuchu Trójwymiarowych sieci utrudnia łamanie reguł. Jeśli istnieje reguła zerwana, na przykład próba podwójnego wydania, zaufanie zostanie zredukowane dla wszystkich węzłów sprawdzających poprawność danych.

. W bieżącym łańcuchu bloków Bitcoina , Proof of Work oznacza, że dla całego bloku tworzony jest jeden hasz. Oznacza to, że każdemu górnikowi przypisuje się wykonanie całej pracy dla całego bloku, podczas gdy w rzeczywistości istnieją tysiące innych górników, którzy wykonują tyle samo pracy, ale nie tak szybko. Merkle tree to ugruntowany i sprawdzony sposób aby zapewnić kompletność i dokładność danych ktore będą wykorzystywane w 3DC, aby zapewnić ich integralność.

. Każda blokada L2 jest zawsze połączona z poprzednimi blokadami L2, a każda blokada L1 jest powiązana z każdym poprzednim L1. Powoduje to, że warstwy kryptograficzne zwiększają się wraz z bezpieczeństwem, gdy tworzone są kolejne L1, L2 i L3.

Pierwsza rola węzła nosi nazwę Węzła Transakcji i jest zakończony przez górników CPU lub Prime. Będą weryfikować i tworzyć podpisy, a także obliczać liczby pierwsze w przedziałach. Górnicy będą mogli ukończyć ograniczoną liczbę transakcji na interwał. Nie będzie też wzrastających "trudności". Ograniczenia te mają na celu zapobieganie wyścigowi zbrojeń liczącemu liczbę węzłów i moc obliczeniową na procesorowych blokadach L1. Dotyczy to również blokad L2 i L3, dając każdemu szansę przyczynienia się do pracy na tych poziomach .

Drugą rolą jest spełnienie wydanego przez węzły zaufania Proof of Stake (PoS) i służy do tworzenia skrótów Trust Lock. Będą one konsolidować transakcje dla poprzednich przedziałów czasu stworzonych przez górników CPU w jeden skrót. Używanie PoS do weryfikacji tego poziomu blokady oznacza, że zaufanie związane z wykonaną pracą zależy od ilości przechowywanej waluty NXS. Blokady L2 są o wiele bezpieczniejsze niż blokady L1, ponieważ wszystkie informacje z poprzednich przedziałów są już uzgodnione na tym etapie.

Na koniec trzecia rola jest wykonywana przez górników GPU / FPGA / ASIC i służy do ukończenia bloku poprzez hashowanie drzewa Merkle stworzonego w poprzednich odstępach czasu. Daje to górnikom możliwość uczestniczenia w transmisji tylko 512-1024 bajtów naraz. To bardzo ograniczone zapotrzebowanie na dane rozwiązuje problem małych i dużych bloków, ułatwiając każdemu kopanie przy "słabszym" internecie.

Gdy blok zostanie ukończony i dodany do Łańcucha Trójwymiarowego, nagroda na końcu zostanie podzielona na podstawie wkładu własnego w tworzenie bloku. Ponieważ wiele systemów współpracuje ze sobą, aby tworzyć bloki w tym samym czasie, sieć jest bardziej niezawodna, bezpieczna i skalowalna. Każda pojedyncza porcja potwierdzeń ma związek z poprzednimi częściami, więc modyfikacja jednej transakcji nie może być matematycznie wykonana bez wszystkich transakcji przed i po modyfikacji. Mając to na uwadze, opracowana przez Colina baza danych (LLD)umożliwi z czasem wybieranie węzłów do obsługi elementów struktury 3DC. Dzięki temu wszystkie węzły mogą podzielić swoje wykorzystanie danych i pamięć łańcucha na siebie nawzajem. Mówiąc prościej, oznacza to, że każdy pojedynczy węzeł nie musi mieć całego łańcucha w swoim systemie.

Im więcej wiesz tym mniej rozumiesz. Krotko mówiąc nie ma znaczenia jak i czym kopiesz , każdy jest potrzebny i doceniany. Nexus jest tak skonstruowany aby nikt nie miał tu przewagi. Także czy masz GPU czy ASIC nie zrobisz więcej niż pozwolą Ci blokady i interwały.

więcej na ten temat znajdziecie tutaj

Trudny temat, ale jak zwykle świetnie wytłumaczony :) Dzięki !

3 razy już przeczytałem i już coś zaczyna świtać :D świetny artykuł :D