Concurso criptotrending 2. Mi participación

¿Que es el cryptojacking?

Para entender que es el cryptojacking debemos saber primero algunos términos, el cryptojacking en términos generales se refiere a que mediante al uso de software (programas, aplicaciones, scripts en websites) el desarrollador de la misma puede transformar la computadora/equipo del usuario en un aparato de minar, no es que alguien hackeara tus ahorros en crypto, pero sí hacer que tú dispositivo se ponga a minar para alguien más.

¿Como se esparce estos programas maliciosos?

De varías formas, la más común y fácil de evitar es mediante el phishing, ya hemos hablado de ésto antes, básicamente mediante un engaño o campaña engañosa te hacen descargar algún programa que parece inofensivo pero se ejecuta en segundo plano para minar.

Programas crackeados también a lo largo de los últimos años se ha visto que los programas pagos que solemos descargar de internet gratis también tienen éstos mecanismos.

¿Y si no me están robando, en que me afecta?

El proceso de minería de crypto es complicado, usa muchos recursos del equipo, por lo cual reduce drásticamente la vida útil de los mismos ya que no están en un entorno adecuado

Para ponerlos en contexto, yo como ingeniero informático he trabajado en conjunto con personas con laboratorios de minería, y los parámetros de seguridad y refrigeración para un óptimo funcionamiento de los componentes es estricto, muy pocos tenemos en nuestro cuarto u oficina la refrigeración adecuada para tener un equipo minando y no solo eso, una pc casera en el 80% de los casos iría muy forzada al minar.

También existe y se presenta el problema ético, no se puede ofrecer un producto y sin que los usuarios se den cuenta, hacer que esté minando para tí, a la hora de tu vender un producto como programador debes venderlo de forma adecuada, tristemente estos métodos de cryptojacking se han vuelto muy populares a lo largo del tiempo, aquí les anexo algunos escándalos

Escandalo de uTorrent, el cliente de torrent que más se uso previo al escándalo : para los que no estén familiarizado con que es un cliente de torrent es básicamente una red gigante de usuarios en dónde se comparten todo tipo de archivos, principalmente se usa para bajar películas y juegos. Para ésto se necesitaba un gestor, habían y aún hay muchos en el mercado, uTorrent era el preferido de los usuarios por no añadir mucha publicidad en su programa, sin embargo una actualización añadió básicamente lo que sabemos por cryptojacking, un mecanismo que mediante el cual siempre y cuando tengamos el programa abierto y conexión a internet, estaríamos minando para alguien más.

Créditos noticia en el link

Escandalo de ESEA ESEA es una plataforma que se vendía con la premisa de ser "una manera más segura de jugar counter strike", si el famoso counter, cabe resaltar que para usar este servicio se tenía que cancelar una MEMBRESÍA por lo cual el desarrollador estaba lucrando de ello.

Créditos noticia en el link

Estos dos casos tienen varías cosas en común

1 Los usuarios de ESEA(gamers) y torrent por lo general dejamos nuestras computadoras encendidas con muchos programas abiertos, incluído clientes de torrent y de juegos

2 Habemos un pequeño grupo de usuarios que conocemos de la materia y por lo general mientras más tiempo pase, más conocimientos adquirimos de como evitar esto. Y con esto paso al siguiente punto.

¿Como sé si estoy siendo víctima de cryptojacking?

Bueno gracias a lo exigente que es la minería con nuestros equipos es fácil determinarlo, está sección estará dividida en dos partes, PC Windows, Android

Pc/windows:

Para el usuario básico: lo más aconsejable es tener un buen malware y hacer escaneos cada cierto tiempo, tener un malware oficial (no de esos crackeados) es muy importante porque estarás recibiendo las actualizaciones de la fuente oficial, a veces cuando no se sabe mucho es mejor dejar en manos de las personas que nos dedicamos a ésto, y tener un malware es lo principal.

Para el usuario intermedio avanzado:

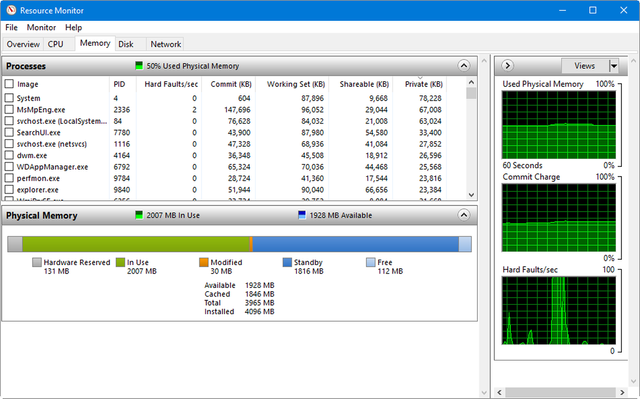

Para los que saben manejarse con Windows y saben como monitorear, lo principal es detectar anomalías, usualmente cuando se es víctima del cryptohacking nuestra pc va un poco más forzada de lo normal, sí detectas alguna de estas anomalías, debes usar el administrador de tareas, monitor de recursos y algún software especial de monitoreo de Gpu si tienes gpu externa como MSIafterburner, con el administrador de tareas podemos monitorear el uso de nuestro cpu, con el monitor de recursos de nuestra red y con el afterburner de nuestra gpu, si hay algo ocupando más recursos de lo debido, la respuesta la encontraremos allí.

Para Android:

Hay pocos casos de este tipo de cosas en Android ya que nuestros teléfonos no son tan potentes aún, sin embargo si existen y la manera más sencilla de evitarlo es quitándole permiso a las aplicaciones en que tu no confíes demasiado. Para ésto hacemos lo siguiente (el proceso acontinuacion está realizado desde Android 10 usando la capa MIUI12 de Xiaomi, en tu dispositivo puede ser algo distinto el proceso)

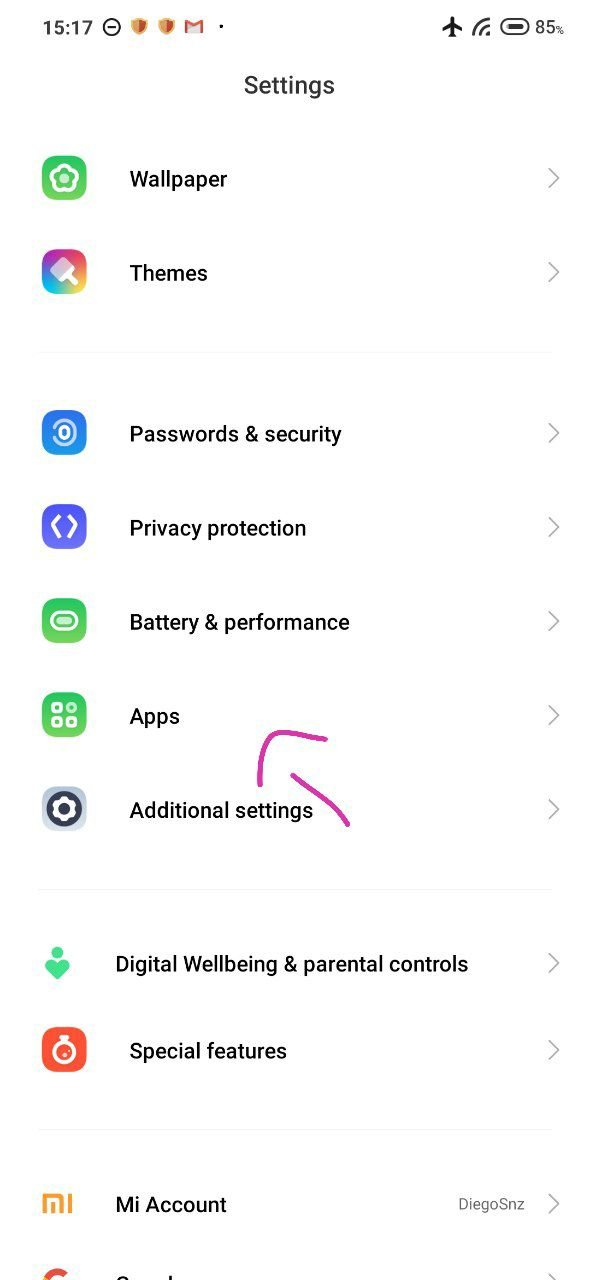

Nos vamos a configuración, al apartado de aplicaciones

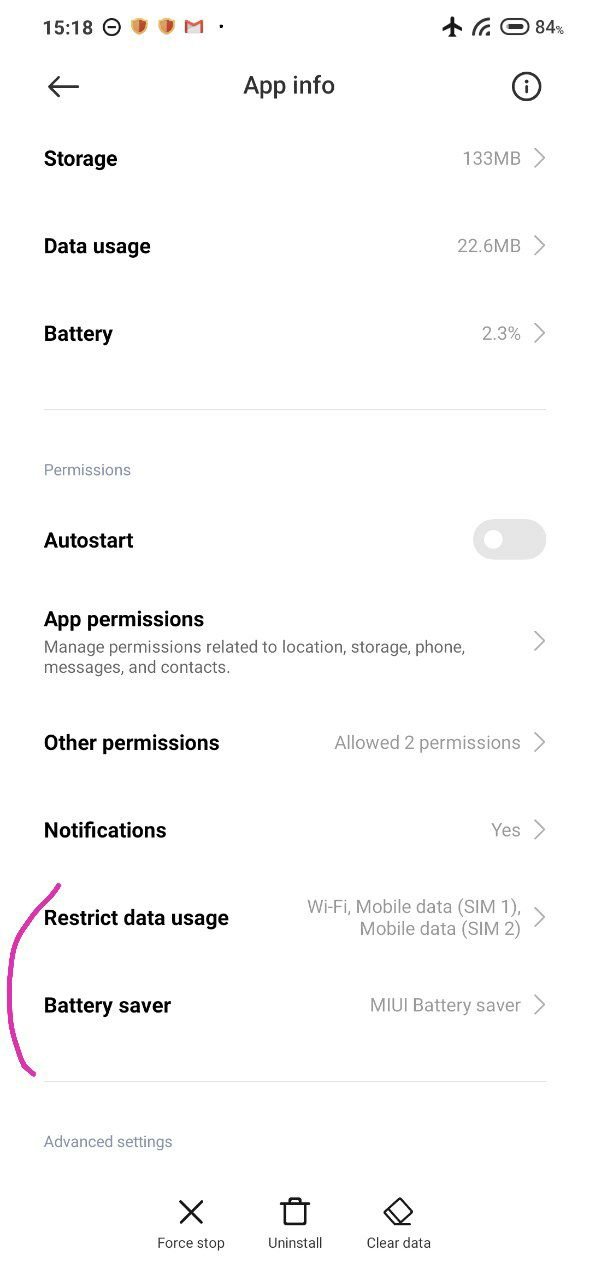

Luego vamos la aplicación que no confiemos mucho y no querramos que use nuestros datos o recursos mientras esté minimozada

Y veremos estos dos apartados

Restringir uso de datos y MIUI ahorro de batería, así le llama Xiaomi a estos apartados en tu disposición pueden llamarse diferente (pero con el concepto similar)

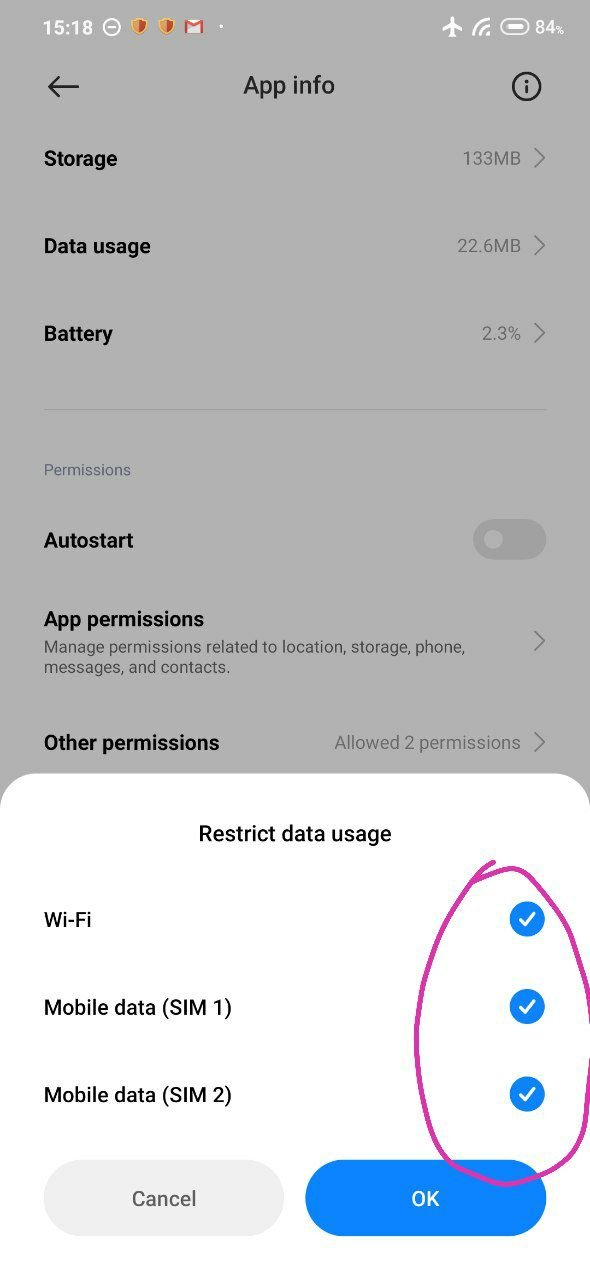

Y procedemos a denegar los permisos

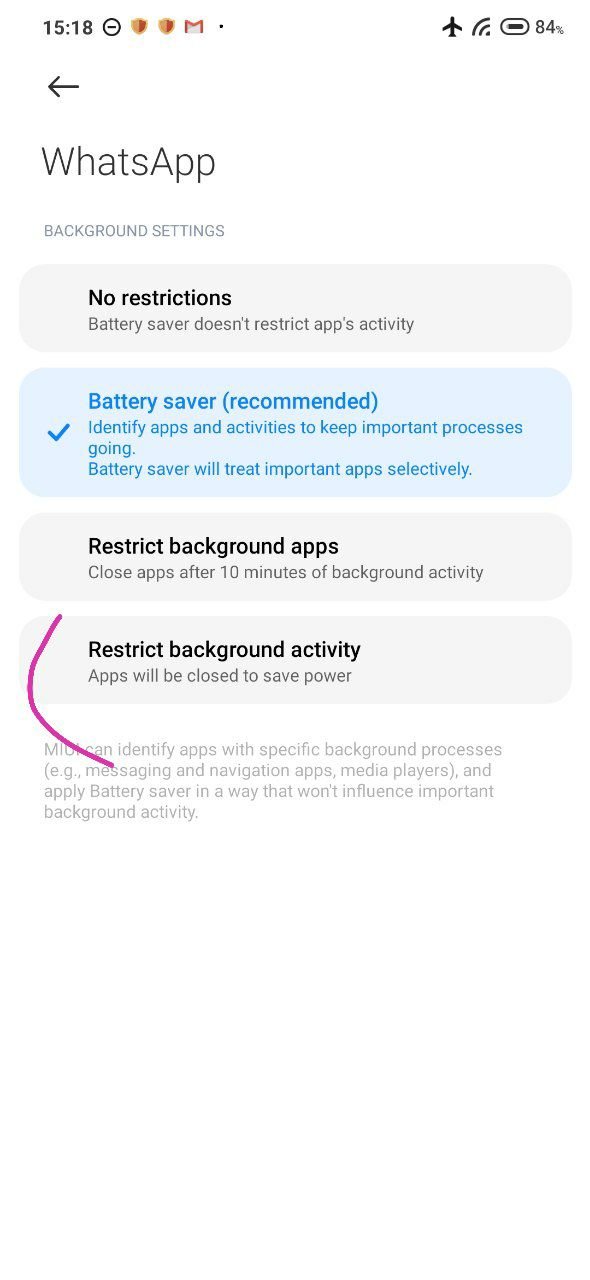

Restringir actividad en segundo plano

Restringir uso de datos y wifi. En MIUI vienen por defecto seleccionadas para restringir necesitamos desmarcarlas

Y ya con eso estaríamos seguros, puedes volver a habilitar los datos y actividades una vez estés segur@ de la aplicación.

Tristemente en Android aún no contamos con antimalware fiable y los que existen en la tienda de aplicaciones son deficientes y engañosos por no decir otra cosa.

Sin más dilación éste es mi pequeño grano de arena, no es la típica investigación sacada de Google para no ponerme muy aburrido con esto, son mis pautas e información explicadas de la manera más sencilla posible y teniendo en cuenta casos realistas y comunes. Espero haya sido de su agrado y muchas gracias por leer.

También me gustaría invitar a @josemendoza y a @sampraise a participar y aprender un poco en está dinámica

Y un agradecimiento a @risedaniel por estás iniciativas, es divertido e instructivo participar

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

Todo el contenido plasmado es de mi autoría menos las imágenes y las noticias, créditos otorgados en cada título.━━━━━━━━━━━━━━━━━━━━━━━━━━━━

exelente contenido hermano muy bien explicado y sencillo