Imagen creada en la App Poster Maker

Saludos a todos los integrantes de esta gran comunidad, y al profesor @pelon53 por la conferencia brindada siendo está muy importante en relación al mundo de las criptomonedas

Las funciones hash criptográficas se utilizan en el área de la criptografía. Estás funciones se caracterizan por tener propiedades que las hacen idóneas para su uso en sistemas que confían en la criptografía brindando seguridad y confianza en sus operaciones. Estas propiedades las hacen resistentes frente ataques maliciosos que intentan romper esa seguridad.

Además de ello esta fusión hash es conocida como función resumen gracias a su aplicación en la seguridad e integridad de los datos. Saber que propiedades cumple cada función hash criptográfica es difícil, ya que, son muy diversas y la usan para diferentes aplicaciones criptográficas, y por tanto cada función requiere una propiedad diferente.

El objetivo de esta función es detectar si un mensaje ha sido modificado o no, puesto que existen personas malisiosas que buscan la manera de modificar la información, aunque por su seguridad no todos lo hacen. Por tanto esta función permiten la verificación de la integridad del mensaje. Su funcionamiento consiste en calcular el valor hash del mensaje y que a través de una verificación que se realiza y demuestre si el mensaje ha sido modificado.

Las funciones hash mas utilizadas es la SHA, al igual se pueden mencionar otras funciones tales como: SHA-0, SHA-1, SHA-2 y SHA-3, SHA-256 que forma parte del grupo SHA-2 y el SHA-512. Todas estas se utilizan con la finalidad de calcular los algoritmos, seguridad y resistencia que presenta el programa.

Sin embargo para modificar o vulnerar una función hash existe algo llamado colisión, es una herramienta utilizada para alterar o modificar algún dato. Para adentrarme al tema en cuestión responderé a las interrogantes planteadas en la tarea realizada por el profesor

@pelon53

Explique ¿Qué significa la resistente a la colisión? y ¿Qué significa resistente a la preimagen?

Resistencia a la colisión

Una colisión de hash es una situación que se produce cuando dos entradas distintas a una función de hash producen la misma salida. Es decir, es casi imposible que dos mensajes diferentes arrojen la misma salida.

Una función hash debe ser resistente a la colisión siempre y cuando el mismo hash será el resultado de los mismos datos, pero al modificar la información, aunque sea un solo dato que se modifique, dará como resultado un hash totalmente distinto. Cualquier función hash con más entradas que salidas necesariamente tendrá tales colisiones; cuanto más difíciles de encontrar, más segura criptográficamente es la función hash.

En algunos sistemas de contenido distribuido, cuando personas hacen negociaciones estas comparan hashes criptográficos para asegurarse de que tengan la misma versión. Pero un atacante pudiera producir dos archivos con el mismo hash y podría engañar al usuario haciéndole creer que tenían la misma versión de un archivo cuando en realidad no la tenía, esto casi no suele ocurrir en vista de que las entradas son infinitas y la generación de salidas son finitas, y dos mensajes diferentes nunca arrojaran la misma salida.

fuente

Resistencia a la pre imagen

La resistente a la pre-imagen, es cuando las entradas dan el mismo resumen, a estás se les denomina pre-imágenes. Cuando la salida es reducida y la entrada puede ser muy grande, existen muchas entradas diferentes que darán el mismo resumen y por tanto una colisión. Una buena función hash debe ser resistente a pre-imagen, es decir, debe ser computacionalmente inviable que un atacante deduzca fácilmente, o sea que tenga que tardar cientos o miles de veces usando diferentes recursos para poder atacar, es por ello que las diferentes entradas que producen una misma salida se le llama resistente a colisión.

Esta resistencia a la preimagen esta relacionada con la unidireccionalidad de la función hash.

Resistente a segunda pre-imagen

Esta segunda pre- imagen resistente debe resistir valga la redundancia, a ataques , es decir, debe ser computacionalmente inabordable que, partiendo de un mensaje, sea posible encontrar otro mensaje que sea modificación del primero y cuyos resúmenes coincidan. Trata de buscar dos o más entradas que puedan generar un mismo hash o salida. Es decir se buscaría el hash de una entrada determinada, tratando de combinar ambos.

Por tanto, si una función hash es resistente a una segunda pre-imagen entonces la función unidireccional lo seguirá siendo incluso aunque se conozca la relación de que un mensaje deriva en un resumen concreto.

Por ejemplo, al generar resúmenes de un fichero muy útil criptográficamente para firmarlos, y garantizar la autoría de ese contenido. En la práctica, por eficiencia en lugar de aplicar la firma digital al mensaje completo se realiza sólo al resumen generado. Como el atacante no es capaz de encontrar diferentes mensajes que den el mismo resumen, entonces firmar el resumen es tan válido como firmar el documento entero.La utilidad de que las funciones hash sean resistentes a segunda pre-imagen facilita firmas en documentos de tamaño arbitrario.

fuente

Use tronscan y Etherscan para verificar el Hash del último del último bloque y el Hash de esa transacción. Se requiere capture de pantalla para su comprobación

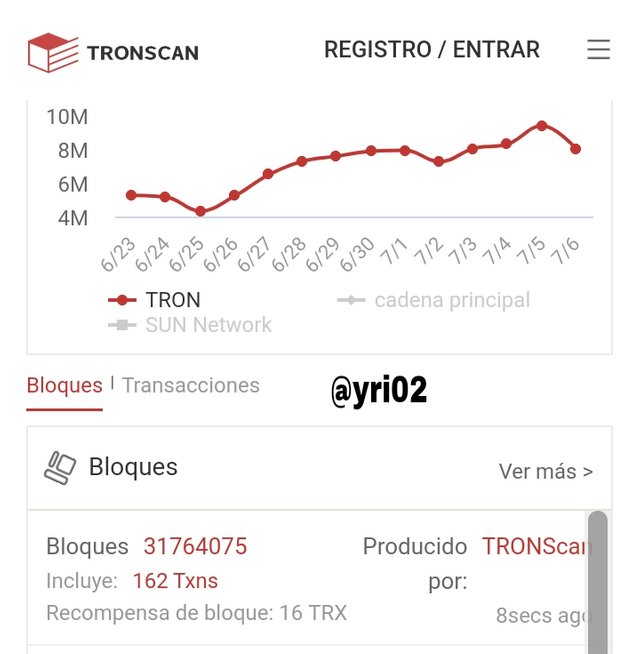

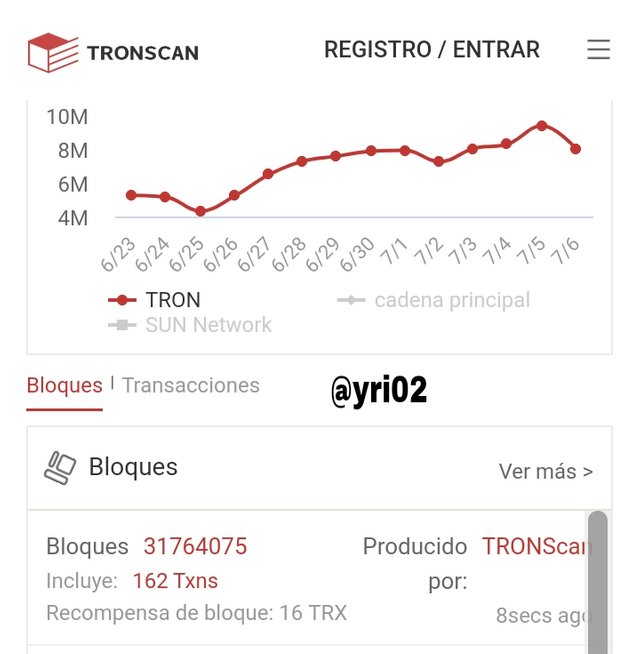

Tronscan

Para la verificación del hash inicie en la página principal Tronscan, allí me aparece la opción de "bloques" y "ver más", allí hice click en ver más y nos muestra los detalles.

Después de eso se puede identificar el último bloque que estaba en 31738279, al momento de realizar este publicación, como lo pueden visualizar en la imagen.

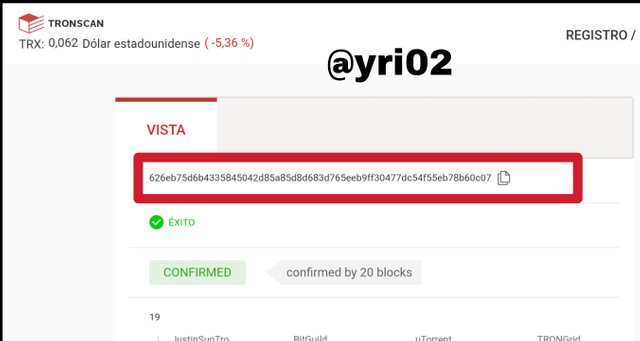

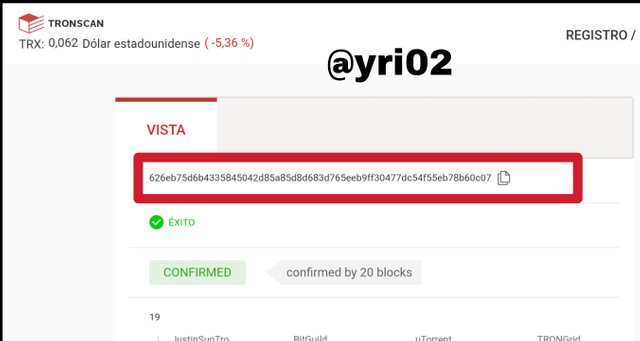

Para verificar el Hash de la última transacción me dirigi nuevamente a la página principal e hice click en la palabra transacción, allí me mostró el Hash de la última transacción cómo pueden ver en el cuadro rojo del capture de pantalla.

Luego hice click el la primera transacción y como pueden ver el en capture y el Hash era de 626eb75d6b4335845042d85a85d8d683d765eeb9ff30477dc54f55eb78b60c07

Etherscan

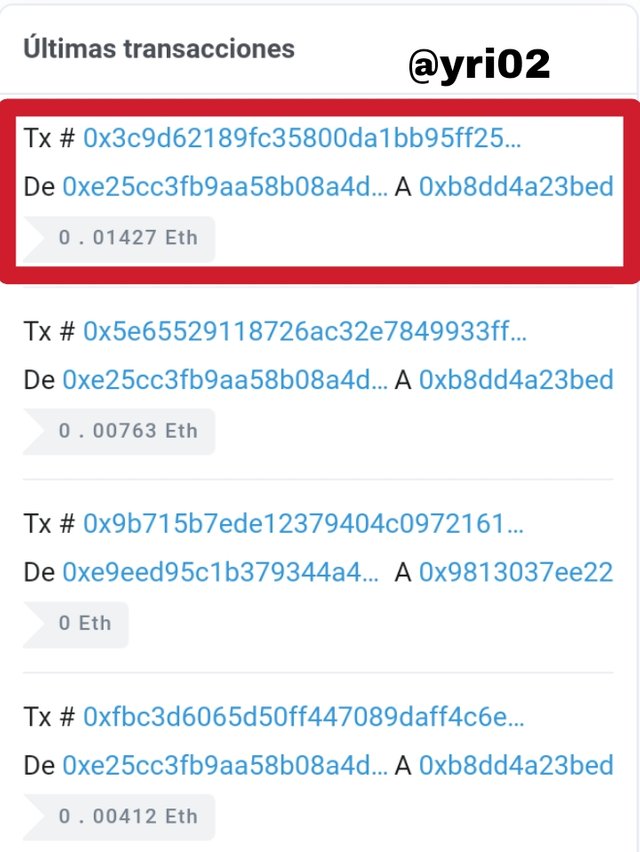

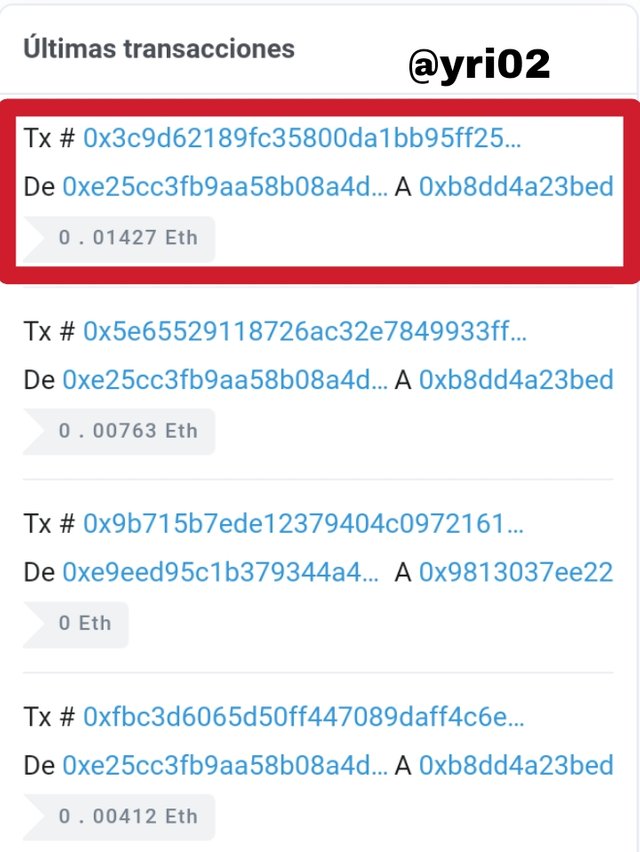

Para ver la última transacción de Me dirigí a la página principal e hice click en transacción.

Luego me dirigí al historial e hice click en la última transacción que está dentro del cuadro rojo

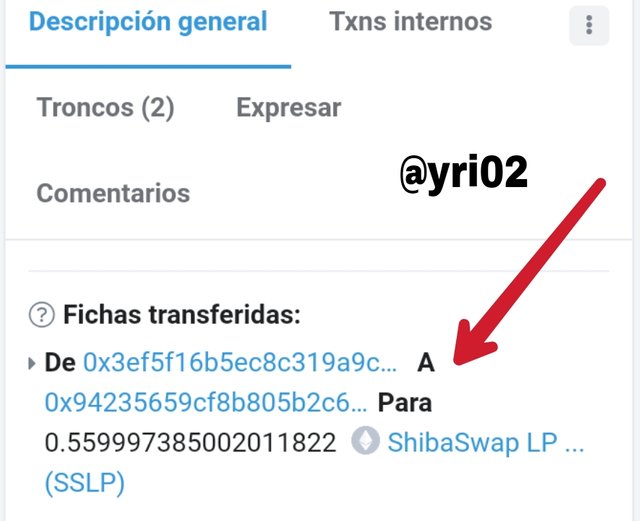

Aquí pueden visualizar el Hash de la última transacción

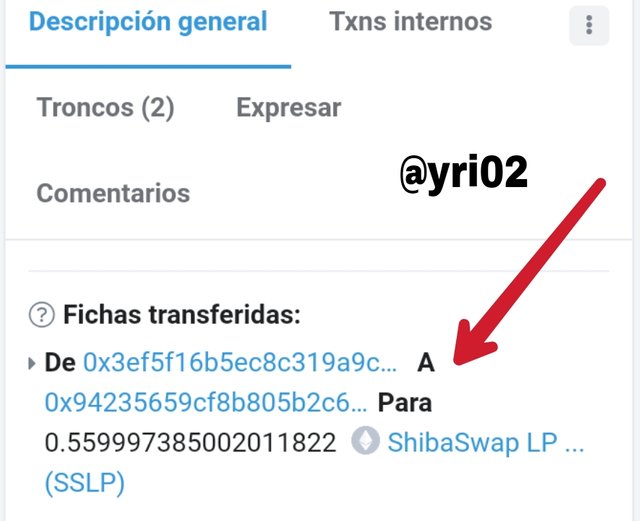

Y también pueden visualizar las fichas que se transfirieron en ese momento.

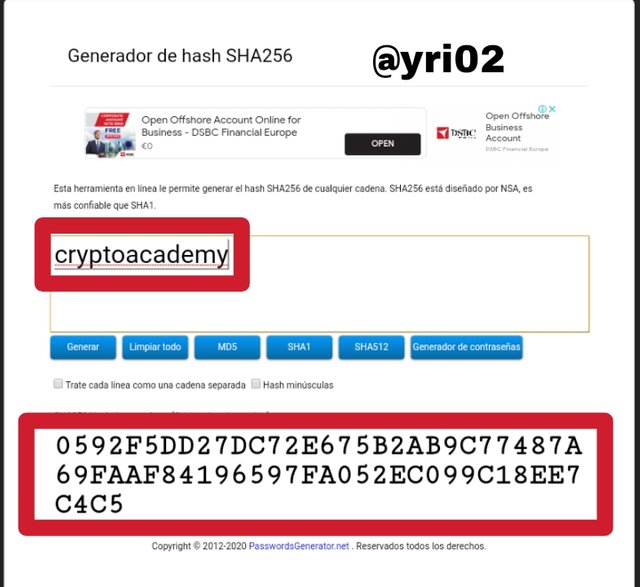

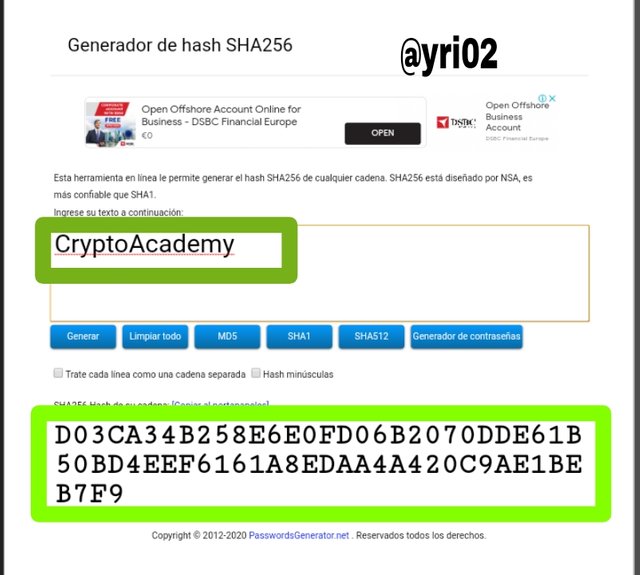

Genere el Hash usando SHA-256 de la palabra cryptoacademy y de la CryptoAcademy. Se requiere captura de pantalla ¿Observé alguna diferencia en ambas palabras y explique?

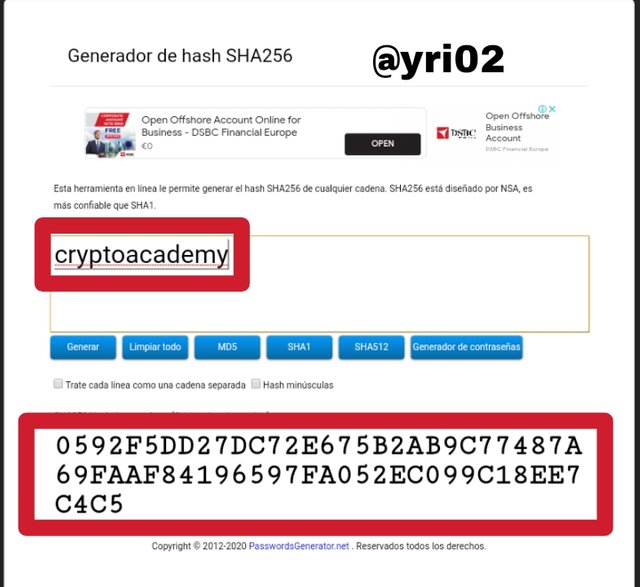

Me dirigí a la página principal Passwordsgenerator y simplemente coloqué la palabra cryptoacademy y me generó un Hash como lo pueden ver dentro del recuadro rojo.

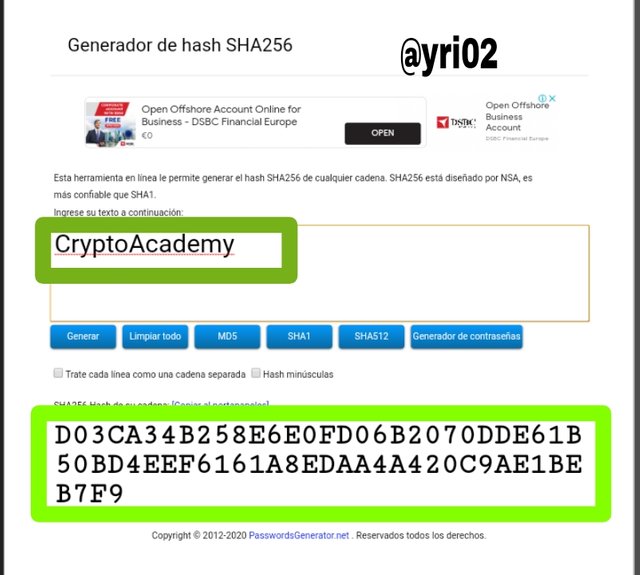

Luego volví a colocar la palabra CryptoAcademy y me generó otro Hash como lo pueden ver en el cuadro verde.

La diferencia que hay entre estas dos palabras es muy simple, ya que nos genera hash totalmente distintos debido al cambio que hay en las letras que hay en la palabra. En vista de que una de ellas todas sus letras son minúscula (cryptoacademy), y la otra se escribe con sus iniciales en mayúscula (CryptoAcademy), es decir al colocar estás palabras con letras distinta nos va a generar Hash distintos solo con el cambio de dos letra "C", "A".

En sus propias palabras explique las diferencias entre el Hash y la criptografia

fuente

En ocasiones usamos ambos términos para referirnos a la misma cosa. El hash de cierta información no es lo mismo que cifrarla pues cumplen objetivos distintos; sin embargo, se trabajan de manera conjunta En palabras muy simples explicaré las diferencias de cada una.

✓ El hash es una operación matemática que convierte los datos en un número único generado a partir de una cadena de texto. La criptografia es el proceso de convertir el mensaje original en una forma irreconocible para que no pueda ser identificado por partes que no esten autorizadas.

✓ La criptografia preserva los datos y la información basada en patrones de seguridad. Mientras que el Hash es una función criptográfica que genera códigos únicos e irrepetibles.

✓ Los hash usados en la Blockchain, es una herramienta que proporciona seguridad, privacidad y confianza. La criptografia es la base fundamental de la blockchain para su funcionamiento.

Las funciones Hash son muy útiles para su implementación en diferentes estrategias de seguridad, más en específico, procesos que sirvan de autenticación e integridad de la información. Se debe recalcar que las funciones Hash no compiten con los cifrados simétricos y asimétricos, este juega un papel sumamente importante en el mundo de los activos, así como la criptografia ya que con ella podemos definir al cifrado como un procedimiento por el cual se entrega un texto en claro y una clave al algoritmo criptográfico y se obtiene un texto cifrado.