Steemit Crypto Academy|Temporada 3: Semana 4 | Root Hash y Árbol Merkle|Tareas del Profesor @pelon53 por @exqueila

Buenas Tardes a la Comunidad de SteemitCryptoAcademy

Explique en detalle el Hash Rate.

Para explicar en detalle lo que es el hash rate, debemos empezar por entender la definición de hash que es el algoritmo compuesto por números y letras, con información que tienen caracteres únicos en los bloques y con una longitud de carácter fija.

El hash rate o tasa de hash, es uno de los conceptos más conocidos desde los inicios de las criptomonedas y de la minería, entre ellos la del bitcoin, que fue la primera criptomoneda que salió al mercado, El hash rate, no es más que el poder computacional absoluto de la red, expresado por numero o cantidades, que es utilizado por un minero o por el conjuntos de mineros para minar y encausar transacciones en una cadena de bloques, trabajando con una técnica de prueba de trabajo, que irá aumentando a lo largo del tiempo, con el propósito de solucionar los múltiples misterios criptográficos que resulten de la prueba de trabajo, de acuerdo a la función criptográfica que se implemente procedente de las criptomonedas.

Como consecuencia, las criptomonedas han ido avanzando a través de los años, resultando casi imposible el uso de una computadora para minar, la razón factible de esta situación, es que esta llamado la atención a más personas que ven el negocio de la minería, como un potencial para alcanzar grandes beneficios, además de descubrir un hash que cumpla con las especificaciones, es un análisis más complicado. Así que se necesita de un hardware especializado o dispositivo electrónico apto para solucionar hashes del tipo SHA-256 del sistema.

Por otro lado, el hash rate también nos puede indicar la seguridad de una red de minería, cuando la tasa de hash este más alta, porque la misma es proporcional a la ganancia de un minero o grupo de mineros. Además, es utilizado para encontrar la dificultad de minería, porque como en la red se van agregando nuevos usuarios o mineros, así el hash rate aumenta y el periodo en que la red espera en crear un bloque es en un tiempo aproximado de 10 minutos y el mismo se ve aminorado.

Aunado, a la seguridad como mencione inicialmente, los expertos analizan el hash rate global que muestra el comportamiento de una moneda para conocer su seguridad, y en base a los resultados, evaluar el ataque de 51%, cuando un malicioso quiere generar un ataque al sistema de red, no va a tener mucha luz por la potencia que representa el hash rate alto, ya que aquí sus intenciones se verán totalmente disminuidas.

Además, esta la existencia de un factor que se muestra negativo para los gobiernos del mundo, por el gasto o consumo alto de energía que involucra el proceso de minería, después de todo no se ha visto la importancia de las criptomonedas para el mundo, han sido una gran innovación para la economía mundial, y más bien el consumo de energía no debería ser visto como un gran gasto que incluso supera los consumos que realiza países en año, si no como el instrumento que genera este fabuloso trabajo del mundo de la criptomonedas.

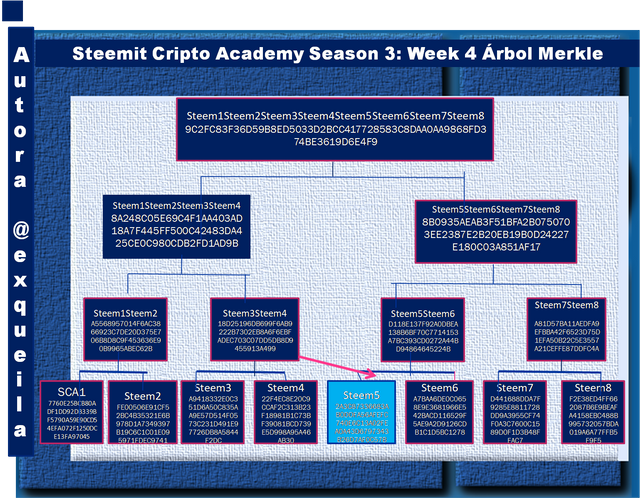

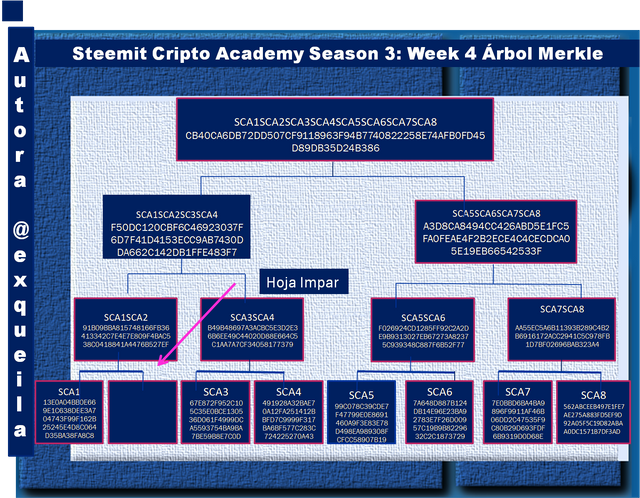

Realice el siguiente Árbol Merkle

Transacción (hojas del árbol): Steem1; Steem2; Steem3; Steem4; Steem5; Steem6; Steem7; Steem8. Llegué hasta el Root Hash. Y coloque cada hash generador usando SHA-256 , muestre captures de pantalla.

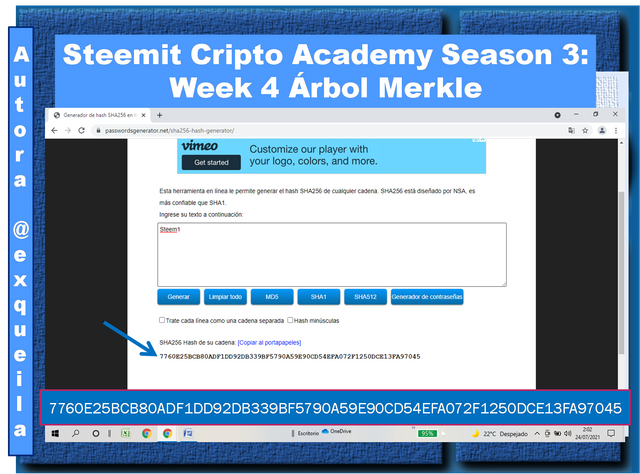

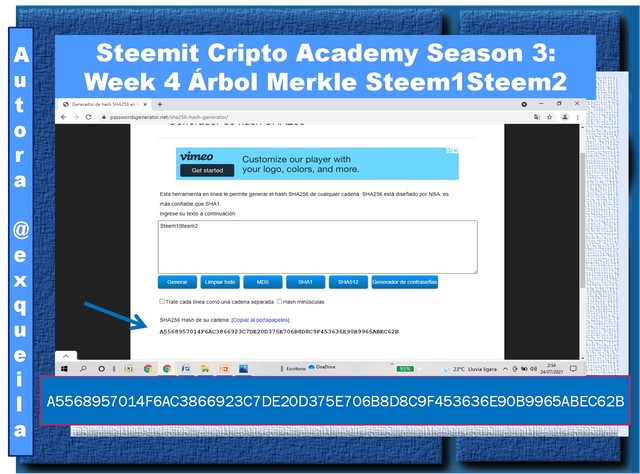

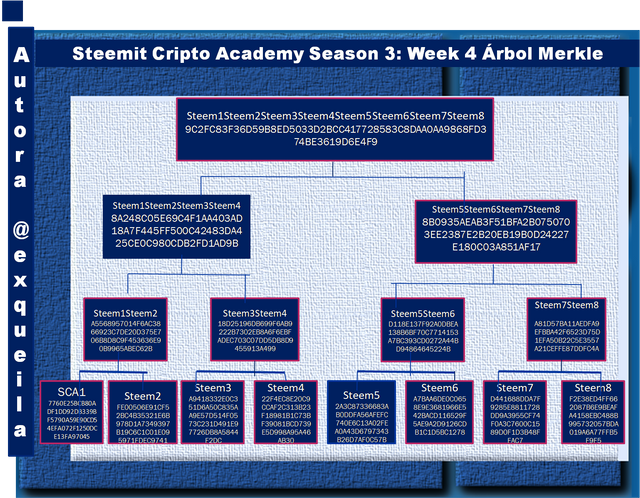

Siguiendo la descripción de la tarea, Voy agarrando cada una de las hojas Steem1; Steem2; Steem3; Steem4; Steem5; Steem6; Steem7; Steem8. y voy armando el árbol merkle, organizando el conjunto de datos, esos conjunto de datos se van conformando en forma de cascada, empezando desde la parte inferior del árbol, y para armar la segunda rama del árbol se une dos conjuntos de datos, es importante determinar que cada conjunto genera un hash que lo hace único, en la cadena de red y así voy sucesivamente armando el árbol hasta llegar al root hash o hash raíz, que es el resumen de todo los conjuntos de datos. Ahora sin más preámbulo vamos a construir el árbol Merkle.

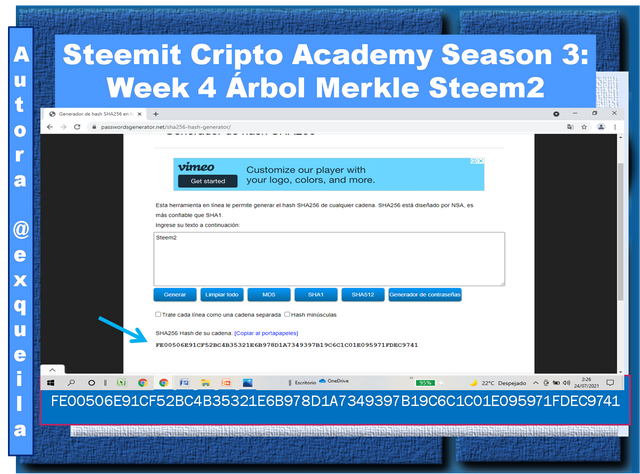

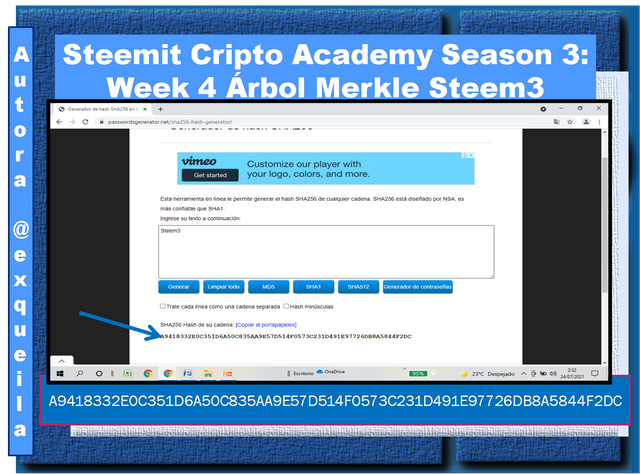

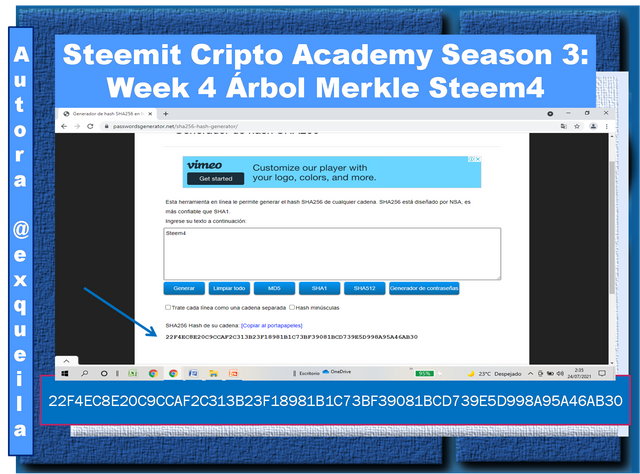

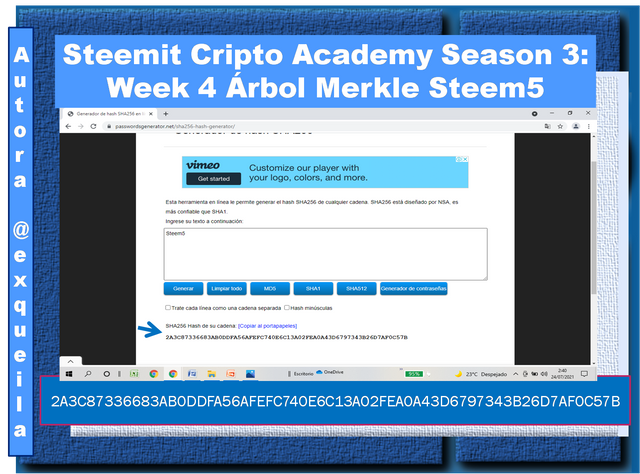

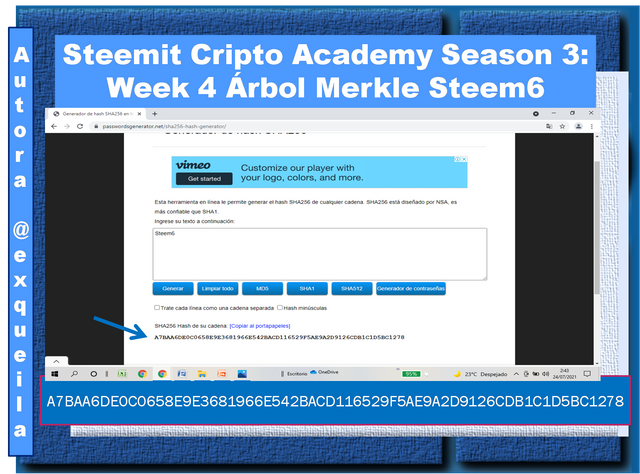

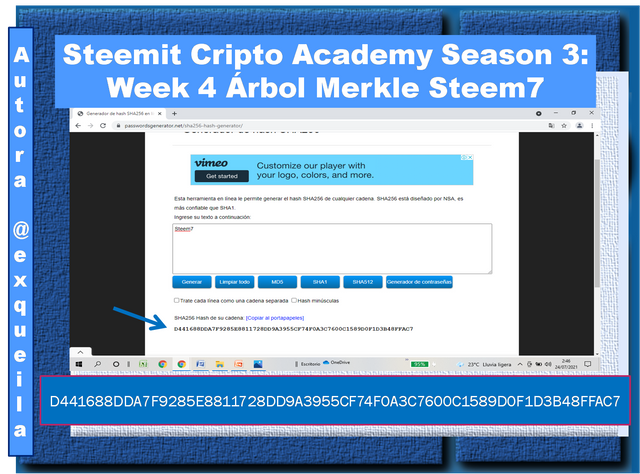

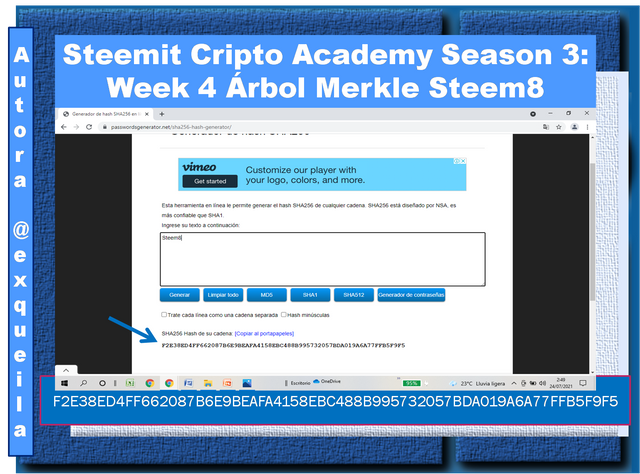

Empiezo por colocar cada una de las hojas descritas para las tareas y colocarlo en el enlace SHA-256, en este caso lo inicio con Steem1 para generar el hash de cada una de las hojas del árbol merkle y lo voy haciendo con cada una de las hojas hasta finalizar en el hash raíz.

Inicio con Steem1 a generar los Hash para la Construcción del Primer Nivel del Árbol Merkle

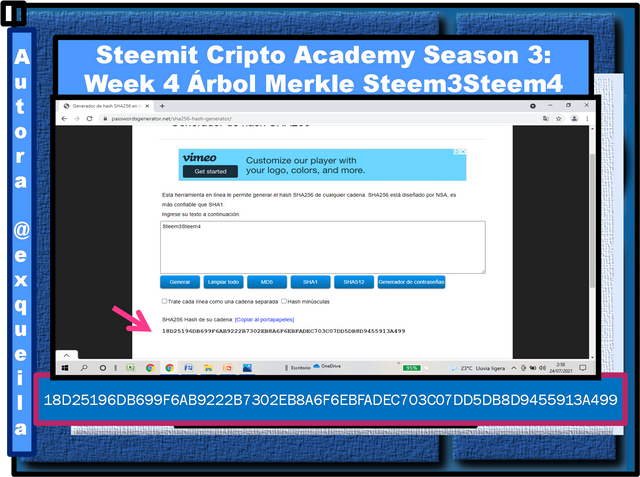

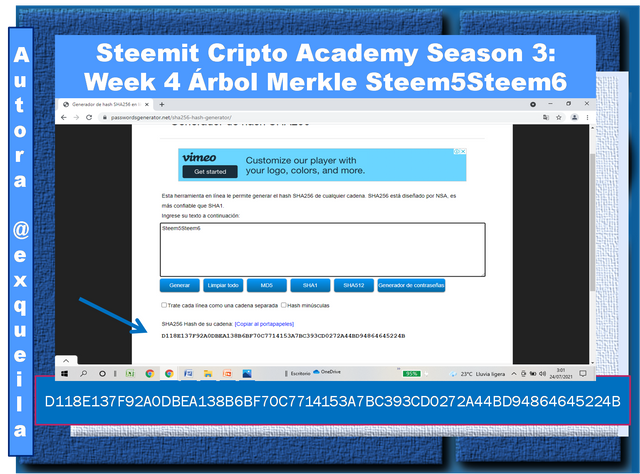

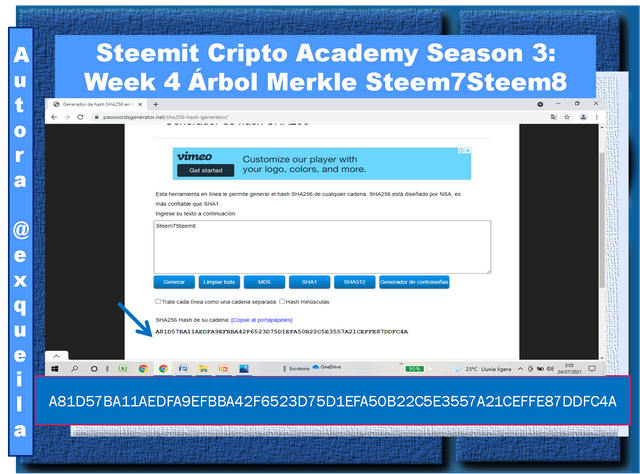

Construcción de los Hash del Segundo Nivel del Árbol Merkle

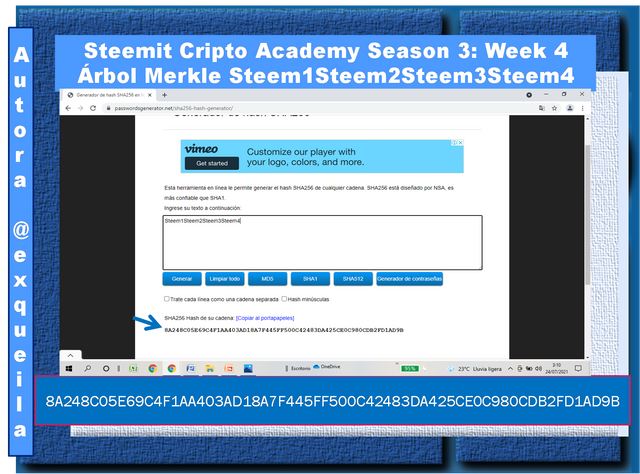

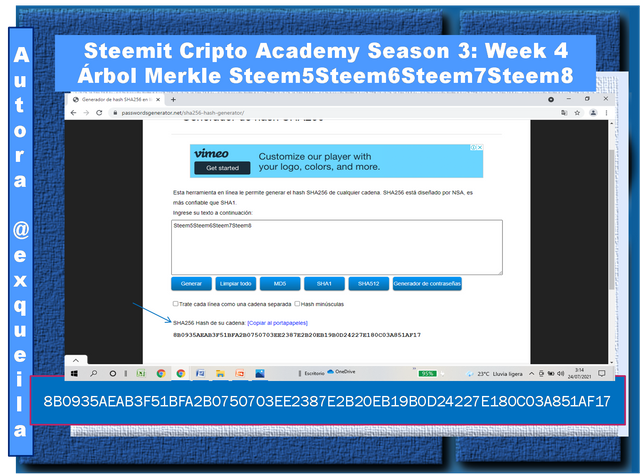

Construcción de los Hash del Tercer Nivel del Árbol Merkle

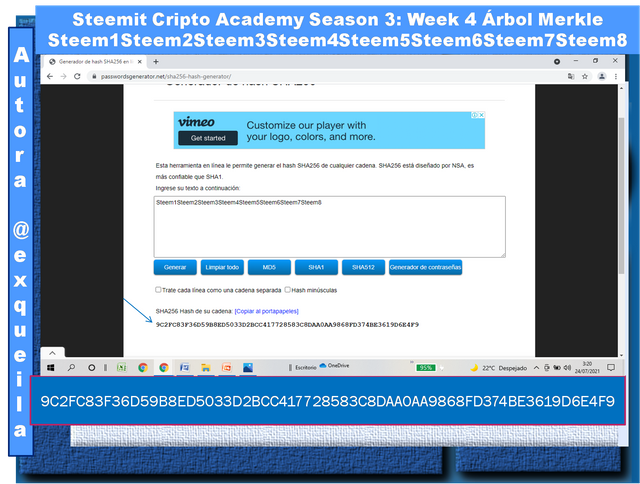

Ahora llego a el Ultimo Hash o Hash Raíz.

Ahora paso a construir el árbol markle con los hash obtenidos.

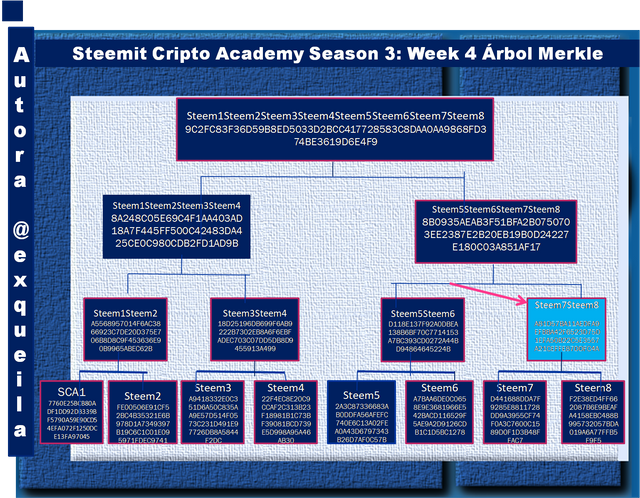

Pasos a Seguir para verificar si Steem6 está incluido en el Árbol Markle.

Para la verificación de la información que contenga cualquier nodo en la estructura del árbol markle, es válida a través del análisis o estudio del resumen de toda la información en el root hash, porque como lo dije inicialmente allí se va a encontrar toda la información, si hay algún dato que no está, es porque la falta radica desde el inicio donde no fue tomado en cuenta, para la construcción del árbol.

Por esta razón, para verificar el Steem6, debemos analizar cada uno de los nodos que se comunican entre sí con el Steem6 y al verificar la información en el root hash o hash raíz, y si el Steem6 se ve reflejado en el mismo, coincide permitiéndonos de esta manera, garantizar la confiabilidad del árbol construido. Cuando en un caso se genere una modificación en el hash raíz, obviamente que vamos a tener un resultado diferente y esto no valida la información.

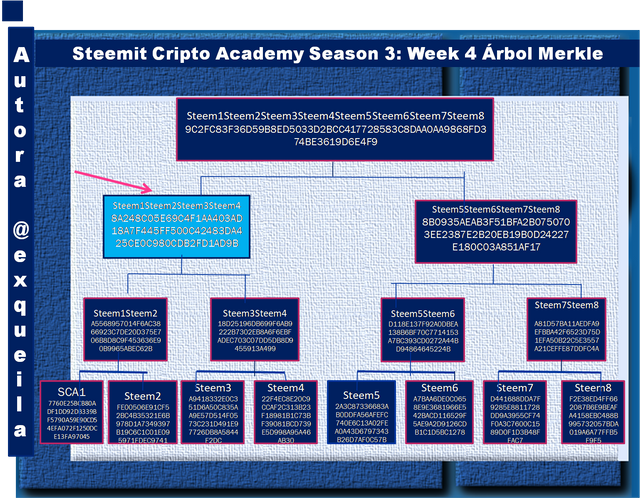

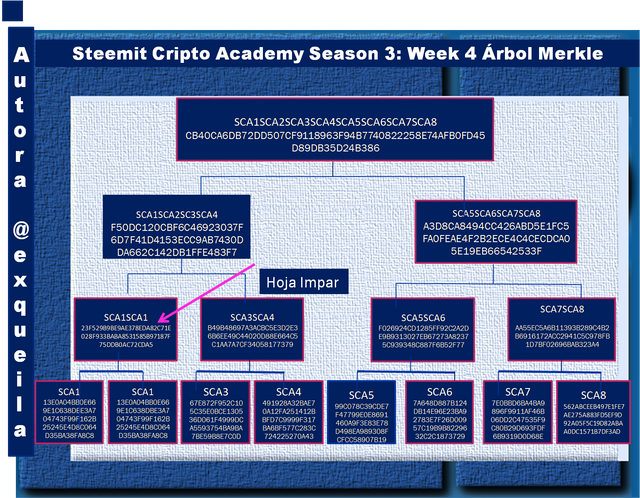

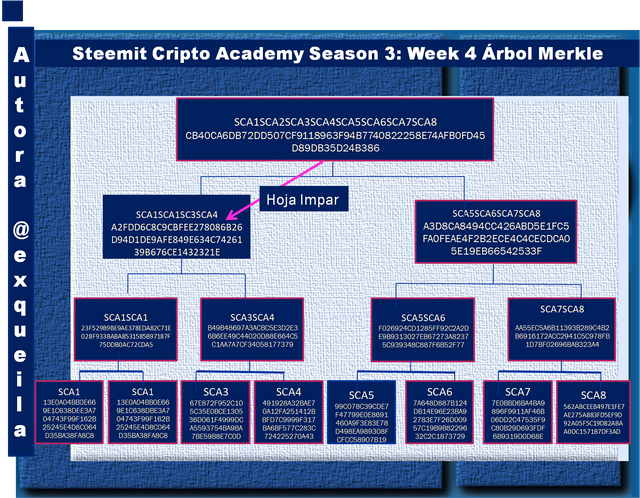

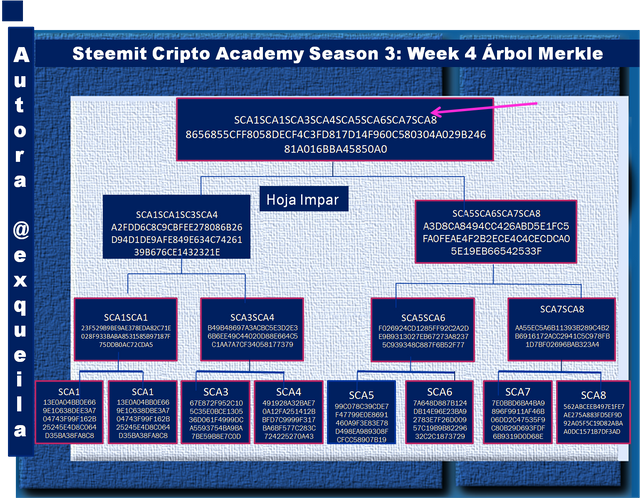

Usando el SHA-256; debes colocar cada hash completo en el Árbol MerkleTransacción (hojas del árbol): SCA1; SCA2; SCA3; SCA4; SCA5; SCA6; SCA7; SCA8. Explique cada paso, muestre captures de pantalla.

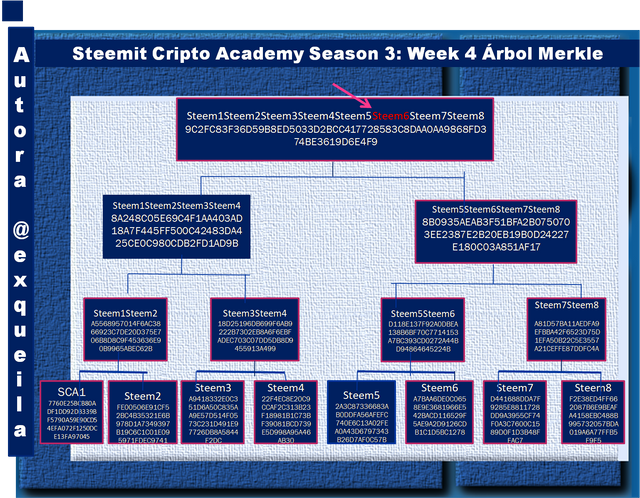

Si el número de las hojas del árbol es impar, ¿Qué debes hacer? Explique

Sabemos que para la construcción del árbol se debe ir uniendo las hojas de la información en pares, y así sucesivamente simulando un orden jerárquico. Ahora que pasa si las hojas del árbol resultan impares, pues tomaríamos la ultima hoja del árbol y la copiamos tal cual para formar las hojas de información nuevamente en pares, y continuaremos realizando el mismo proceso de construcción del árbol markle descrito inicialmente, porque ante la ausencia de una hoja para formar la pareja de las hojas de información, no podríamos seguir con la construcción del árbol hacia arriba y llegar al resumen final de las hojas, o al Hash Rate.

A continuación vamos hacer la representación grafica del Arbol Markle con las hojas del árbol Impar.

Conclusión

Para finalizar con la tarea, es necesario conocer lo que el hash rate representa para la red de blockchain, es decir que ayuda a medir la capacidad para minar y conquistar ingresos, además sirve para determinar la resistencia de la red, así como también la seguridad, con esto quiero decir que entre mayor sea el hash rate de una red, superior será su resistencia a los ataques que se produce en la misma.

Aunado, al estudio de la cadena de bloques, nos encontramos con el árbol merkle que es primordial para la verificación de datos, sin llegar a realizarlo de manera computacional, y por otro lado podemos estar seguro de la seguridad e integridad de los datos, en la cadena de bloques, que se visualiza producto de la comunicación y comprobación de la hash raíz, sabemos que los resultados que arrojan los nodos, nos permite estar al tanto de cómo la red funciona y también de cómo los datos se conservan íntegros.

Bibliografía:

- Las Imágenes fueron realizadas en el Programa de Microsoft PowerPoint).