Crypto Academy Season 3 | Advanced course : Let's Open The CryptoGraphy.

Imagen creada por mi en power point

Hola mis amigos y amigas de la criptoacademia. Me llamo Laura y es un gusto para mi traerles a ustedes mis tareas. En esta oportunidad tengo la dicha de realizar la asignación otorgada por el profesor @stream4u, dandole las gracias por tan excelente clase y enseñanza.

A continuación se encuentran las preguntas que necesita explicar.

- Explique Blockchain CryptoGraphy y mencione algunos nombres que son las plataformas Blockchain.

- Explique la CryptoGraphy de clave pública.

- Explique la CryptoGraphy de clave privada.

- Explique la CryptoGraphy de firmas digitales y ¿qué es Singing Of Transaction / Message?

- Explique qué es la criptografía simétrica y asimétrica.

- Cómo funciona Blockchain Wallets CryptoGraphy y explica los tipos disponibles de Crypto Wallets.

- ¿Qué son los árboles de Merkle y cuál es su importancia en blockchain?

- Práctica + Teoría, haga una investigación práctica, estudie en Blockchain Demo: Claves públicas / privadas y firma y luego explique la funcionalidad de Clave, Firma, Transacción, Blockchain con capturas de pantalla adecuadas de la suya práctica. (Estudie bien este tema)

- Conclusión. (La comprensión general de CryptoGraphy)

1) Explique Blockchain CryptoGraphy y mencione algunos nombres que son las plataformas Blockchain.

Cryptography blockchain

Según la RAE la criptografía es el “arte de escribir con clave secreta o de un modo enigmático.” Fuente de apoyo

Y también viene del griego kryptós que tendría un significado de “oculto” y graphé que significaría “escritura o texto”.

Eso sería una definición formal, pero ¿qué es la cryptography dentro del mundo de las criptomonedas? Es el conjunto de sistemas y procedimientos matemáticos que guardan la información de los datos ya guardados en la blockchain, dotándolos de seguridad y dando la garantía de su inalterabilidad.

Es decir, son los métodos criptográficos los que se usan dentro de la blockchain tanto para asegurar el anonimato de los usuarios como para garantizar la seguridad de las transacciones.

Primero que nada, esto sirve para encriptar mensajes entre personas o entre máquinas. Por ejemplo, si nosotros queremos intercambiar un mensaje, yo le puedo mandar un mensaje al profesor @stream4u pero si quiero que ese mensaje sea totalmente privado y que nadie se entere de lo que estamos hablando, necesito algún tipo de método para codificar lo que estamos diciendo porque ¿qué pasa? Si yo envío un mensaje sin ningún tipo de encriptamiento lo que puede que generalmente siempre pasa a través de internet es que haya una persona escuchando los mensajes a través de la red e intercepta el mensaje y lo lea y perdemos toda la privacidad.

Entonces lo que hace el método de encriptamiento es codificar el mensaje de una forma, en la cual si el mensaje es interceptado va a ser ilegible por la persona o el software que intercepte el mensaje.

Si usamos un método que solamente va a poder decodificar la persona que recibe el mensaje del otro lado y si hay una persona que interviene y se quiere meter en medio no podrá leerlo porque no tiene el método para decodificar el mensaje.

Algunos ejemplos de plataformas blockchain

- Quorum blockchain

- Ripple blockchain

- TRON blockchain

- R3 Corda blockchain

- Hyperledger Fabric

- EOS blockchain

- Ethereum blockchain

- HIVE blockchain

- NEO blockchain

- Elastos blockchain

Entre muchas más.

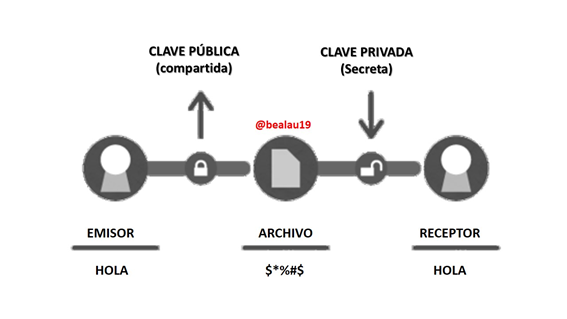

2y3) Explique la CryptoGraphy de clave pública y CryptoGraphy de clave privada.

La llave pública es la que nosotros vamos a compartir con todas las personas que queremos intercambiar mensajes la conoce todo el mundo, es una llave pública.

Y la llave privada es una llave que la tenemos que tener nosotros nada más y no la podemos compartir, esto es muy importante. La llave privada no se comparte nunca y debe guarde en lugar seguro.

Este par de llaves se crean a partir de la llave privada, si nosotros generamos una llave privada con un método criptográfico y a partir de esa llave privada se genera una llave pública.

Cuando una persona nos quiere enviar un mensaje a nosotros, lo que va a hacer esta persona es generar una firma digital en el mensaje con nuestra llave publica y de esa forma codifica el mensaje.

Estas claves están muy íntimamente relacionadas y es porque estás claves a la hora de aplicarlas sobre un mensaje que queremos esconder tienen un funcionamiento muy peculiar y es que lo que una clave cifra solo puede ser descifrado con la otra. No podemos usar para cifrar y descifrar, una cifra y la otra descifra, una encripta y la otra desencripta.

Imagen creada por mi en power point

¿Qué ocurre si yo solo me acuerdo de una de ellas?

Pues no podré descifrar el mensaje, necesito siempre las dos por eso en el mundo del btc se dice eso de "si tienes tus claves, tienes tus monedas" pero siempre debes tener las dos.

4 Explique la CryptoGraphy de firmas digitales y ¿qué es Singing Of Transaction / Message?

Firmas digitales

Las firmas digitales no proveen confiabilidad, las firmas digitales proveen al igual que los hashes integridad, sin embargo, agregan el no repudio.

Las firmas digitales sirven para 3 propósitos:

Autenticación

La firma digital le da al receptor una razón para creer que el mensaje fue creado y asignado por el remitente.No repudio

En una firma digital el centro no puede negar haber enviado el mensaje.Integridad

Una firma digital asegura que el mensaje no fue alterado.

Por ejemplo, tenemos un cliente y un servidor, en este caso las firmas digitales se apalancan de las llaves asimétricas, no podemos utilizar llaves simétricas para hacer firmas digitales, no se puede. En lo que hacemos es encriptar con nuestra llave privada pero entonces significa que todo el mundo con acceso a nuestra llave pública que literalmente es todo el mundo ¿podría desencriptar el mensaje? Así es. Esa es la idea de firma digital, la firma digital lo que dice es que si pude desencriptar el mensaje con la llave pública de bealau19, entonces está realmente segura que bealau19 fue la que realmente encripto el mensaje con su llave privada, porque recuerden cada persona la debe mantener segura.

Lo primero que debe hacer para sacar una firma digital es sacar el hash de esa palabra, entonces por ejemplo, pasamos la palabra HOLA por un algoritmo de hash, en este caso utilicemos SHA256 y nos da ZZZ y después agarramos ese resultado ya hasheado el “”ZZZ” y encriptarlo con nuestra llave privada y nos da un resultado “XXX” por ejemplo, entonces lo que haces es enviar el “XXX” y el mensaje “HOLA” en texto plano, y debemos tomar en cuenta que las firmas digitales no buscan confiabilidad, entonces el servidor que ya tiene en su poder el “XXX” y la palabra “HOLA”, lo primero que hace es tomar nuestra llave publica y desencriptar el “XXX” con nuestra llave pública, recuerda que esta llave está disponible en cualquier lugar y una vez lo desencripte le va a dar el resultado hash que en este caso es “ZZZ”. Lo segundo que va hacer el servidor es agarrar la palabra “HOLA” lo pasa por el mismo algoritmo de hash SHA256 y le tiene “ZZZ” si le da eso entonces puede estar seguro de que fuimos nosotros quienes lo enviamos y puede estar seguro. Entonces en pocas palabras con este ejemplo esas son las firmas digitales, no repudio e integridad.

5 Explique qué es la criptografía simétrica y asimétrica.

Criptografía simétrica

Entre la criptografía simétrica y asimétrica, la diferencia es que la simétrica se utiliza la misma llave tanto para encriptar como para desencriptar y los asimétricos es que se utiliza una llave para encriptar y otra llave para desencriptar, esa es la gran diferencia.

Las ventajas de la criptografía simétrica son performance, rapidez, rendimiento. El perfomance, el rendimiento, por ser una simple llave, una única llave la que se utiliza el performance tanto para encriptar como para desencriptar es muy bueno.

Las desventajas de la criptografía simétrica son cantidad de llaves, como repartir las llaves. La cantidad de llaves a utilizar y el medio por el que vamos a transportar estas llaves ¿qué significa esto? El medio significa que si yo voy a utilizar exactamente la misma llave del lado del cliente como del lado del servidor en algún momento tuve que intercambiarlas y si ella llave la intercambié y me la robaron en el camino, significa que la persona que me la robé va a poder tanto como desencriptar como encriptar la información, entonces ahí es básicamente como si tuviéramos intercambiando información en texto plano.

Y la otra es la cantidad de llaves, si bien es fácil distinguir entre un cliente y un servidor, se utilizan dos llaves, es decir, una del lado del cliente y una del lado del servidor, entonces pongamos el ejemplo de un startup de 5 personas entonces ahí la formula es NxN-1/2, es decir, 5x4/2, entonces una empresa de 5 personas tendría que utilizar 10 llaves, es decir, 5x4:20 y esto divido a 2 entonces es 10. Y si vamos sumándole empleados esto se vuelve exponencial, hagamos el ejemplo con 10.

En una empresa de 10 empleados pues 10x9 es 90 divido a 12 es 45, si con 5 empleados utilizamos 10 llaves, con 10 empleados utilizamos 45 llaves, entonces esto se vuelve un poquito complicado cuando le vamos sumando a 100 a 1000 y la cantidad de llave ya es incontrolable.

Los ejemplos de algoritmo que son simétricos tenemos el que más se utilizó es DES, luego 3DES, AES, BLOWFISH, TWOFISH, RC4, IDEA, SAFER y hay muchos más.

Los tamaños de llaves que se tienen para esta criptografía simétrica son relativamente pequeñas cuando se comparan con los algoritmos asimétricos, es decir, tenemos por ejemplo tamaños de llaves de 64, 128, 256.

Criptografía asimétrica

Ya arriba les di la explicación teóricamente de cómo es cual es su diferencia en cuanto a la simétrica.

Las ventajas de la criptografía asimétrica es básicamente que cubre las desventajas de la simétrica son cantidad de llaves y como repartir las llaves, ¿qué significa esto? Tenemos una cantidad de llaves menor, entonces volvamos al ejemplo del cliente y el servidor. El cliente tiene su par de llaves que se les conocen como llave privada y llave pública, y el servidor tiene su par de llaves que también son una publica y otra privada, ya bien dije que las llaves publicas se intercambiar con total libertad, la clave es nunca compartir la llave privada porque esa es personal.

Entonces si tenemos una empresa de 1000 personas y me quiero comunicar a través de llaves asimétricas, la única cantidad de llaves que tendría y la formula Nx2, es decir, 1000x2 en este caso solo tendría únicamente 2000 llaves.

Y la otra ventaja es como ya les dije es compartir la llave publica por cualquier medio, no nos preocupa que no las roben en el camino, no nos preocupa absolutamente nada de eso porque lo que estamos protegiendo es la llave privada.

¿Qué algoritmos tenemos en la criptografía asimétrica? Tenemos RSA, DSA, EL GAMAL, DIFFIE HELLMAN.

Y la mayor desventaja de la criptografía asimétrica es el performance, entonces las ventajas de uno son las desventajas del otro. El performance de los algoritmos asimétricos no es tan bueno, sin embargo, ese paradigma se está quebrando un poco por el algoritmo de curvas elípticas. Pero esas son las desventajas .

6) Cómo funciona Blockchain Wallets CryptoGraphy y explica los tipos disponibles de Crypto Wallets.

Blockchain Wallets Cryptography

Así como en el mundo tradicional el lugar donde alojas el dinero, las wallets es donde alojamos nuestros fondos criptoactivos que poseemos. Y si queremos un concepto más técnico, es un software que nos otorga acceder a nuestro saldo de criptomonedas y efectuar transacciones con ellas.

¿Para qué sirve la blockchain wallets?

Pongamos un ejemplo, imaginemos que el banco no supiera quien está detrás de cada cuenta, que para ellos solo fuera un número. Cada usuario tendría su número de cuenta, la cual podría ser conocida por cualquiera ya que la única utilidad que tiene es enviar dinero a dicha cuenta. Pero además de esto todos los usuarios tendrían una Clave de acceso que sería secreta, es decir, solo la conocerían ellos, ya que esta les permitiría acceder a su cuenta y hacer movimientos de sus fondos.

Cuando en el mundo tradicional te instalas la aplicación de tu banco móvil, tus dólares o euros no pasan a estar en el registro del banco a estar en el móvil, nada de eso. Lo único que te permite hacer la aplicación es acceder a tu cuenta, ver tu saldo y enviar dinero a alguna otra cuenta, pero dicho dinero sigue en el banco.

Pero una Blockchain wallets funciona de manera similar, solo que en lugar de un banco tenemos la blockchain, en lugar de un número de cuenta tenemos la clave pública, y en lugar de la clave de acceso tenemos la clave privada.

Existen varios tipos de wallets criptográficas

Las wallets de software, las wallets on-line y las wallets off-line. Cada una tiene sus ventajas y desventajas y depende de que tipo de usuario seas, es elegir entre estas la que más te convenga para el tipo de uso que le das a tus activos

En primer lugar tenemos las Wallets Online: que suele ser parte de los servicios que ofrece una casa de cambio o Exchange, como puede ser el caso de Coinbase. También se le llaman “Hot wallet” y están conectadas continuamente a la red. Pueden ser prácticas para quienes esta haciendo operaciones de compra o de venta o para utilizarlas en momentos donde acabamos de comprar activos y todavía no decidimos qué hacer con ellas.

En segundo lugar tenemos las Wallets de software: son las aplicaciones de teléfono o bien los programas de computadoras, que nos permiten tener nuestras llaves privadas o sea que normalmente nos van a dar una frase de recuperación de entre 12 y 24 palabras y no vamos a ceder la custodia de nuestras criptomonedas. Existen wallets que nos permiten administrar muchas criptomonedas (Multiwallet) y existen wallets que nos permiten administrar un solo tipo de criptomoneda que son las wallets especificas de una criptomoneda. Estas wallets son más seguras y son interesantes para usuarios de las wallets que quizás no están comprando y vendiendo criptomonedas, pero si desean tenerlas más a mano para usarlas en el día a día.

Y en tercer lugar tenemos las Wallets off-line: estas billeteras no están conectadas a internet y no se conecta a menos que nosotros hagamos algo para conectarlas, es la forma más segura de tener nuestros ahorros lejos de la mano de hackers. Estas billeteras son ideales para quienes quieren ir al largo plazo y quieren hacer un ahorro y no quieren tocar para nada esos fondos o quieren usarlos eventualmente son las wallets indicadas. Dentro de estas off-line wallets tenemos los dispositivos como un pendrive que guarda nuestras semillas. Y también tenemos las paper wallets que son las billeteras de papel que son una dirección QR de nuestra llave privada impresa en papel donde podemos guardarla por mucho tiempo, es muy buena forma de ahorro a largo plazo pero no muy practica para usarla.

7) ¿Qué son los árboles de Merkle y cuál es su importancia en blockchain?

En 1969 Raph Merkle tuvo la brillante idea de crear los arboles de merkle porque eso llevan su apellido, con la finalidad de facilitar de manera efectiva el proceso de verificación de cantidades de datos.

El merkle trees o arboles de merkle, lo primero que debemos estar en claro es que esto es una tecnología que va más allá del bitcoin y es utilizada en otro tipo de contextos, la tecnología gif que sirve para versionado de código de archivos también utiliza arboles de merkle y hace un uso extensivo e intensivo de hashes.

Lo primero que debemos saber es que es un árbol o árbol binario o sea en ciencias de la computación

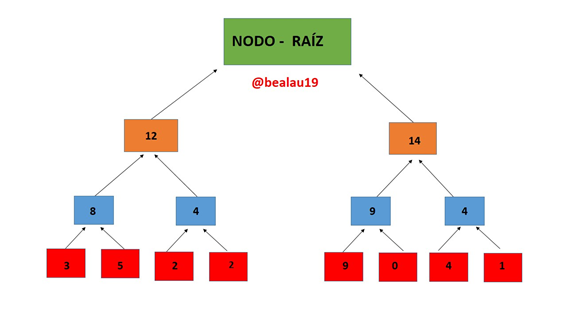

Imagen creada por mi en power point

Esto vendría siendo un árbol binario donde hay un nodo padre o nodo raíz, y de cada nodo raíz o cada nodo padre hay nodos hijos o nodos hojas. Y el nodo hoja es un nodo el cual tiene una dependencia con un nodo padre, entonces los demás son nodos hijos porque tiene un nodo padre relacionado.

Si vemos el nodo 8, él también puede ser un nodo padre y un nodo hijo a la vez porque es padre de 3 y 5 y es hijo de 12. Y también la relación entre los hijos y los padres está dada por cada relación, en este caso es una relación matemática, si bien vemos el nodo 8 es el padre 3 y 5 y la relación matemática es la suma de esos nodos hijos es igual al nodo padre y todo se suma hasta llegar al nodo raíz, esto es una explicación básica de lo que es un árbol binario.

En ciencias de la computación sirve para validar grandes distribuciones de datos, validar el contenido que existe mediante el nodo raíz.

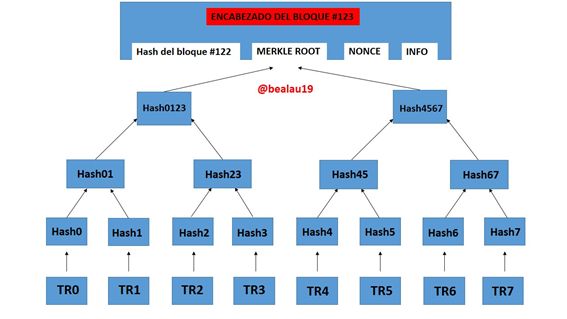

Imagen creada por mi en power point

Aquí tenemos un ejemplo de cómo serían los bloques en la blockchain.

Si tenemos el bloque #123 y en el encabezado del bloque como sabemos tenemos el Nonce que el número que el dinero tiene que encontrar mediante la prueba de trabajo. El Merkle Root que está relacionado con los árboles de merkle. Y el Hash del bloque anterior. Y esta es la forma en la que se relacionan los bloques en la blockchain.

Es importante saber que el hash del bloque #121 se generó con el hash del bloque #120 más el merkle root del bloque #122, más el nonce, entonces todo eso hizo que el hash el hash del bloque #121 como ejemplo.

Ahora seguimos con nuestro ejemplo, tenemos el bloque #123 y lo que tenemos que hacer para conseguir un hash de este bloque y ponerlo en el blockchain, es agarrar el hash del bloque #122, el merkle root y encontrar un nonce y hacer un hash de todo esto y esto será el hash del bloque #123.

Ahora el merkle root es el que nos importa, y el merkle root es la representación del hash de todas las transacciones que el minero usa en este bloque, si vemos en el ejemplo en la línea de TX0 a TX7 eso representaría las transacciones que existen en este bloque y el árbol del merkle es el hash sucesivo de todas estas transacciones, quiere decir que agarramos cada una de esas transacciones y hacemos un hash de TX0 = Hash 0, TR1 = Hash1 y así sucesivamente y luego lo convertimos en un árbol en donde la relación matemática es que el hash del padre es que el hash de los hijos en conjunto, entonces el ejemplo es así, agarramo el hash de la transacción 0 y el hash de la transacción 1 y hacemos un hago un hash de esos y tenemos el HASH01 como podemos ver en la imagen que cree. Y así sucesivamente con la transacción 2,3,4 hasta la 7. Y voy a ir obteniendo hashes sucesivos hasta llegar al merkle root que esto representa todos los hashes de las transacciones que están incluidas en el bloque.

Y esto es muy importante de entender ya que es una de las funciones de seguridad de btc porque si bien sabemos, las funciones de hash son en un solo sentido, quiere decir, que una vez que tengamos el hash de la transacción 1 por ejemplo, ya no podemos volver a la transacción 1 y saber cual es. Cuando hicimos el hash 0 y el hash 1 y obtuvimos el hash01, ya no podemos volver y cambiar la transacción 1 porque si cambiamos la transacción 1 y hacemos un hash va a ser un hash diferente entonces todos los hashes de esa transacción cambiar y serán diferentes, los hashses son únicos.

Ahora, una vez que tenemos el merkle root y hacemos el hash del bloque en total, quiere decir que agarramos el hash del bloque previo o sea del #122, también tomamos el merkle root y encontramos un nonce y hacemos un hash de todo esto entonces finalmente tenemos el hash del bloque y cuando venga el bloque #124 va apuntar al #123.

Práctica + Teoría, haga una investigación práctica, estudie en Blockchain Demo: Claves públicas / privadas y firma y luego explique la funcionalidad de Clave, Firma, Transacción, Blockchain con capturas de pantalla adecuadas de la suya práctica. (Estudie bien este tema)

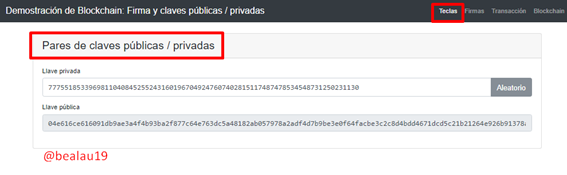

Ya hablamos bastante teóricamente acerca de las claves publicas y privadas, más la firma, transacción, ahora es momento de llevarlo a la práctica. Es necesario saber que las claves de las que expliqué son claves de combinación alfanumérica. Y para eso es necesario usar https://andersbrownworth.com/blockchain/public-private-keys/keys

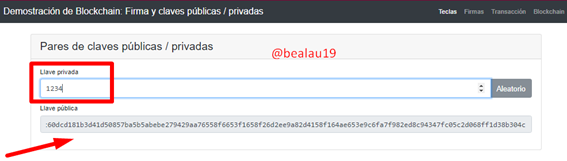

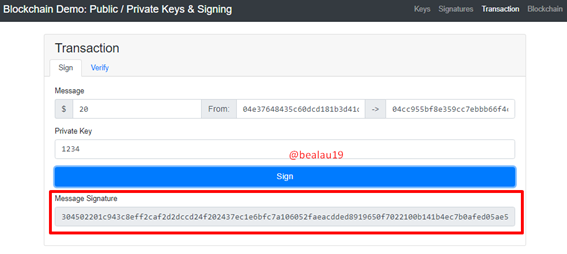

En este caso la clave privada es:

77755185339698110408452552431601967049247607402815117487478534548731250231130

Y la clave pública será:

04e616ce616091db9ae3a4f4b93ba2f877c64e763dc5a48182ab057978a2adf4d7b9be3e0f64facbe3c2c8d4bdd4671dcd5c21b21264e926b91378aae1a5b7ebaf

Como ya les había hablado, sabemos que las claves ya sea privada o pública son únicas como nuestras huellas digitales, totalmente diferentes para cada persona en el mundo. Es decir, que si alteramos haciendo cambio de la clave privada por ejemplo colocando los números “1234” vamos a obtener una clave pública única correspondiente a mi clave privada:

Coloqué en clave privada “1234” y mi clave pública fue la siguiente:

04e37648435c60dcd181b3d41d50857ba5b5abebe279429aa76558f6653f1658f26d2ee9a82d4158f164ae653e9c6fa7f982ed8c94347fc05c2d068ff1d38b304c

FIRMAS DIGITALES

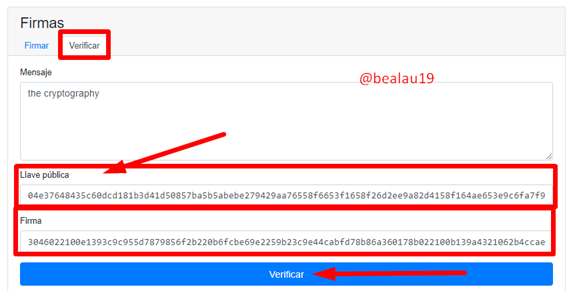

Decíamos que las firmas digitales se basaban en la autenticidad de la transacción donde consta que es el usuario dueño de su clave privada el que la está efectuando, mediante la firma y verificar.

Muy bien, pulsaremos en donde el cuadro nos indica que dice “firma”. Yo coloqué el tema de la conferencia “the cryptography” y miren como sale mi clave privada que anteriormente había colocado “1234”. Luego seguimos y pulsamos en “firmar” y obtendremos nuestra firma.

Y la firma de mi mensaje será:

3046022100e1393c9c955d7879856f2b220b6fcbe69e2259b23c9e44cabfd78b86a360178b022100b139a4321062b4ccaebe72491fa0fb11a2f832a4def3dda62ae9fe6d82885f8b.

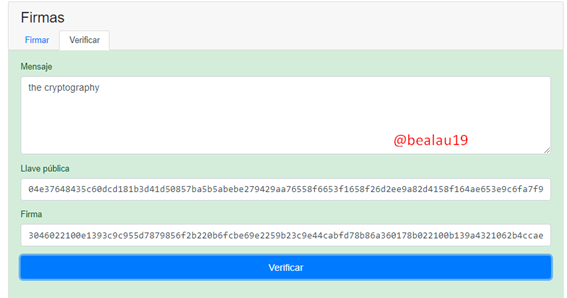

Verificación

El uso de las firmas como les decía es para verificar el remitente y para validar la operación ya efectuada, es muy seguro para que no haya fallas ni fraudes.

Aquí observamos como utiliza mi llave pública que en la captura anterior habíamos creado, más la firma para poder verificar y autenticarme.

Y automáticamente el sistema autentica que soy el remitente oficial a través de la validación y autenticación de la firma y la clave pública.

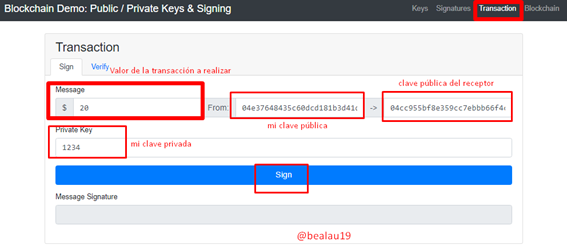

TRANSACCIÓN

Cuando realizamos operaciones en la blockchain, automáticamente esta nos viene con nuestra clave pública + clave pública del receptor.

Una vez que realizamos la transacción y está llega al receptor, automáticamente se valida y verifica y obtenemos la firma del mensaje:

304502201c943c8eff2caf2d2dccd24f202437ec1e6bfc7a106052faeacdded8919650f7022100b141b4ec7b0afed05ae555b90d01b20141b0386f871299b77da67414e19da177.

Si nos fueran correctos los datos, o hubiera alguna alteración en las claves no fuera posible o cambiara absolutamente todo.

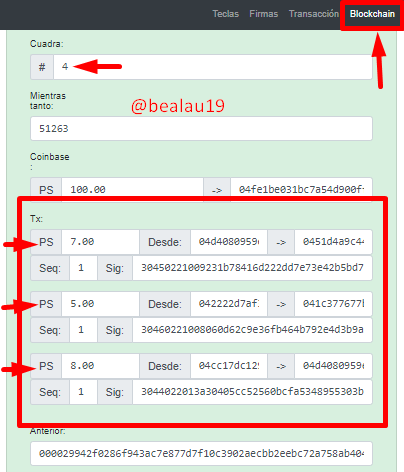

BLOCKCHAIN

Como bien hablamos en la parte teórica, una vez que la información se registro dentro de la blockchain es casi imposible cambiarla o modificarla. La seguridad que otorgan la criptografía o los algoritmos aplicados en este sistema es casi impenetrable y además da seguridad de su transparencia y validad de las operaciones.

Como podemos ver la captura de pantalla escogí el bloque #4. Su respectivo Nonce 51263. Con 3 operaciones realizadas correctamente, con validación, firmadas y verificadas como todo lo que mostré en las diferentes capturas.

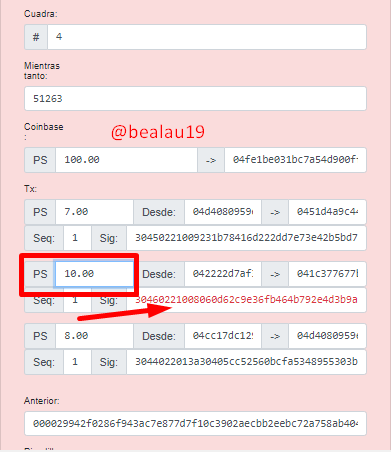

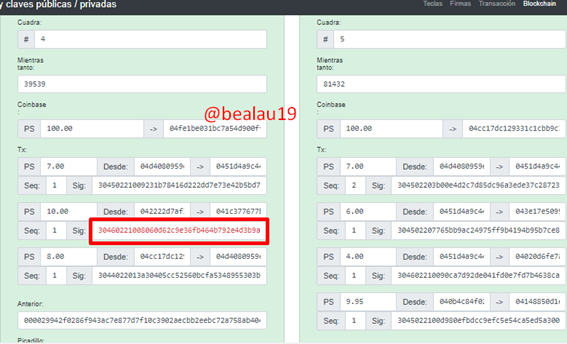

Una transacción de 7.00$, otra de 5.00$ y la última de 8.00$. Cada transacción tiene una conexión o vinculación con el bloque previo. Todo está en orden en la blockchain y totalmente verificado, ahora ¿qué pasa si alteramos, aunque sea un número en algún valor del precio de la transacción?

Al nosotros querer alterar o cambiar o modificar cualquier transacción será imposible. ¡sí, como leemos! Es imposible ya que esa transacción ha sido validada, firmada, verificada y completada. Lo que nos quiere decir es que el sistema detecta que no es el emisor el que está intentando cambiar o alterar esta transacción y marcará error.

Y por supuesto, al intentar cambiar o modificar el bloque #4 también marcará error el bloque #5 ya que bloque 4 hubo una alteración invalida y por lo tanto el bloque #5 también marcará error y esto se debe a que todos los bloques están enlazados con el anterior o previo.

Y luego finalmente, pulsé en “mine” para intentar validar de nuevo los bloques y efectivamente no se validará porque la firma el bloque #4 que alteré no será correcta y quiere decir que está transacción no fue realizada por el emisor previo sino por una tercera fuera del conocimiento de sus claves.

Conclusión

De la criptografía aprendimos que es bastante interesante y está muy relacionado con el mundo de la ciberseguridad y de las nuevas tecnologías y es tan importante como la respiración. Pues vemos que su confiabilidad sirve para evitar la pérdida de información. Su autenticación sirve para evitar la suplantación de identidad. Su integridad nos sirve para evitar que un mensaje sea alterado. Y su acceso y disponibilidad nos sirve para evitar la denegación de un servicio.

Un árbol de merkle tomas las transacciones las hashea y hace hashes sucesivos para representar un merkle root, una raíz de merkle que esto representa todas las transacciones de un bloque y si queremos cambiar alguna transacción de algún bloque quiere decir que todos los hashes van a cambiar. Como bien dije, sirve para representar estructuras de datos muy largas y validar los contenidos de esas estructuras.

Y por último hoy en día el blockchain se utiliza para principalmente para registrar transacciones en criptomonedas pero se puede usar y adaptar para almacenar de forma segura cualquier tipo de datos, gracias a su excelente y estimada seguridad.

¡Gracias por leerme!

Todas las capturas de pantalla fueron sacadas de https://andersbrownworth.com/blockchain/public-private-keys/keys

CC

@stream4u