Fondamentaux - Forensique

Tu es intéressé par la Sécurité informatique & le Hacking ?

Rejoins-nous sur http://kaiz0ku.in/

Lien de l'article : http://kaiz0ku.in/index.php?/topic/9-fondamentaux-forensique/

Introduction:

Les attaques informatiques évoluent rapidement et ne font qu’augmenter , le forensique à pour but de répondre à ces attaques afin d'identifier et acquérir des preuves digitales afin de lutter contre ces menaces inconnues. Nous allons voir ici les fondamentaux concernant le forensique et les différents domaines d'applications.

Historique du Forensique:

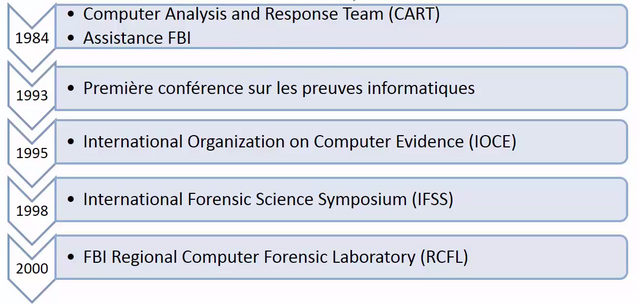

Le forensique est apparu dans les années 70 sur demande de la justice aux États-Unis, car la criminalité électronique augmentait, en particulier dans le secteur financier, vers les années 80 les premiers organismes on vue le jour afin de pouvoir donner des formations en investigation numérique l'ACFE "Association of Certified Fraud Examiners".

Plus d'information: https://en.wikipedia.org/wiki/Digital_forensics#History

Définition du Forensique:

Le digital forensique est l'application des techniques d'investigation et d'analyse afin de rassembler et conserver des preuves digitales

Définition Wikipédia:

La science forensique, ou la forensique, regroupe l'ensemble des différentes méthodes d'analyse fondées sur les sciences (chimie, physique, biologie, neurosciences, informatique, mathématique, imagerie, statistiques) afin de servir au travail d'enquête de manière large : "une opération qui a pour but la découverte de faits, l'amélioration des connaissances ou la résolution de doutes et de problèmes.

Les différents domaines d'investigations:

Support de stockage

Matériel et systèmes d'exploitation (Linux , Windows , Mobile ect)

Réseaux

Stéganographie

Tracking

L’objectif du forensique est de lutter contre le cybercrime:

Pornographie juvénile

Terrorisme

Intrusion

Cyber-Stalking , Intimidation

Fraude

Spam

Malware ect

Le processus:

Préservation:

L'étape de conservation consiste à arrêter toute activité qui pourrait endommager l'information numérique recueillie. (Déconnexion des câbles réseaux).

Collecte d'information:

L'étape consiste à collecter des données de l'équipement contenant les renseignements ou sauvegarder les données. (image virtuelle , enregistrement du trafic réseau , collecte des données volatiles , logs )

Examiner:

L'étape consiste à utiliser des outils pour récupérer les données supprimées, ou cachées (mails , logs, images, logiciels, documents, historique Internet) .

Analyser:

Les données sont assemblées afin de reconstituer les événements , actions afin identifier des personnes, des lieux, des objets pour prouver par exemple la culpabilité d'une personne. (Interprétation des données selon l'enquête)

Rapport:

Un rapport des constatations est rédigé.