[DE] Rootkit Hunter - Linux auf Rootkits untersuchen

In diesem Beitrag möchte ich euch das Tool rkhunter(Rootkit Hunter) vorstellen. Diese Software ermöglicht es das eigene System leicht nach bekannten / auffälligen Rootkits zu scannen.

Rkhunter ist bei weitem nicht das einzige Tool. Ein weiteres bekanntes ist chrootkit

Bildquelle

Was sind Rootkits

Ein Rootkit ist einfach ausgedrückt Software, die Logins, Prozesse oder Dateien auf einem kompromittierten System zu verschleiern. Oftmals werden diese mit Hintertüren kombiniert um als Angreifer einfacheren Zugriff auf das Zielsystem zu ermöglichen. Auf die verschiedenen Arten und Ausprägungen möchte ich an dieser Stelle nicht weiter eingehen - schreibe auf Wunsch aber gerne einen gesonderten Beitrag diesbezüglich.

Installation und Einrichtung

Debian basierende Distributionen können rkhunter wie gewohnt mit

apt-get install rkhunter installieren, anderenfalls von Sourceforge.

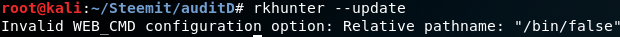

Das anschließende Update mittels rkhunter --update hat bei mir folgenden Fehler geworfen:

Dies lässt sich beheben, indem in der Datei /etc/rkhunter.conf folgende Änderungen vorgenommen werden:

UPDATE_MIRRORS=0 -> UPDATE_MIRRORS=1

MIRRORS_MODE=1 -> MIRRORS_MODE=0

WEB_CMD="/bin/false" -> WEB_CMD=""

Benutzung

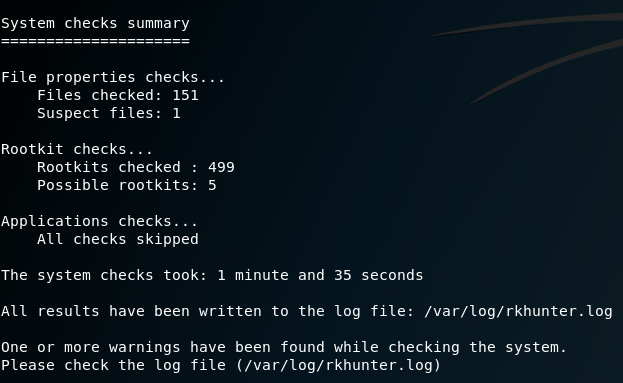

Das System kann mit dem Befehl rkhunter -c --skip-keypress gescannt werden.

Hierbei wird das System nach falschen Dateirechten, verdächtigen Strings in Kernelmodulen, erstellten Ordnern etc. durchsucht. Außerdem werden Hashwerte vorhandener Dateien überprüft.

Um genauere Informationen zu den möglichen funden zu erhalten sollte man sich die Warnungen in den Logs anschauen:

grep Warning /var/log/rkhunter.log

Außerdem besteht die Möglich keit bestimmte Warnungen zu Whitelisten (etc/rkhunter.conf).

Fazit

Mit rkhunter allein kann nicht garantiert werden, dass sich kein Rootkit auf dem System befindet, dennoch bietet es eine gute Übersicht bei einfacher Bedienung. Wenn viele Systeme überwacht werden sollen macht es natürlich Sinn den Scan über cron-jobs regelmäßig auszuführen und bei auftretenden Warnungen eine Mail zu versenden.

Habe das Tool selbst schon mehrmals benutzt. Vorallem wenn man ein größeres Netzwerk hat, das auf Rootkits überprüft werden muss, steht man mit diesem Tool allerdings an.

Ist eine gute Idee für dich nächtliche Serverroutine :)

Danke für die Informationen. Ich habe es auf meinem Server getestet und glücklicherweise nichts verdächtiges gefunden. Auf jeden Fall werde ich das in Zukunft regelmäßig durchführen.

Have a look at chkrootkit too

Perfekt, hab ich gleich mal gemacht :D