[이슈] 코모도(KMD)는 어떻게 EMC2에 대한 51% 공격을 막았을까?

안녕하세요, goldenman입니다.

오늘 포스팅은 따끈따끈한 이슈소식입니다.

올해 가장 핫했던 블록체인계 이슈들 중 하나는 바로 보안, 해킹입니다.

특히 POW 코인들에 대한 51% 공격과 이로 인한 이중지불(Double Spend)공격으로 많은 코인과 거래소들이 손실을 입기도 했고, 때문에 하락장과 더불어 블록체인에 대한 신뢰성도 따가운 눈총을 받기도 했습니다.

덕분에 코모도에게는 좋은 기회가 된 것일까요?

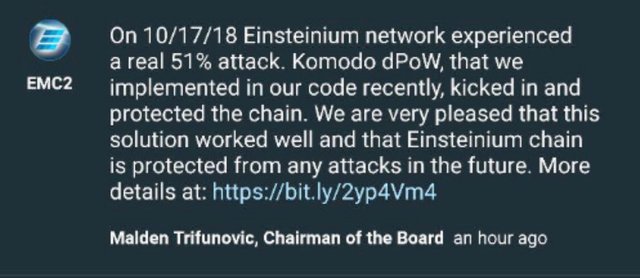

최근 Einsteineum(EMC2) 체인에 대한 51% 공격(double spend)이 코모도의 dPoW 로 인해 실패했다는 소식입니다.

이에 대한 경과를 올해 주요 사건별 시간 순서대로 한 번 살펴보도록 하겠습니다.

# 2018년 상반기 - 해킹의 연속

BTG 해킹과, EquiHash 알고리즘인 ZENCASH 더블스펜드 공격, 그리고 GameCredits에 대한 반복적인 공격으로 GAME같은 경우는 상반기 거의 절반을 거래소들이 지갑점검으로 보내기도 했습니다.

관련 링크

https://bitcoinist.com/zencash-target-51-attack-loses-500k-double-spend-transactions/

https://news.naver.com/main/read.nhn?mode=LSD&mid=sec&sid1=101&oid=277&aid=0004252334

# 2018년 5월 - PoW 취약성 공개

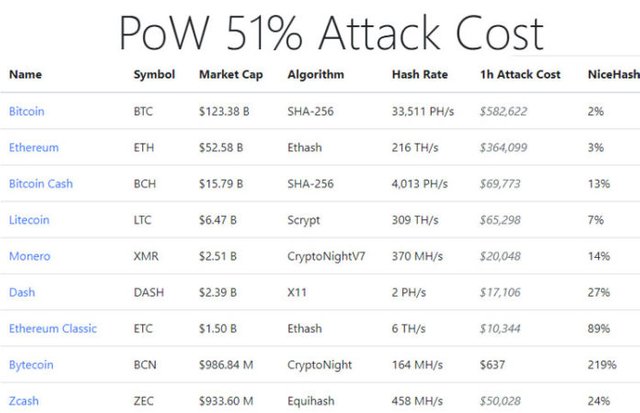

특히 POW 합의 알고리즘을 사용하는 알트코인들의 상대적으로 낮은 Hashrate를 약점으로 드러내는 리스트가 공개되기도 하였습니다. 51% 공격 가능한 코인들 리스트와 가능비용이 공개된 것인데, 클라우드 채굴 서비스를 이용할 경우 단 몇백달러에서부터 수십만 달러만으로 실제 공격이 가능하다는 점은 큰 충격과 함께 블록체인의 신뢰성에 의문을 제기하게 만들었습니다.

# 2018년 6월 - 게임크레딧(GameCredits; GAME), 결국 코모도에 보안을 위탁하다

올 상반기 고질적인 지갑점검과 반복적 하드포크를 경험한 GameCredits팀은 코모도의 공증서비스인 dPoW(delayed Proof of Work)에 참여하여 파트너쉽을 맺게 됩니다.

관련 링크

https://medium.com/gamecredits/gamecredits-network-update-0-15-2-komodo-integration-d6eda64ea368

# 2018년 9월 26일 - EMC2, dPoW 적용을 공지

그리고, 9월에는 Einsteinium(EMC2) 체인도 PoW 코인으로 보안에 대한 여러가지 사항을 검토한 결과 앞서 GAME과 마찬가지로 코모도의 dPoW에 참여하게 됨을 예고하고 적용 및 공지합니다.

관련링크

https://www.emc2.foundation/newsletters/7

https://twitter.com/einsteiniumcoin/status/1044680155317252096

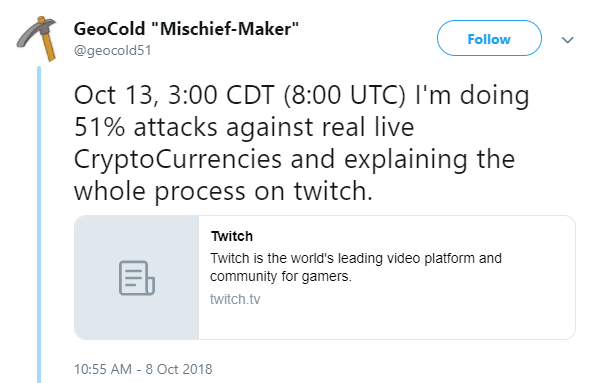

# 2018년 10월 8일 - 해커, EMC2 체인의 해킹생중계를 예고하다

코모도의 dPoW에 대해 잘 모르는 어떤 해커가 트위터에 EMC2 해킹을 시연하면서 이를 트위치에 생중계하겠다고 예고하게 됩니다.

관련링크

https://bitcoinist.com/51-attack-planned-for-einsteineum/

# 2018년 10월 10일 - 해커, 한 발 물러서다

해킹을 준비하던 해커가 코모도가 EMC2의 보안에 관여하고 있음을 알게 되고 다른 공격 대상을 찾겠다는 듯한 트위터를 올립니다. 약간 자신이 없어진 모습이네요. 설상가상(?)으로 위 해커의 트위치 채널은 신고에 의해 제재를 받게되서 라이브스트리밍도 못하게 되었다고 하네요.

관련링크

https://twitter.com/geocold51/status/1049766161326514176

# 2018년 10월 18일 - 실제 해킹을 시도하다... 결과는?

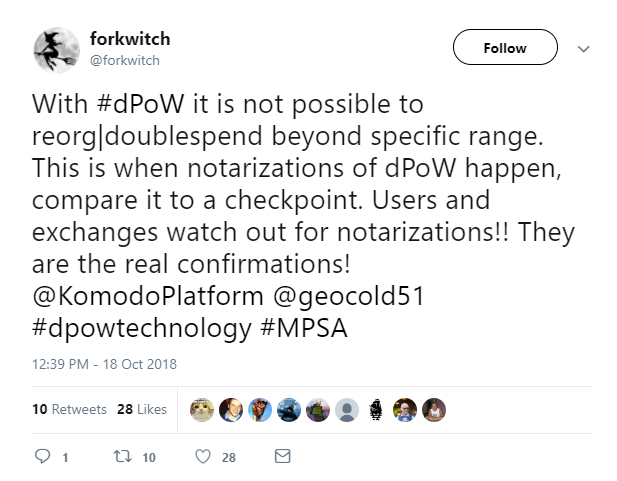

위 해커의 트위터를 본 다른 화이트해커(피해를 줄 목적이 아닌 보안성 증가를 위한 해커)가 흥미를 느끼고 dPoW를 테스트 해보고 싶어서 실제로 EMC2 체인에 이중지불 공격을 시도해 보았다고 합니다. 트위터를 통해 실제 시도했던 transaction ID와 Block 정보까지 공개한 것을 보면 말 뿐인 건 아니었나 봅니다.

그리고 그 결과는... 위 캡쳐에서처럼 성공하지 못하였습니다.

관련링크

https://twitter.com/forkwitch/status/1052766213447643136

https://twitter.com/Jacobstoon/status/1052636161523556353?s=19

# 어떻게 막을 수 있었을까요?

EMC2 체인이 코모도 체인의 dPoW를 이용한다는 것은, 주기적으로 코모도 블록체인에 자신의 블록체인 기록을 트랜잭션으로 남긴다는 것을 의미합니다.

말이 어렵나요? 쉽게 말하면 EMC2 블록체인을 KMD 블록체인에 "백업"하는 것이라고 할 수 있습니다.

KMD는 다시 한 번 같은 방법으로 Bitcoin(BTC)체인에 통채로 "백업"하게 됩니다.

즉, KMD에 공증받는 체인은 모두 똑같이 비트코인의 보안레벨을 공유하게 됩니다.

모든 백업지점은 결국 일종의 체크포인트가 되게 되고 그 지점 이후로는 51% 파워를 이용한 이중지불을 위한 블록체인 재구성(Re-organization; reorg)자체가 받아들여지지 않게 됩니다.

이중지불이 성공하려면 거래소가 요구하는 컨펌횟수만큼 계속 유지해야되는데 중간중간 박혀있는 체크포인트 정보때문에 불가능해지는 것이죠.

물론 화이트해커는 백업과 백업 사이 지점에 reorg해버리는 부분을 지적해주기도 했지만, 코모도팀은 이미 그 부분을 바로 패치해두었습니다!

# 맺으며

이번 사건은 2016년 코모도 론칭때부터 백서에 기록되어 있던 dPoW의 위력을 실제로 체험할 수 있는 실례(Example)가 되어주는 의미가 있다할 수 있겠습니다. 코모도 개발팀에 의하면 실제로 지금도 KMD체인에 dPoW 적용을 문의하는 블록체인 프로젝트들이 많다고 하네요. 앞으로도 코모도가 플랫폼으로써, 인프라로써 블록체인 전반에 제공할 서비스들의 향후 행보를 주목할 필요가 있다고 생각합니다.

<< 코모도가 제공하는 블록체인 서비스들 >>

※ 대문이미지 출처

The Anatomy Of A 51% Attack And How Komodo Can Help Prevent One

https://komodoplatform.com/51-attack-how-komodo-can-help-prevent-one/