Linux Firewalls Teil 3 – Firewalls im Lauf der Zeit

(html comment removed: [if gte mso 9]> Normal 0 21 false false false DE X-NONE X-NONE MicrosoftInternetExplorer4 <![endif])(html comment removed: [if gte mso 9]> <![endif])(html comment removed: [if gte mso 10]> <![endif])(html comment removed: [if gte mso 9]> <![endif])(html comment removed: [if gte mso 9]> <![endif])

___

Router und Broadcaststürme

Bereits sehr früh gab es eine sehr einfache Form von Firewalls, es waren Router die Broadcaststürme verhindern sollten. Frühe Protokolle nutzten Broadcast-Pakete zur Kommunikation. Broadcast-Pakete sind Pakete die an alle Teilnehmer eines Netzwerkes geschickt werden und von diesen Entgegengenommen werden. In größeren Netzwerken kann durch eine Fehlkonfiguration ein Großteil der Kapazität beansprucht werden. Um zu verhindern, dass so auch andere Netzwerke negativ beeinflusst werden, wurden Router als Firewall eingesetzt. Heute finden Broadcastpakete noch im IPv4 Protokoll Verwendung um unbekannte IP-Adressen zu erreichen.

___

DEC und AT&T beginnen mit der Arbeit

DEC und AT&T begannen Anfang der neunziger Jahre Zeitgleich mit der Entwicklung verschiedener Firewalls. Andere Akteure entwickelten ebenfalls Firewalls, jedoch wurde die Grundlagenarbeit von diesen beiden Firmen geleistet.

- Entwicklung bei DEC:

Paul Vixen und Brain Reid entwickelten die erste Firewall gatekeeper.dec.com. Diese Firewall verlangte von ihren Nutzern das sie sich über eine Kombination aus telnet und ftp anmelden mussten, damit diese auf das Internet zugreifen konnten.

Zeitgleich arbeiteten in einer anderen Abteilung Marcus J. Ranum und Frederick Avolio an einer Firewall ohne Anmeldezwang. Zu diesem Zweck wurde der erste Proxy entwickelt. Dieser wurde 1991 unter dem Namen DEC-SEAL(Securtiy External Access Link) an einen großen Chemiekonzern verkauft.

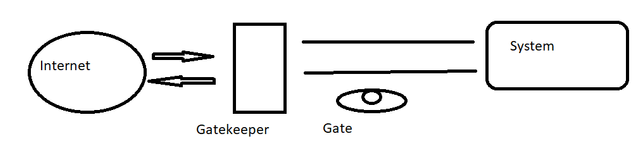

Aufbau:

- Gatekeeper: Der Gatekeeper darf als einziger Part des Systems mit dem Internet kommunizieren. Er verfügte per Proxy über Zugänge die telnet, E-Mail, ftp, News, Whois, X ermöglichten.

- Gate: Das Gate ist ein Paketfilter der den internen Zugriff auf den Gatekeeper überwacht

DEC-SEAL wurde später zur Alta-Vista-Firewall weiterentwickelt.

Frederick Avolio und Marcus Ranum wechselten später zu Trust Information Systems(TIS) und entwickelten dort das TIS FWTK(TIS Firewall Toolkit). 1998 wurde TIS durch NAI gekauft und das TIS FWTK unter dem Namen Gauntlet kommerziell vermarktet.

- Entwicklung bei AT&T:

William R. Cheswick und Steven M. Bellovin entwickelten bei Bell Labs eine erste Firewall mit Circuit-Relay-Proxy. Dieser Proxy ist der Vorgänger des SOCKS-Protokolls und SOCKS-Proxy. Diese wurde als Raptor Eagle vermarktet.

Check Point

An dieser Stelle sollte man Check Point erwähnen. Dieser verfügte bereits von Anfang an über einen Paketfilter mit einfach zu administrierender grafischer Oberfläche. Dieser erlaubte ebenfalls bereits eine Überwachung des TCP und konnte die Richtung der Pakete bestimmen.

Fazit zu frühen Firewalls

Die ersten Firewalls setzten immer auf Proxys. Diese sind heute noch sinnvoll, da bei bestimmten Protokollen so heute noch Viren und unerwünschte Inhalte gefiltert werden können. Sie waren jedoch für ihre Zeit ausreichend.

___

Firewalls heute

Heute wird Standartmäßig eine Mischung aus Proxy und Paketfilter verwendet. Reine Proxy-Firewalls bieten heute keinen ausreichenden Schutz mehr, da bestimmte Protokolle wie z.B. IPsec(VPN) durch ihre Natur diese unbrauchbar machen. Ein weiterer Grund auf Proxys zu verzichten ist die Drosselung des Traffic, ab einer bestimmten Datenmenge schafft ein Proxy den Datendurchfluss nicht mehr in einem annehmbaren Zeitraum und es wird darauf verzichtet. In diesen Fällen wird nur auf einen Paketfilter gesetzt, welcher jedoch keinen Schutz vor Viren und ähnlichem bietet. Aus diesem Grund sind Proxys im normallfall Notwendig um das eigene System zu schützen.

___

Im nächsten Teil der Reihe gehen wir näher auf die technischen Aspekte der Bauteile einer Firewall ein.

___

Quelle:

- Ralf Spenneberg – Linux-Firewalls, Sicherheit für Linux-Server und –Netzwerke mit IPv4 und IPv6 2 Auflage

This post has been voted on by the SteemSTEM curation team and voting trail in collaboration with @curie.

If you appreciate the work we are doing then consider voting both projects for witness by selecting stem.witness and curie!

For additional information please join us on the SteemSTEM discord and to get to know the rest of the community!