Sobre la privacidad de nuestra información digital 2

La seguridad en nuestros sistemas es un tema que nos llega diariamente de una manera u otra. Usamos diariamente una gran cantidad de dispositivos, estos tienen un nivel de seguridad por defecto, sin embargo es necesario en ciertas ocasiones aprender un poco de cómo asegurar nuestra información.

Uno de los principales términos que se manejan en la actualidad es la encriptación, cifrado o criptografía. Definiremos esta como el proceso mediante el cual se convierte la información en legible , en otra cuya estructura no es entendible. Esto mediante el uso de un algoritmo que permite la conversión de la información mediante el uso de una llave, dicha información podrá ser descifrada mediante la llave.

Por un llave no es más que una palabra, frase o valor que se aplicará al momento de ejecutar el algoritmo y son manejadas de diversas formas según sea el caso. Pongamos como ejemplo que vamos a cifrar una partición de nuestro disco duro para proteger la información, normalmente se nos pedirá la clave de encriptación a utilizar en cada oportunidad que el sistema cargue y se utilizará la misma clave al momento de convertir la información y revertir el proceso. Esto funciona muy bien porque cuando encendemos el computador estamos frente a él para colocar la clave directamente.

Por otro lado no siempre la información que ciframos esta de forma local, en la actualidad mucha de la información que enviamos por Internet debe ser cifrada, para esto existen procesos donde el manejo de las llaves es diferente. En estos casos las llaves con las que se encripta la información se les llama públicas y las tiene el ente que desea enviar la información y la llave que realiza el proceso inverso, se le llama privada y solo la tiene el ente que debe recibir la información, de esta forma se garantiza que la información solo puede ser leída por la persona que tiene la llave privada. En estos casos es común que la llave publica viaje mediante internet y aun cuando sea interceptada solo quien tiene la llave privada puede conocer el contenido de la información.

En la actualidad existen multitud de algoritmos, algunos han caído en desuso y otros han ido surgiendo, algo natural en el entorno tecnológico. Mientras los equipos son cada vez más potentes se hace necesario el desarrollo de algoritmos más complejos que dificulten la posibilidad de ser violados por fuerza median equipos de gran capacidad de procesamiento.

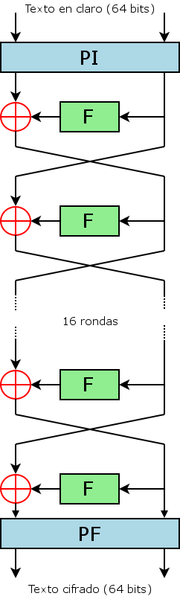

Uno de los algoritmos más extendidos en la actualidad es el 3DES (Triple Data Encryption Standart), un algoritmo que deriva del DES, con el cual se convierte un texto en otro, empleando el uso de una llave. El 3DES se basa en la aplicación consecutiva del DES (Data encryption Standart) sobre la información, esto genera paquetes más grandes y crecimiento considerable de la información obtenida.

DES se basa en la segmentación en bloques de 64 bits de la información su permutación y separación en bloques, proceso que se realiza 16 veces (rondas).

Siendo los pasos del DES:

Fraccionamiento del texto en bloques de 64 biits

Se permutan los bloques

Se dividen los bloques de 64 bits

Se permutan los bloques 16 veces

Se unen nuevamente las partes de 32 bits en un bloques de 64 bits, generando un bloque y se realiza lo que se conoce como una permutación inicial inversa.

Origen Transferred from es.wikipedia to Commons Author Hardcoded at Spanish Wikipedia. Lic Public Domain

De igual manera en DES una de las partes fundamentales es la clave o llave, esta es generada mediante un proceso de modificación de una clave inicial de 64 bits, la cual mediante un algoritmo de proceso arroja una llave de 48 bits, la cual será utilizada como base de las permutaciones al momento de aplicar DES.

Como su nombre lo indica 3DES utiliza el algoritmo de DES y encapsula con este la información 3 veces de manera de darle mayor fuerza al empaquetado final de la información.

El algoritmo de DES es público, su fuerza no depende del desconocimiento, es la posibilidad de tener permutaciones diferentes gracias a las llaves lo que da la seguridad a dicho algoritmo.

Sin embargo en la actualidad la longitud de su clave se considera corta para la potencia de los sistemas modernos y se cree que puede ser roto en menos de 24 horas.

AES (Advanced Encryption Standart) es considerado de los más seguros en la actualidad. divide la información en bloques de 16 bytes que son permutados de forma lineal y continua.

Fué creado pensando en ciertos parámetros iniciales más adecuados para la tecnología actual como son:

Ser de Dominio Público, como se ha comentado no es el desconocimiento de un algoritmo lo que le da seguridad, es la forma en que se pueden ejecutar las llaves sobre este y su longitud.

Es simétrico y trabaja con bloques de por lo menos 128 bits.

Puede trabajar con diferentes longitud de llaves bien sea a 128, 192 y 256 bits, por supuesto mientras más larga sea la llave utilizada será más robusto el resultado final. Donde según la longitud de la llave cambia el número de rondas que se realizan sobre los bloques, 10 ronda para 128, 12 para 192 bits y 14 rindas para 256 bits.

Ser implementado tanto en software como hardware.

AES es utilizado en la actualidad por instituciones que requieren altos niveles de seguridad como pueden ser entes gubernamentales e instituciones bancarias.

Aplicando seguridad en nuestro equipos

Hasta ahora la información del post puede ser importantes para entender como se asegura nuestra información, pero no aporta un uso práctico para el uso de la mayoría de los usuarios. Para esto revisaremos algunas aplicaciones que nos pueden permitir mayor seguridad dentro de nuestros sistemas.

El cifrado de nuestros discos.

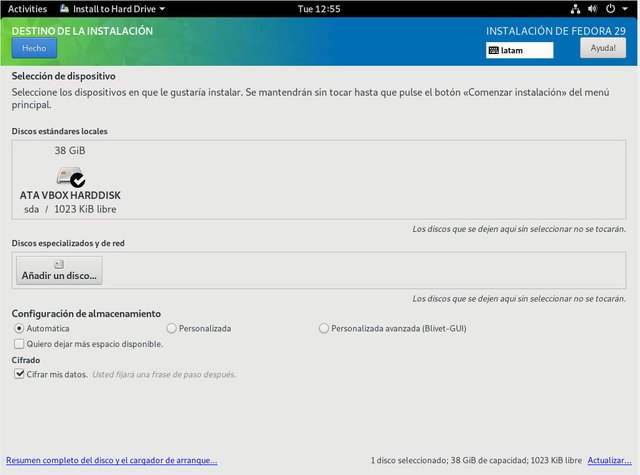

Muchas veces nos preguntamos qué tan necesario es cifrar la información de nuestros equipos, esto es algo muy personal, un equipo que está en casa posiblemente no será objeto de este nivel de seguridad, siempre dependiendo de que tan delicada sea la información que maneja una persona. Sin embargo no sucede lo mismo cuando hablamos de equipos que transportamos con nosotros. En Linux existe por ejemplo la opción de cifrar el disco mediante una llave, esta llave será solicitada cada vez que encendamos el equipo la mayoría de las veces esto se realiza mediante LUKS(Linux Unifield Key Setup) .

Este cifrado puede activarse en la mayoría de las distribuciones al momento de instalar, también puede activarse posteriormente, veamos un ejemplo de su activación en Fedora.

Seleccionamos el cifrado del disco

Captura de Pantalla Editada con Gimp 2.10

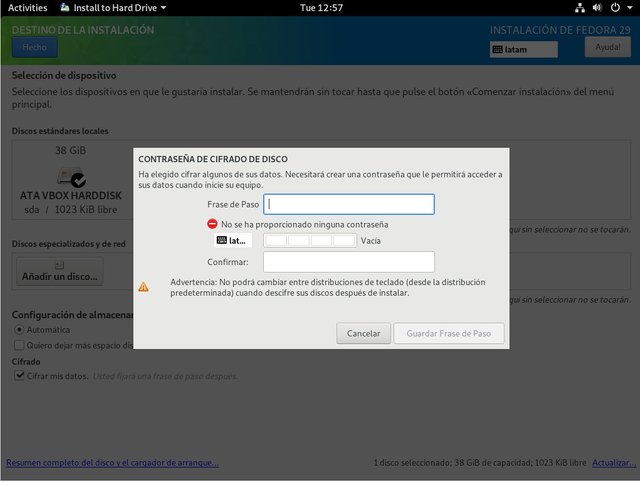

Colocamos una clave (debes recordarla porque sin esta no podras abrir el sistema), es importante una clave compleja, es bueno recordar que la complejidad de la clave influye en la seguridad del producto cifrado.

Captura de Pantalla Editada con Gimp 2.10

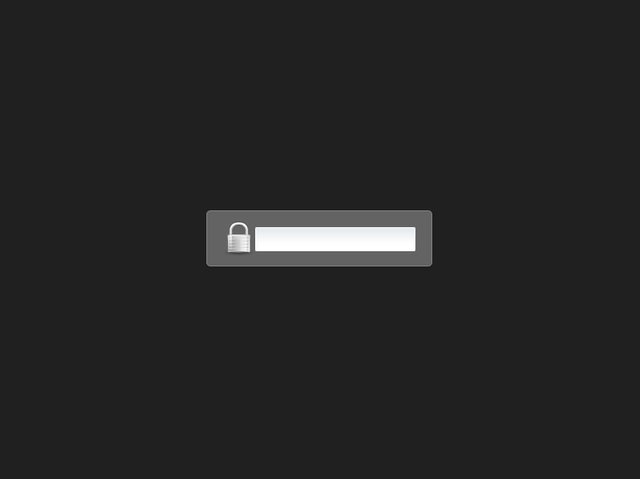

Al entrar el sistema nos solicitará la llave que colocamos en el paso anterior en cada inicio del sistema.

Captura de Pantalla Editada con Gimp 2.10

Este procedimiento es parecido en otras distribuciones como Ubuntu y Manjrao donde basta con seleccionar una celda y crear una llave de cifrado. Se puede activar el cifrado a sistemas ya instalados, sin embargo el proceso si varía más entre una distribución y otra.

Otra manera de cifrar información en nuestro disco es con el uso de Veracrypt, esta es una aplicación multiplataforma (Windows, Linux y Mac), donde creamos un contenedor para información que deseamos mantener a salvo, en este contenedor guardaremos los archivos que deseamos proteger.

Existen diferencias entre cifrar todo el disco o cifrar solo archivos, si llevamos un portátil donde todo el disco está cifrado y es robado toda la información estará protegida, es bueno recordar que muchas veces nosotros tenemos contenedores de claves en nuestro navegadores, los cuales pueden ser forzados para obtener nuestras claves automáticas programadas en el navegador. Por otro lado si solo tenemos algunos archivos esta información estará expuesta.

Cifrar todo el disco puede causar cierta relentización por el volumen de información que se maneja.

Algunos más cautelosos pueden querer utilizar ambos.

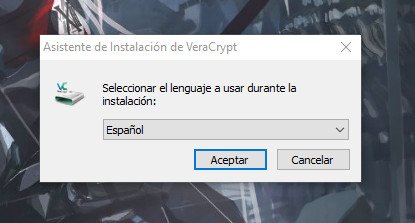

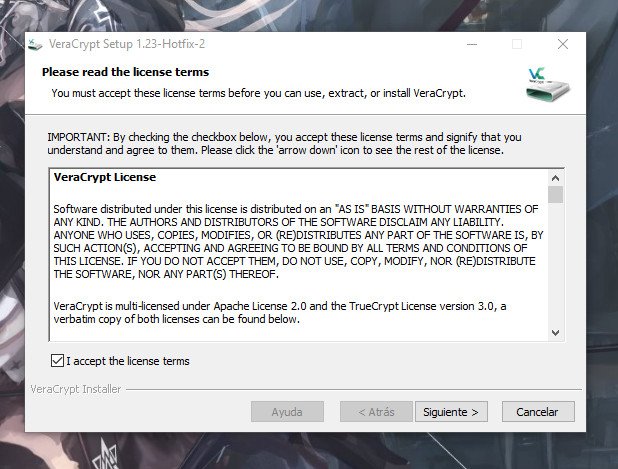

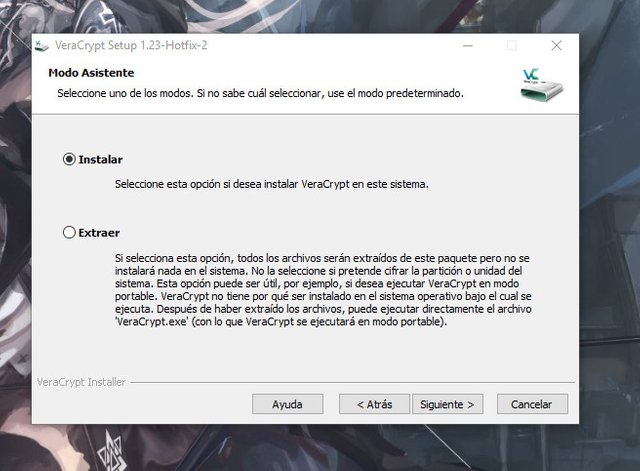

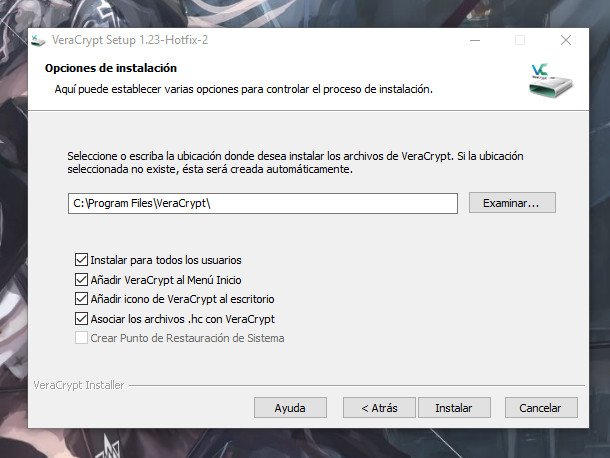

El proceso para instalar y usar Veracrypt es el siguiente.

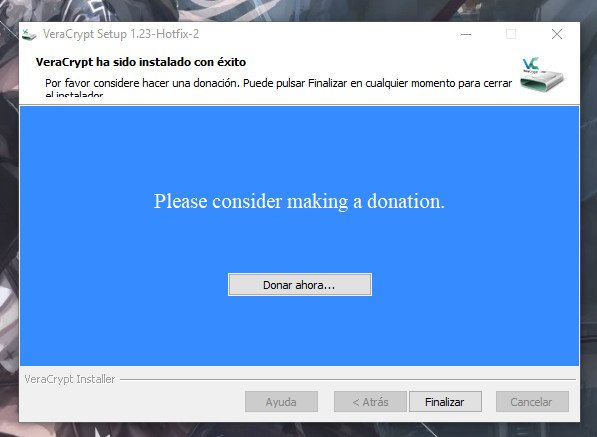

Instalación del Veracrypt

Captura de Pantalla Editada con Gimp 2.10

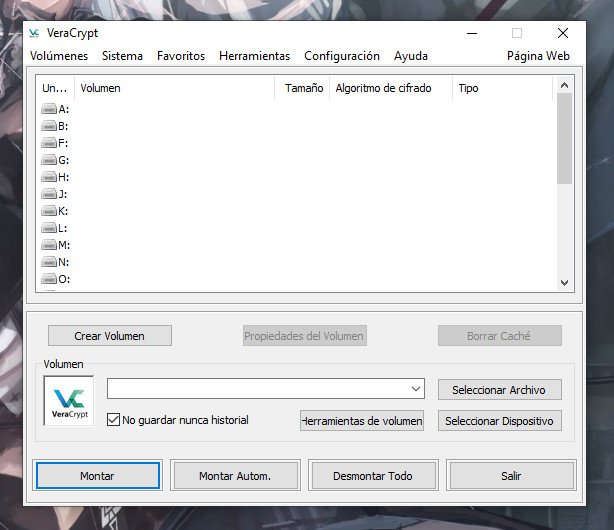

Captura de Pantalla Editada con Gimp 2.10

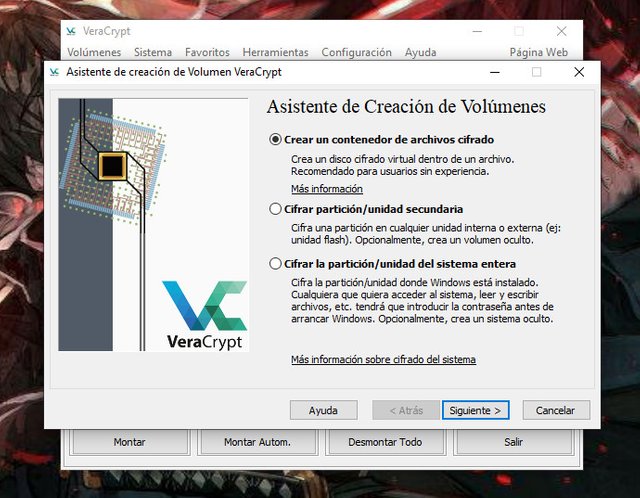

Captura de Pantalla Editada con Gimp 2.10

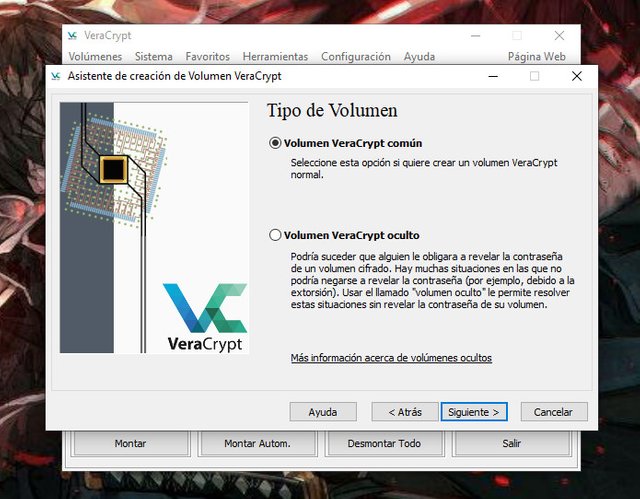

Captura de Pantalla Editada con Gimp 2.10

Captura de Pantalla Editada con Gimp 2.10

Captura de Pantalla Editada con Gimp 2.10

Primero seleccionamos crear un volumen.

Captura de Pantalla Editada con Gimp 2.10

Seleccionaremos "Crear un contenedor de archivos cifrado" y presionamos siguiente.

Captura de Pantalla Editada con Gimp 2.10

Dejamos "Volumen VeraCrypt común" y siguiente

Captura de Pantalla Editada con Gimp 2.10

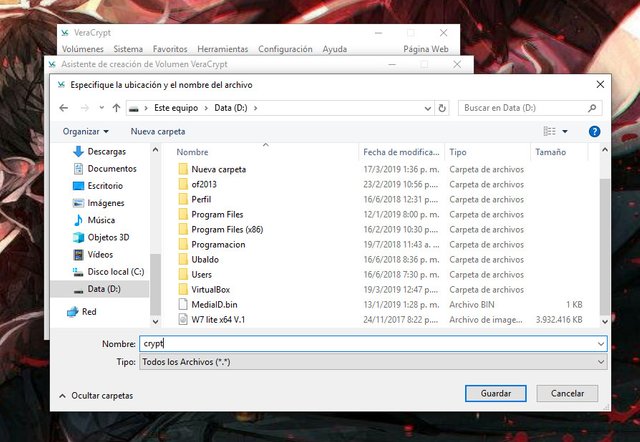

Damos nombre al archivo en la ubicación deseada.

Captura de Pantalla Editada con Gimp 2.10

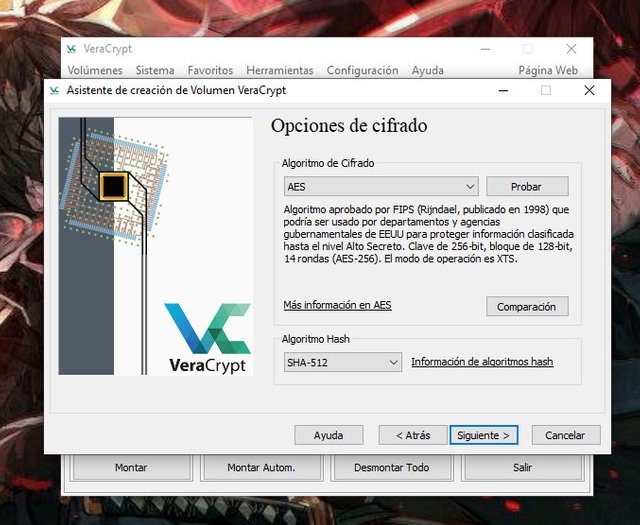

Seleccionamos el tipo de cifrado deseado

Captura de Pantalla Editada con Gimp 2.10

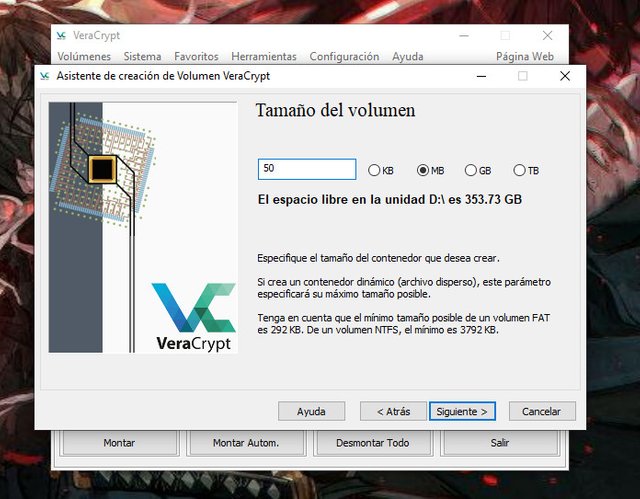

Seleccionar el tamaño del contenedor

Captura de Pantalla Editada con Gimp 2.10

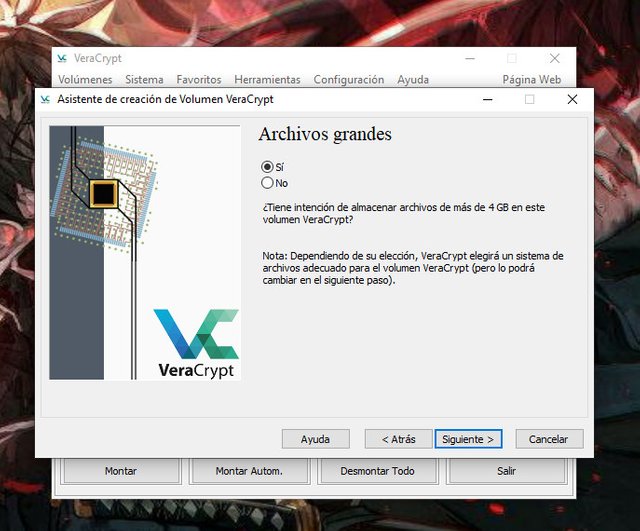

Para poder utilizar archivos mayores de 4 Gb es necesario que la partición que contenga el archivo del contenedor este en una partición que así lo soporte NTFS, ext4, BTRFS, según sea el caso.

Captura de Pantalla Editada con Gimp 2.10

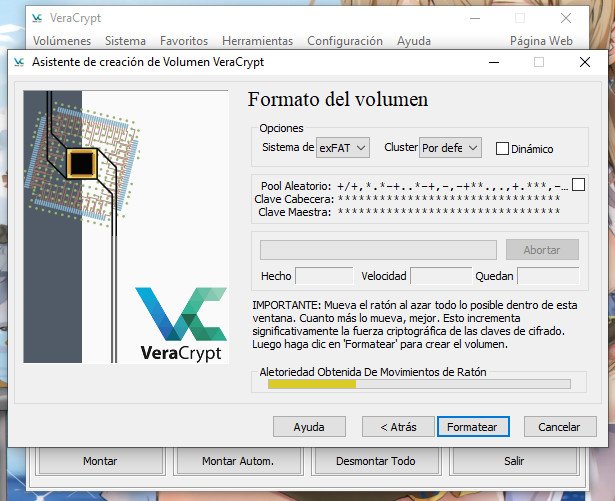

El sistema requiere que se mueva el mouse para generar la llave una vez al 100% formatear.

Captura de Pantalla Editada con Gimp 2.10

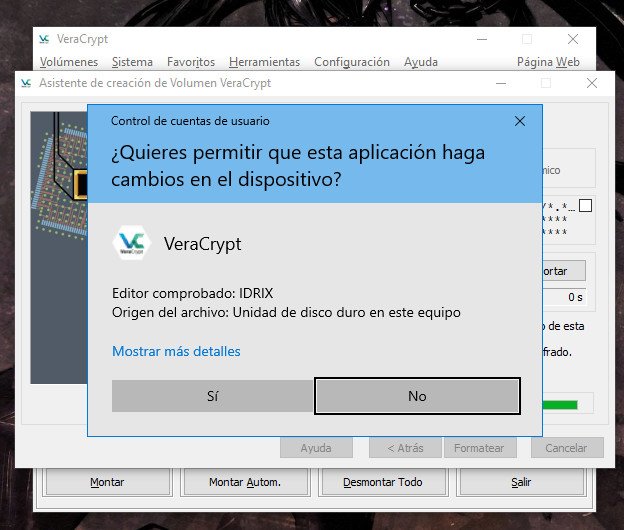

Aceptar

Captura de Pantalla Editada con Gimp 2.10

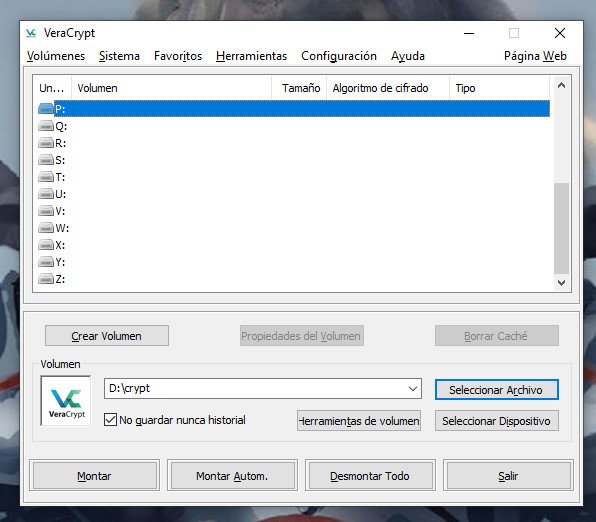

Presionar seleccionar y buscar el archivo creado

Captura de Pantalla Editada con Gimp 2.10

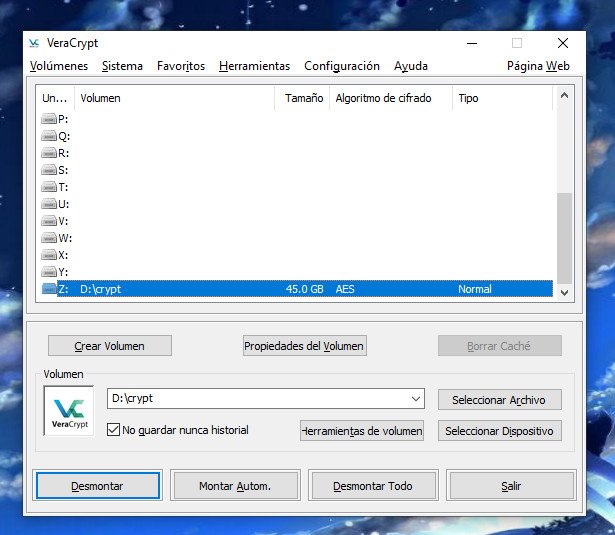

Montar la unidad

Captura de Pantalla Editada con Gimp 2.10

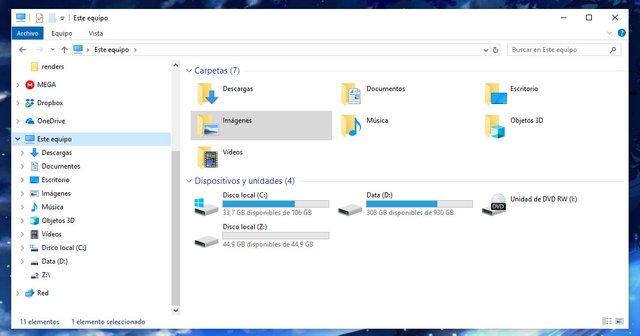

La unidad se ve en las unidades con los equipos.

Esta unidad se puede desmontar y movilizar a otro equipo donde se puede montar y utilizar, de forma que puede servir como respaldo seguro o para transportar información entre equipos de forma segura.

Asegurando la información de nuestros smartphones

En un post anterior se hablo de la plataforma Thor y Thails para la seguridad, hoy vamos a tomar otra herramienta de este proyecto, Orbot, una app con funciones de bridge y VPN que permite direccionar el trafico de aplicaciones sensibles de forma segura y cifrada, ayudando incluso a saltar restricciones de ubicación.

En esta secuencia se puede ver breve mente sus opciones siendo este de fácil uso y se consigue de forma directa en la Play Store

Este Gif es una secuencia grabada con DU Recoder directo de la pantalla y convertida con ffmpeg

Consideraciones

La seguridad de nuestros dispositivos es algo que damos por sentado muchas veces, confiamos que nuestros smartphone y portátiles contienen todo lo necesario para resguardar nuestra seguridad. La realidad es que estos dispositivos contienen una base para el trabajo de las personas y muchas veces su seguridad depende de su uso. Hemos visto como se puede resguardar información almacenada en nuestros equipos de diversas formas en este post, pero si al contactarnos con nuestros equipos a redes no seguras como son la de los aeropuertos no contamos con un apoyo, como bien podría ser Orbot o similar, esta seguridad puede ser ilusoria. Finalmente cada usuario decide que grado de importancia tiene su información y como disponer de esta.

Para aquellos que desean mantener su información segura estas herramientas pueden ser un primer paso.

Referencias

Saludos amigo @ubaldonet, excelente entrega la que nos compartes en esta oportunidad, que nos orienta de una forma didáctica como podemos emplear seguridad a nuestros dispositivos.

Si la idea es ir dando lid conceptos de seguridad junto con soluciones de uso diario. Me alegra le guste

Posted using Partiko Android

Hi @ubaldonet!

Your post was upvoted by Utopian.io in cooperation with @steemstem - supporting knowledge, innovation and technological advancement on the Steem Blockchain.

Contribute to Open Source with utopian.io

Learn how to contribute on our website and join the new open source economy.

Want to chat? Join the Utopian Community on Discord https://discord.gg/h52nFrV

Thanks

This post has been voted on by the SteemSTEM curation team and voting trail in collaboration with @utopian-io and @curie.

If you appreciate the work we are doing then consider voting all three projects for witness by selecting stem.witness, utopian-io and curie!

For additional information please join us on the SteemSTEM discord and to get to know the rest of the community!

Gracias por el apoyo

Votado por el trail @team-mexico

Canal Discord ¡Te esperamos!

Delegaciones para @team-mexico ¡Ayúdanos a crecer!

10 SP - 25 SP - 50 SP - 100 SP - 150 SP- Mas información.

.png)

Gracias por el apoyo

Congratulations @ubaldonet! You have completed the following achievement on the Steem blockchain and have been rewarded with new badge(s) :

You can view your badges on your Steem Board and compare to others on the Steem Ranking

If you no longer want to receive notifications, reply to this comment with the word

STOPTo support your work, I also upvoted your post!

Do not miss the last post from @steemitboard: