NEXUS - Trójwymiarowy łancuch (3 Dimension Chain 3DC )

Nexus wdraża architekturę, która obiecuje wprowadzenie w życie „Blockchainowej Trylogii ”, wbrew opinii, że tylko dwie z trzech cech: Bezpieczeństwo, Decentralizacja i Skalowalność są możliwe do osiągnięcia jednocześnie. Nazywamy to „Trójwymiarowym łańcuchem (3DC)” Który przekształca Ledger w wielowarstwowy system przetwarzania, aby bezpiecznie skalować protokół z wysokim stopniem decentralizacji, który łączy prymitywy kryptograficzne w trójwymiarowy niezmienny obiekt (blok 3D) i ma trzy podstawowe wymiary: Kanały reputacji (X), niezmienność lub autentyczność (Y) i czas (Z) Ta architektura jest wdrażana w ramach TAO.

Podstawą skalowania przetwarzania kontraktów jest siedmiowarstwowy zestaw Nexus Software Stack, który zostanie wydany wraz z aktualizacją Tritium, która wprowadza pierwszą aktualizację 3DC jako warstwy Ledger.

SKALOWALNOŚĆ:

Architektura tradycyjnych bockchainów jest porównywalna z prowadzeniem samochodu na autostradzie jednopasmowej, ponieważ wraz ze wzrostem liczby samochodów, pojawia się korek , a Nexus postrzega „skalowalność” jako wymaganie, a nie funkcję dlatego na poziomie protokołu skaluje się w miare zwiększania się ilości nodow oraz użytkownikow.

Korzystając z „łańcuchów sygnatur”, „agregacji” i „sharding”, 3DC tworzy równoległe pasy przetwarzania transakcji, aby wytworzyć warstwę L1, warstwę podstawową 3DC. „LISP” (biblioteka niższego poziomu) razem tworzą wspólny interfejs d, co powoduje zwiększenie pamięci masowej . Gdy więcej węzłów dołącza do sieci, zapewniając długoterminowy potencjał skalowania.

Dlaczego jest to tak istotne dla skalowania? Blockchain Ethereum ma rozmiar 1TB.

ŁańcuchySygnatur

Transakcje Nexus* nie korzystają już z architektury UTXO (Unspent Tx Outputs), w której dane wejściowe z jednej transakcji są przesyłane do innej, co skutkuje dużą ilością kosztownych weryfikacji podpisów nawet w przypadku niewielkich transakcji, chociaż UTXO było ważnym kamieniem węgielnym architektury Bitcoin okazało się, że jest przestarzały i podatny na wiele różnych typów ataków i ograniczeń skalowania.

Czemu jest to ważne? Ponad poowa UTXO w litecoinie nie da się wydac

Jako odejście od dotychczasowej architektury Blockchain, Nexus zaprojektował i zaimplementował architekturę o nazwie Signature Chains, która działa jako osobisty łaćuch na poziomie użytkownika, który zawiera wszystkie twoje dane jako jeden unikalny łańcuch. I odwrotnie, pojedyncza transakcja UTXO może zawierać 1000 danych wejściowych (a zatem wymaga 1000 weryfikacji podpisów), aby przeprowadzić transakcję nawet niewielkiej ilości monet (<0,00001). Wymaga plików portfela, ponieważ są one dostępne za pomocą danych logowania (nazwa użytkownika, hasło i pin), co weryfikuje autentyczność i tożsamość osób (poprzez reputację) w sieci, bez poświęcania prywatności.

Agregacja

W Legacy blockchainie transakcje są nie tylko umieszczane w bloku ale razem z nim również transportowane. . Aby wykluczyć tę nieefektywność, protokół Tritium przechowuje obiekt transakcji oddzielnie od obiektu bloku i odwołuje się do jego tx id wewnątrz bloku.Jest to pierwsza forma 'Aggregation', co oznacza, że pojedyncze odwołanie może reprezentować całą transakcję , co redukuje dane, które są transportowane w blokach, co skutkuje lepszymi poziomami skalowania i poprawionym bezpieczeństwem poprzez obniżenie prawdopodobieństwa udanych ataków Finney na sieć

Obliczeniowy Sharding

Obliczeniowy Sharding jest niezbędny do podziału pracy między poszczególnymi typami węzłów, aby utworzyć „tory”, które przetwarzają dane równolegle porównywalnie do wielu pasów autostrady, chociaż obliczeniowy Sharding jest potężny, może być słabo zabezpieczony, bo „shard”(cześć sieci) jest łatwiejszy do zdominowania niż cała sieć, ponieważ jest mniejszy. Sposób rozwiązania tego problemu polega na wykorzystaniu wielowarstwowej księgi (wyjaśnionej w sekcji Bezpieczeństwo) właściwej dla 3DC. Nizsze warstwy konsensusu sa mniejsze niż te powyżej to one upewniaja się, że konflikty można rozwiązać, aby zapobiec atakom.

Udostępnianie danych

Sharding danych to podział danych, które mają być przechowywane między wieloma węzłami, co może być uważane za posiadanie wielu magazynów do przechowywania pakietów (danych) po ich przetransportowaniu (obliczeniach), ponieważ każdy obiekt jest „weryfikowalny” za pomocą skrótu indeksu , 3DC może zapewnić Sharding danych z ograniczonym zaufaniem do odległych węzłów.

Trudność polega na tym, w jaki sposób zarządza się stanem tak wielu obiektów i shardów? Wykorzystanie LISP rozwiązuje ten problem.

Metoda, za pomocą której 3DC wykonuje Sharding danych

Tworzona jest „sieć”, która istnieje wszędzie, gdzie zamiast „Adresów IP” , masz „Hashe” Można to porównać do wpisania ID transakcji w przeglądarce internetowej i odebrania tej transakcji. Używając LISP w ten sposób, pozwolilibyśmy przeglądarce (lub LLP w warunkach sieciowych) otworzyć połączenie z hash, który wskazywałby na grupę węzłów, w których przechowywany był dany fragment danych.

Efektem końcowym jest to, że użytkownik może zalogować się do swojego węzła, który był wcześniej komunikowany z siecią, wygenerować swój „genesis-id” ze swojej nazwy użytkownika i otworzyć połączenie z tym hashem, które następnie użyłoby istniejącego Internetu do tej operacji

Piękno tego polega na tym, że sama sieć nie musi dodawać zbędnej synchronizacji danych między węzłami, aby wiedzieć, gdzie przechowywane są dane. Węzły używają nakładki do kierowania żądań do innych węzłów, w wyniku czego w adresach IP jest mieszania danych, które istnieją we wspaniałym świecie Nexusa.

Udostępnianie danych jest istotnym aspektem 3DC w celu osiągnięcia długoterminowej skalowalności . Amine zapewni możliwość uruchamiania węzłów w „trybie shard”, obniżając zużycie dysku i pamięci nawet w przypadku dużego obciążenia sieci. W Obsidian rozszerzy się na krytyczne funkcje sieciowe, co spowoduje, że węzły będą musiały przechowywać tylko część całego łańcucha.

Multicast

Koniecznym dodatkiem do tej kryptograficznej struktury jest nowy model internetu kompatybilnego z architektutą TAO.

Nazywamy to „IP Multicast” które pozwala na zainicjowanie pojedynczej emisji wiadomości przez węzeł, a nie na każdym węźle, który musi replikować wiadomość . Można to porównać do publicznego głośnika nadającego wiadomość do odbiorców (multicast), zamiast przeprowadzać rozmowę jeden na jeden (unicast) , gdzie wiadomość jest plotkowana od jednej osoby do drugiej. Wyobraź sobie, jak to nie tylko poprawiłoby skalowalność, ale także integralność wiadomości (ponieważ plotka nie zawsze odzwierciedla oryginalną rozmowę). Pakiety i transakcje będą kierowane w stałym czasie, bez względu na to, ile węzłów jest częścią systemu.

Biblioteka niższego poziomu (LLL)

LLL ( Lower Lewel Library) jest podstawą struktury TAO, która zasila wiele podsystemów protokołu i obejmuje trzy podstawowe komponenty.

Baza danych niższego poziomu (LLD) jest szybkim i modularnym silnikiem pamięci masowej Nexus, który według naszej najlepszej wiedzy jest w stanie przewyższyć większość istniejących wbudowanych silników baz danych. Nasze średnie wyniki wynoszą około 0,33 sekundy dla 100 tys. . To rywalizuje z innymi silnikami pamięci masowej, takimi jak Google LevelDB.

Protokół LLP (Low Level Protocol) jest podstawowym składnikiem warstwy sieciowej, lekkim i szybkim protokołem, który pozwala programistom dostosować ich projektowanie pakietów i interpretację komunikatów, a także skalowalność dzięki prostocie i możliwości zarządzania dużą liczbą współbieżnych połączeń

Kryptografia niższego poziomu (LLC) to lekka i wydajna biblioteka, która zawiera wiele przydatnych funkcji kryptograficznych, takich jak kryptografia postkwantowa, AES i Argon 2. Biblioteka zapewnia łatwo dostępny zestaw wysokowydajnych funkcji kryptograficznych, aby zapewnić maksymalny potencjał skalowania.

Przykład: porownajmy FALCON (używany w TAO), które zweryfikuje 150k podpisów na laptopie klasy Apple, gdzie ECDSA (używane w Bitcoin, Ethereum, itp.) Wykonało tylko 4k podpisów / s

Bezpieczeństwo

Nexus wykorzystuje wiele systemów konsensusowych, które „wzajemnie się sprawdzają i równoważą. Różnorodność wzmacnia pulę genów gatunku ludzkiego, poniżej jest równie ważną właściwością dla bezpieczeństwa systemu zdecentralizowanego.

3DC jest zaprojektowany jako wiele warstw przetwarzania transakcji lub „konsensusu”, a każda z warstw agreguje dane z poniższej warstwy: Węzły wykonujące pracę na L2, rozwiązują wszelkie konflikty w odłamkach L1, używając „Stake” i „Trust” jako „Waga” w celu ustalenia konsensusu W przypadku konfliktu, jest on rozstrzygany przez ważność danych, która jest zdefiniowana jako (Zaufanie + Waga) Warstwa L3 konsoliduje skróty z L2, aby utworzyć ostateczny blok 3D .

Nexus traktuje kryptografię bardzo poważnie, ponieważ wada tych funkcji może sprawić, że cała sieć stanie się niepewna. .

Zaufanie i waga

Zaufanie definiuje się jako całkowity czas, w którym konkretny użytkownik (Łańcuch podpisów) wnosi wkład do sieci, który jest mierzony przez spójność i dostępność węzła do walidacji danych transakcji.

Waga jest definiowana jako wkład zasobów w czasie rzeczywistym, który dany węzeł zapewnił dla jednorazowego procesu transakcyjnego, co można zmierzyć w cyklach obliczeniowych za pomocą dowodu pracy (PoW) lub innych zasobów, takich jak „stawka”, która wiąże się z kosztami .

Kanały pBFT + reputacja(L1)

Gdy transakcja jest odbierana przez sieć, węzły zaczynają je natychmiast weryfikować Prędkość transakcji kanałów L1 będzie się zmieniać w zależności od ryzyka, które akceptant akceptuje, począwszy od prędkości sub-sekund do pięciu sekund. Zaleca się, aby otrzymali dodatkową wagę od walidacji na następnej warstwie konsensusu: L2, zmniejszając szybkość transakcji do 15 sekund plus.

Sieć zaufania pBFT + PoS (L2)

Jako rozszerzenie istniejącego systemu Proof-of-Stake, L2 utworzy drugą warstwę konsensusu powyżej L1 Warstwa L2 gwarantuje bezpieczeństwo i żywotność, komunikację międzysieciową i rozwiązuje konflikty z warstwy L1. Kanałów L1 i jest ważnym krokiem w kierunku prawdziwie zdecentralizowanej i skalowalnej księgi.

Zdecentralizowana pula górnicza (L3)

Ta warstwa będzie korzystała z udziałów górniczych opartych na PoW obliczonych na podstawie pracy wykonanej przez węzły L2. Konsensus zostanie określony przez największą wartość udziałów + Zaufanie, aby osiągnąć ostateczne porozumienie na najbardziej prawidłowym bloku 3D.

Sprawdzanie i równoważenie

Aby mieć najwyższy poziom bezpieczeństwa, decyzje nie mogą być skoncentrowane w jednej formie, ponieważ stwarza to możliwość „przymusu” .Jeśli istnieje tylko jedna forma kosztów zapewniająca bezpieczeństwo, system można łatwo zdominować ze względu na ograniczone Monitorowanie i równoważenie. Bitcoin jest doskonałym przykładem ofiary cierpiącej z powodu dominacji zasobów lub „centralizacji”.

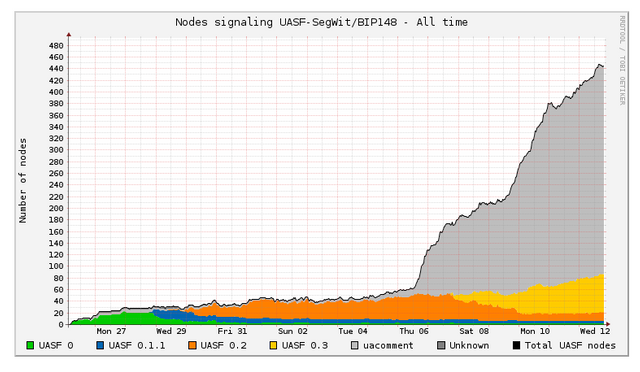

Rozkład mocy obliczeniowej sieci Bitcoina

Jak widać z powyższego linku, cztery organizacje kontrolują ponad 51% mocy sieci Bitcoina , co oznacza, że całe bezpieczeństwo jest od nich zależne i od decyzji, które podejmują. Sytuacja ta jest przykładem centralizacji wynikającej z dominacji zasobów , co doprowadziło do zaproponowanych rozwiązań, takich jak UASF (User Activated Soft Fork) i wiele forków Bitcoina, takich jak Bitcoin Cash, Bitcoin SV, Bitcoin Gold itp.

Obiecujący, UASF nie był w stanie osiągnąć poziomu, na którym mógłby być skuteczny, ponieważ wymagany procent zgody górników był zbyt wysoki.

Kryptografia

Mentalność kopiowania / wklejania kodu źródłowego używanego do tworzenia wielu projektów kryptowalutowych doprowadziła do wielu krytycznych błędów w bezpieczeństwie Poniżej znajduje się jeden z przykładów, który stworzył pandemonium dla setek projektów, które odziedziczyły lukę z Zcoin.

https://micky.com.au/expert-warning-fatal-flaw-embedded-in-all-privacy-coins/

Nexus wykorzystuje następujące funkcje kryptograficzne: FALCON (drugi uczestnik konkursu kryptograficznego NIST Post-Quantum), Argon2 (zwycięzca konkursu haszującego hasła oraz lepsza alternatywa dla S-Crypt lub B-Crypt) i Keccak (zwycięzca O konkursie SHA3)

.

Dla bezpieczeństwa całego systemu nie polegamy również na bezpieczeństwie tylko jednej funkcji kryptograficznej i traktujemy każdy klucz publiczny jako jednorazowy, gdy zostanie użyty. Oznacza to, że nasze bezpieczeństwo wykorzystuje wiele różnych warstw redundancji, aby zapewnić ochronę, w przypadku gdy jeden Poleganie na pojedynczym kluczu prywatnym dla bezpieczeństwa to tykająca bomba zegarowa, chociaż to podejście jest w większości używane przez większość aplikacji blockchain

Łańcuchy podpisów oddzielają zarządzanie kluczami od konta użytkownika, co oznacza, że za pomocą jednego kliknięcia można zmienić typ klucza używanego przez konto, co daje użytkownikom możliwość korzystania z kryptografii post-kwantowej, takiej jak FALCON, lub Możliwość korzystania z bardziej sprawdzonych krzywych Brainpool Jeśli w którymkolwiek z tych schematów kryptograficznych wykryto jakieś wady, możesz z łatwością zmienić typ klucza.

Zabezpieczenia te są ważne dla ochrony systemów w czasie, ponieważ trwająca kryptoanaliza zawsze znajduje luki i wektory ataku, które zaczną łamać standardy kryptograficzne.

Decentralizacja

Wiele protokołów odeszło od PoW ze względu na duże zapotrzebowanie na energię. Bardzo konkurencyjny charakter prowadzi również do zwiększenia ilości zasobów w celu poszukiwania bloku, ponieważ tradycyjny model PoW nagradza tylko wygrywającego górnika w każdym bloku, co motywuje górników do łączenie zasobów.

Alternatywą jest Delegowany Dowód Stawki EOS, chociaż opiera się on tylko na dwudziestu jeden producentach bloków, dając niski stopień decentralizacji. Istnieje kilka rozwiązań, które zaproponowano do skalowania łańcucha : SegWit i Lightning Network i Plasma Ethereum , choć obiecujące, oba zasadniczo zależą od rozwiązań poza łańcuchem, aby zapewnić skalowanie (bardziej scentralizowane podejście) Tworzą kanały płatności lub „łańcuchy boczne”, które polegają na małej grupie weryfikatorów, aby ponownie zaktualizować salda. Zaproponowałem systemy wielowarstwowe, chociaż nie jesteśmy świadomi żadnych projektów, które kładą tak duży nacisk na decentralizację jak 3DC.

3DC ma na celu poprawę decentralizacji za pomocą wielu metod, które obejmują: kanały reputacji L1, zdecentralizowane pule na warstwach L2 i L3, struktury motywacyjne reputacji i odkrywanie równorzędne.

Kanały reputacji L1

Kanały reputacji L1 wymagają niewielkiej ilości zasobów w porównaniu z warstwami L2 i L3, aby umożliwić korzystanie z mniejszych urządzeń mobilnych, co z kolei zapewni wyższy poziom decentralizacji. Dodaje wagi, aby zapewnić bezpieczeństwo kanałów poniżej. Reputacja jest ostatnim składnikiem, który 3DC wykorzystuje do utrzymania bezpieczeństwa przy jednoczesnym osiągnięciu wysokiego poziomu decentralizacji. Jest on agregowany przez wszystkie trzy warstwy 3DC, w celu ilościowego określenia „ważności” 3D bloku.

Zdecentralizowany staking pool (L2)

Warstwa L2 jest rdzeniem 3DC, który zarządza agregacją danych i przetwarzaniem kontraktów. Ta warstwa otrzymuje również udziały od górników na warstwie L3 powyżej, w celu gromadzenia ich pracy i nagradzania górników zbiorowo.

Warstwa L3 , im większa będzie skumulowana waga i zaufanie dla danego bloku 3D, blok 3D jest akceptowany jako najbardziej prawidłowy w łańcuchu 3D.

Warstwa L2 jest sterowana wagą „Proof of Stake”, która identyfikuje wszystkie węzły w procesie konsensusu jako współtwórców, a zatem zapewnia wyższy stopień decentralizacji w porównaniu z istniejącymi protokołami Proof of Stake (PoS). Będzie wymagać niższego minimalnego salda, niż obecny protokół PoS.

Zdecentralizowana pula górnicza (L3)

Zamiast górników posiadających uprawnienia do określenia następnego bloku przez znalezienie zwycięskiego skrótu, wydobycie stanie się działalnością obejmującą całą grupę, tworzącą warstwę L3 3DC Górnicy, którzy przedkładają skróty do sieci, wykonują pracę, która blokuje połączenia krzyżowe L2. Zapewni to infrastrukturę dla bardziej zdecentralizowanego procesu konsensusu, dziedzicząc jednocześnie pozytywne właściwości oferowane przez górników.

Peer Discovery

Każdy blockchain opiera się na zdolności węzłów do bezpośredniego łączenia się (peer-to-peer) w celu utrzymania zdecentralizowanej i równomiernie rozłożonej topologii, dlatego węzły muszą być zdolne do odkrycia przez nie węzłów równorzędnych , ponieważ mogą akceptować żądania połączeń. Nie jest to nowatorska koncepcja, ma kluczowe znaczenie dla sieci peer-to-peer, a jednak rzadko jest możliwa do osiągnięcia ze względu na potrzebę logiki przejścia NAT (Network Address Translator), dlatego Bitcoin ma tylko 10% węzłów, które można wykryć .

Alternatywnie, Nexus używa nakładki LISP dla 'NAT traversal', aby utrzymać wyższy poziom dostępności węzła LISP używa statycznych identyfikatorów punktów końcowych (EID), które mogą być osiągnięte nawet podczas roamingu między różnymi sieciami (WiFi, wieże komórkowe itp.). Węzły o wyższym poziomie mobilności, umożliwiające umieszczenie ich w dowolnym miejscu w Internecie, za NATami w środowiskach mieszkalnych, u dostawców usług w chmurze i za operatorami komórkowymi, a jednocześnie są wykrywalne.

Struktury motywacyjne reputacji

Reputacja jest ważnym wymogiem dla funkcjonowania zdecentralizowanych systemów, w celu stworzenia zdrowej globalnej sieci. Wdrożymy reputację na wszystkich trzech warstwach 3DC, jako komponent wtórny do wagi, aby poprawić ogólną bizantyjską tolerancję błędu. Reputacja może poprawić decentralizację poprzez struktury zachęt ułatwiane przez zmienne nagrody dla węzłów, które zyskały wyższą reputację.Starsi uczestnicy systemu w dłuższym okresie mogą uzyskać wyższą reputację, a zatem wyższy zwrot z ich wkładu w myśl zasady:

„Nie każdy ma pieniądze, ale każdy ma czas”

Zdecentralizowane rozwiązania

Obecnie nie znamy żadnego innego wielowarstwowego projektu architektonicznego, który łączy zarówno PoS, jak i PoW , który integruje nakładkę LISP , która jest w stanie zapewnić sharding danych, lub jakąkolwiek technologię podobną do technologii Signature Chains . , 3DC obiecuje być wysoce skalowalnym, bezpiecznym i zdecentralizowanym systemem do smartkontraktów , przystosowanym do globalnej adopcji.

Pakiet oprogramowania, który ma zostać wydany wraz z Tritium , zapewnia łatwy w użyciu interfejs API do budowania z umowami, które mogą być wykorzystywane do różnych zdecentralizowanych rozwiązań, w tym rejestracji zasobów cyfrowych i certyfikatów, zarządzania łańcuchem dostaw, licencjonowania graficznego, edukacyjnego Certyfikaty, opłaty licencyjne i Securitized Token Offerings (STO) Wyobrażamy sobie, że ta technologia pomoże w dystrybucji zasobów dla większej liczby osób, dzięki czemu będą mogli korzystać ze wszystkich ekscytujących innowacji, które Blockchain jest w stanie zapewnić.

Kostka Metatrona

Architektura 3DC jest zainspirowana „Metatron's Cube”, która przedstawia pięć brył platońskich, które są formami geometrycznymi, o których mówi się, że działają jako szablon dla całego życia.

Świetny opis projektu. Jestem wielkim fanem tego projektu.Projekt jest bardzo ambitny i potrzebuje dużo czasu do zrealizowania. Śledzę poczynania zespołu Nexus na platformie Slack i niemal każdego dnia chłopaki dokładają dodają kolejne cegiełki do tego projektu.Do sukcesu a przynajmniej zauważenia Nexusa potrzeba nam wywiązania się firmy Vector, umieszczenia satelit na orbicie ziemi. Fakt ten by zwrócił uwagę świata na technologie jaką Nexus wdraża w życie i co to znaczył by dla całego świata. Pozdrawiam.

Colin pracuje w ciszy. Zbudowany praktycznie od zera. Setki tysięcy linii kodu. Znam Colina osobiście i wiem że nie odpuści.

Wiem. Jestem tego pewien.Nie znam go ale myślę że ma trochę w sobie szaleńca i wizjonera, a tacy nie odpuszczają. Zawsze wcześniej czy później cel osiągają.