Semana de la Academia Steemit Cripto: Todo acerca de la seguridad Blockchain. [TRADUCIDO]

Traducción al Español por @imagen, de la cuenta oficial de @gbenga

Spanish translation by @imagen, from the official account of @gbenga

Esquema del curso.

Introducción

Seguridad de la Billetera

Llave Privada

Firma Digital

Conceptos básicos del Cryptojacking

Como detectar y prevenir el Cryptojacking

Ataque de polvo

Ataque de denegación de servicio (ataque DoS)

Ataque distribuido de denegación de servicio (ataque DDoS)

Ataque Eclipse

Conclusión

Tarea

Introducción

Dado que la cadena de bloques está descentralizada, no hay un gobierno central que controle las actividades en ella, ni hay un intermediario que sea responsable de las fallas (si ocurren), lo que significa que todos somos responsables de nuestra seguridad como individuos y como entidades.

Es cierto que la cadena de bloques está protegida, gracias a la criptografía, la descentralización y el consenso, pero luego, hay varios ataques de seguridad tanto en entidades individuales como corporativas, lo que hace que muchas personas sean vulnerables. Asegurar una red y una billetera es importante en la cadena de bloques y en esta clase, explicaré la seguridad en la cadena de bloques en su totalidad. Mi nombre sigue siendo @gbenga , y soy su profesor distinguido para esta clase.

Seguridad de la billetera.

Su seguridad en el mundo de las criptomonedas como usuario comienza con su billetera. Una billetera es una aplicación donde se guardan los activos criptográficos y puede interactuar con la cadena de bloques en todo momento 1 . Las carteras pueden ser con custodia o sin custodia, y las carteras con custodia son carteras en las que la clave privada es guardada por un tercero (especialmente los intercambios), mientras que las carteras sin custodia son carteras cuyas claves privadas son guardadas por el propietario de la cartera 2 . Carteras de hardware, carteras de software, carteras móviles, carteras de papel y carteras de múltiples firmas, todas se incluyen en una de las siguientes categorías; carteras con custodia o sin custodia.

Habría notado que en la explicación anterior, una cosa sigue apareciendo y esa es la clave privada . ¿Qué son las claves privadas?

Llave privada

Una clave privada, como su nombre lo indica, es un conjunto de dígitos criptográficos alfanuméricos que sirve como autoridad para realizar transacciones. Se lo conoce como privado porque debe conservarse como propiedad personal. Por motivos de seguridad, la clave privada se utiliza para evitar el robo por acceso no autorizado a fondos 3 . Otras características de seguridad para mantener su billetera segura incluyen frases iniciales y mnemónicos.

Firma Digital

Así como se necesita su firma manuscrita para aprobar retiros de fondos en su cuenta, también se requiere una firma digital para aprobar transacciones. Las firmas digitales son huellas digitales criptográficas o firmas que se utilizan para aprobar transacciones en la cadena de bloques. Las firmas digitales son importantes para la integridad, autenticidad y no repudio de los datos 4

La seguridad en la cadena de bloques va más allá de mantener su clave privada, mnemónico o frase inicial a salvo de otro usuario, se reduce a proteger su computadora, la red, etc. Entonces, hagamos justicia al tema "Todo sobre la seguridad de Blockchain".

Conceptos básicos del Cryptojacking

¿Alguna vez hubiera pensado que alguien podría estar usando la potencia de su computadora para extraer criptomonedas sin su aprobación o sin que usted lo supiera? Cryptojacking es el uso no autorizado de una computadora infectada a través de formas maliciosas por parte de los ciberdelincuentes para extraer criptomonedas sin el conocimiento de la víctima 5. Esto a menudo se logra engañando a la víctima para que instale el software en su computadora. El software utiliza la potencia informática de la computadora para extraer criptomonedas.

Esto a menudo se logra cuando las víctimas hacen clic en enlaces de phishing que les permiten instalar el código de minería que ejecuta un script de minería de cifrado en la computadora. Otra forma es inyectar el script en los anuncios, y una vez que la víctima hace clic en los anuncios, el script comienza a funcionar automáticamente y la minería se produce sin el conocimiento de la víctima.

Cómo detectar y prevenir el Cryptojacking

Como de costumbre, es mejor prevenir que curar, y para evitar que usted o su organización sean víctimas del cryptojacking, debe hacer lo siguiente;

- Descarga un bloqueador de anuncios

- No haga clic en enlaces de los que no esté seguro.

- Limite los chats con personas con las que no está familiarizado, pero venga con un enlace rentable para hacer clic

- No descargue aplicaciones que no sean de una fuente confiable.

- Si no está utilizando su computadora para ninguna forma de minería criptográfica, puede descargar una extensión anti-minería criptográfica en su navegador web.

- Deshabilitar el script Java mientras navega es otra forma de evitar el cryptojacking.

Nunca podemos ser demasiado cuidadosos y, en algunos casos, las personas pueden ser víctimas de criptojacking y cuando esto sucede, es mejor encontrar una solución. Detectar el criptojacking puede ser muy difícil y, cuando no se detecta, podría causar muchas pérdidas tanto para las personas como para las organizaciones. Hay algunas formas de detectar el cryptojacking e incluyen;

- Calentamiento excesivo.

- Disminución del rendimiento.

- Aumento del uso de la CPU.

- Usando inteligencia artificial como SecB para detectar cryptojacking.

Después de detectar, el siguiente paso es encontrar una solución y, al hacerlo, se pueden tomar algunos pasos como;

- Eliminar el script relacionado con el cryptojacking

- Bloquea los scripts que se envían desde sitios web en tu navegador.

- Actualice el navegador que está infectado o el sistema operativo que está infectado.

Ataque de polvo.

¿Ha recibido pequeñas cantidades de criptoactivos en su billetera y se siente realmente feliz? Con Dusting Attack, los atacantes cibernéticos envían una pequeña cantidad de monedas a las carteras y utilizan este pequeño activo que se rastrea junto con las otras monedas para determinar el propietario de la cartera. Si tiene una billetera con pocos fondos, es posible que note la transferencia, pero para las billeteras con grandes fondos, no notarán esta pequeña cantidad de fondos. Después de enviar los fondos diminutos, los atacantes cibernéticos comienzan a monitorear las transferencias realizadas en estas billeteras para identificar a los propietarios de la billetera. Una vez que se identifica a los propietarios de estas carteras, se envían enlaces de phishing a los propietarios de las carteras 6

Ataque de denegación de servicio (ataque DoS)

Se trata de un ataque de ciberataques en una red o web que dificulta el uso del servicio proporcionado por la red o web. DoS requiere sobrecargar la red con solicitudes excesivas, lo que hace que el servicio se comporte mal o se bloquee.

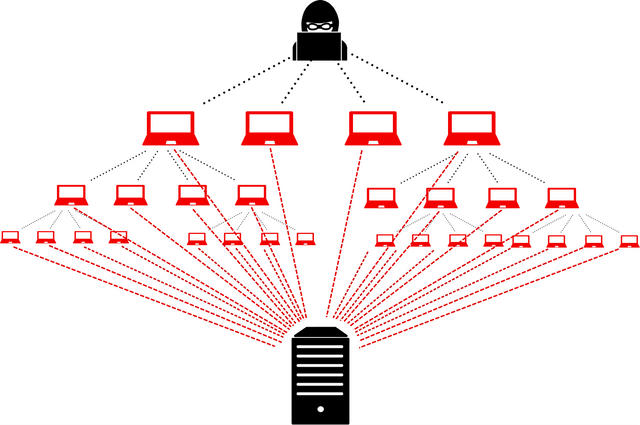

Ataque distribuido de denegación de servicio (ataque DoS)

A diferencia del DoS, DDoS es un ataque a un servicio de varias fuentes maliciosas en lugar de una sola fuente. DDoS ha sido muy común en el mundo de las criptomonedas, aunque no puede cambiar las transacciones en la cadena, puede afectar los servidores de las empresas que utilizan blockchain. por ejemplo, intercambios de cifrado.

Ataque Eclipse

Ha habido varios ataques que intentaron romper la descentralización y Eclipse Attack es uno de ellos. Con el ataque Eclipse, ciertos nodos son atacados / aislados, lo que les impide ver la cadena real y las actividades que se desarrollan en ellos. El objetivo principal del ataque de eclipse está dirigido al doble gasto; hay dos tipos de doble gasto; 0-confirmación gasta el doble , y N-confirmación gasta el doble. Con un gasto doble, los atacantes pueden beneficiarse del ataque Eclipse 7 .

Con el doble gasto y el ataque Eclipse, un atacante puede aislar un nodo y luego enviar monedas tanto a los nodos en ejecución como a los nodos aislados al mismo tiempo, lo que genera un doble gasto. En los casos en que la transacción necesita una conversión inmediata para otras monedas, el atacante envía la moneda doble gastada y si la víctima no espera las confirmaciones, la moneda no se confirma y cancela, ya que otros nodos activos corregirán el nodo eclipsado.

Conclusión.

Las personas y las empresas deben mantener sus billeteras, servidores, nodos y plataformas a salvo de los atacantes; hay atacantes malintencionados en todas partes. Para las personas, mantener su clave privada, mnemotécnica y frase inicial es un consejo de seguridad importante, pero hay más cosas para mantener a salvo en otras para no perder nuestros fondos con los atacantes.

Tarea

Haga una publicación sobre un problema de seguridad con las criptomonedas y comparta una experiencia personal si es posible.

Reglas

- Todos son elegibles para participar en esta tarea.

- La publicación debe tener un mínimo de 300 palabras y debe enviarse en la comunidad de la criptoacademia para que sea más visible.

- Debe incluir la etiqueta exclusiva #gbenga-week5 , #cryptoacademy y una etiqueta de su país (por ejemplo, #nigeria ).

- La publicación debe ser su contenido original. Muestre referencias de las imágenes utilizadas al escribir su publicación.

- La tarea se ejecuta hasta el domingo 14 de marzo de 2021

Crédito de la imagen.

medium

medium

globalsign

le-vpn

ruggedtooling