FORMA DE ACTUAR UN CRACKER Y HACKER ETICO

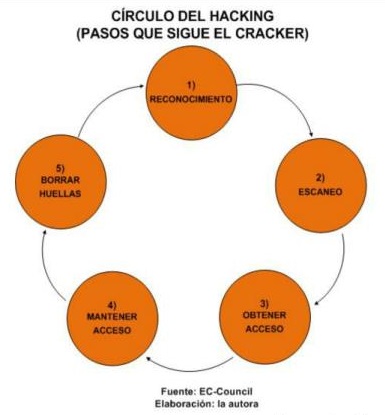

Tanto el auditor como el cracker siguen un orden lógico de pasos al momento de ejecutar un hacking, a estos pasos agrupados se los denomina fases.

Existe un consenso generalizado entre las entidades y profesionales de seguridad informática de que dichas fases son 5 en el siguiente orden:

1-> Reconocimiento 2-> Escaneo 3-> Obtener acceso 4-> Mantener acceso 5-> Borrar huellas

Usualmente dichas fases se representan como un ciclo al que se denomina comúnmente círculo del hacking (ver Figura) con el ánimo de enfatizar que el cracker luego de borrar sus huellas puede pasar nuevamente a realizar un reconocimiento y de esta manera continuar con el proceso una y otra vez.

No obstante, el auditor de seguridad informática que ejecuta un servicio de hacking ético presenta una

leve variación en la ejecución de las fases de esta forma:

1-> Reconocimiento 2-> Escaneo 3-> Obtener acceso 4-> Escribir Informe 5-> Presentar Informe

De esta manera el hacker ético se detiene en la fase 3 del círculo del hacking para reportar sus hallazgos y realizar recomendaciones de remediación al cliente.