Uwaga, następca WannaCry atakuje

We wtorek doszło do masowego rozprzestrzeniania się oprogramowania ransomware

Z czym mamy do czynienia i czy należy się go bać? Najpierw przyjrzymy się historii poprzedniego wielkiego ataku, który miał miejsce w maju.

Pamiętacie WannaCry?

Ransomware, które jeszcze niedawno siał spustoszenie na całym świecie? Uważa się, że WannaCry mógł być największym atakiem w ubiegłej historii. Wśród 99 krajów, które zostały skażone tym oprogramowaniem najbardziej ucierpiały duże przedsiębiorstwa, można wymienić tu Telefonice (Hiszpania), FedEx (USA), Deutshce Bahn (Niemcy), Renault (Francja), oraz organizacje, takie jak National Health Service (WB), ministerstwo spraw wewnętrznych Rosji czy służby policyjne w YangCheng (Chiny).

WannaCry szyfrował dane i domagał się zapłacenia okupu za przywrócenie dostępu. Rozprzestrzeniał się poprzez spam mailowy z załcznikami oraz przez protokół SMB w sieciach lokalnych.

Pomimo wielkiego ataku (ponad 300 000 komputerów), szacuje się, że przestępcy do 14 czerwca uzbierali 130 tysięcy dolarów. Rozprzestrzenianie wirusa skończyło się dzięki Marcusowi Hutchins z Kryptos Logic, który odkrywając, że wirus łączy się z niezarejestrowaną domeną zarejestrował ją na siebie. A 16 maja naukowcy z University Collage London wypuścili PayBack, który przełamał WannaCry i kilka podobnych ransomware.

Kto stał za atakami?

Tak naprawdę, nie wiadomo. Podejrzewano Nationa Security Agency, Lazarus oraz The Shadow Brokers. Jednak nie ma pewności co do pochodzenia wirusa. NSA przyznało, że wiedziała o istnienu luki w systemach Windows, jednak broni się, że to nie ona była agresorem. Celem ataku, było więc prawdopodobnie wyłącznie chęć szybkiego wzbogacenia się kosztem innych.

Petya czy NotPetya?

Wtorkowy atak różni się od tych notowanych już w 2016 roku. Po pierwsze został tak zaprojektowany, by rozprzestrzeniać się szybciej, a główne cele ataku były z góry określone. Propagacja odbywa się trzema metodami: Pierwsza to Eternal Blue, a więc tak samo jak WannaCry, druga to Psexec- czyli narzędzie do administracji systemu Windows, a także przez Windows Management Instrumentation- komponent systemu Windows. Firmowe komputery często korzystają z Active Directory (usługa katalogowa systemu Windows). Nawet komputery z zaktualizowaną bazą wirusów są podatne infekcji, ponieważ w pełni ufają korporacyjnemu serwerowi.

Narzędzie masowego zniszczenia

Tak więc mamy do czynienia z NotPetya. Czymś jak się okazuje znacznie gorszym, bo zaprogramowanym nie dla zysku z okupu, ale w celu niszczenia danych użytkowników. Wciąż istnieją spory między specjalistami, czy dane można odzyskać, niestety coraz więcej informacji mówi o tym, że nie. Matt Suiche podjął się analizy wirusa i stwierdził, że to definitywnie wiper, o czym możecie przeczytać na jego blogu. Oprócz trwałego i nieodwracalnego uszkodzenia danych, użytkownicy byli narażeni na wyłudzenie pieniędzy. Cyberprzestępcy żądali 300$ na podane konto. Do tych samych wniosków doszli SecureList. Trochę inną opinię wysunęło the grugq, według niej dane nie są usuwane, jednak również nie dają nam nadziei, mówiąc, że dane są szyfrowane losowymi zmiennymi, a więc nawet autorzy NotPetya nie są w stanie nam pomóc.

Kto ucierpiał?

Wirus był wymierzony w Ukraińskie przedsiębiorstwa, jednak nic nie stało na przeszkodzie by pokonać granice geopolityczne i rozprzestrzenić się dalej, w tym do Niemiec, Polski, Wielkiej Brytanii czy Francji, za Oceanem Atlantyckim też nie można spać spokojnie.

Tak więc największe trudności miały: ukraiński bank centralny, dostawca energii Ukranegro, producent samolotów Antonow, duńska firma spedycyjna Maersk, kompania paliwowa Rosneft, producent leków Merck ze Stanów Zjednoczonych, firma prawnicza DLA Piper.

Nawet elektrownia w Czarnobylu doświadczyła wirusa, gdyż zainfekowany został system monitorowania promieniowania. Jednak eksperci mówią, że nie grozi nam kolejna katastrofa.

Jak się chronić?

Obecnie najpewniejszym zabezpieczeniem jest nie korzystanie z Windowsa, gdyż tylko na tych systemach doszło do ataków: Linux, Android, MacOS jest bezpieczny. Ale użytkownicy Windowsa też nie muszą czekać na swój wyrok. Warunkiem jest posiadanie zaktualizowanego oprogramowania antywirusowego na każdej platformie.

Istnieje też sposób na powstrzymanie wirusa, która została opublikowana na portalu bleepingcomputer.com (sam polecam tę stronę, byłem zmuszony z niej korzystać kilkukrotnie i zawsze pomogli mi wyjść z opresji). Metoda szczegółowo opisana jest na ich stronie, ja natomiast postaram się ją streścić:

Obecna wersja wirusa, tworzy w katalogu Windows (domyślnie C:/Windows) plik o nazwie „perfc”. Jednak nie potrafi sobie poradzić, gdy już owy się tam znajduje. Dlatego wystarczy stworzyć taki plik (bez rozszerzenia) z konta administratora w podanym katalogu i zmienić w jego właściwościach na Tylko do odczytu (Read-only).

Cyberwojna

Coraz częściej dochodzi do ataków na dużą skalę, ostatnie ataki sugerują, że są to zaplanowane działania na szkodę drugiej strony. Ponadto informacja o tym, że agencje wielkich mocarstw wiedzą o istnieniu luk w systemach zabezpieczających, nie napawa nas optymizmem. Nam pozostaje jedynie pasywna obrona i korzystanie z oprogramowania antywirusowego.

Źródła i przydatne linki:

http://www.spidersweb.pl/2017/05/wannacry-poszkodowani.html

https://en.wikipedia.org/wiki/WannaCry_ransomware_attack

http://www.spidersweb.pl/2017/06/petya-skutki-ataku-notpetya.html

https://en.wikipedia.org/wiki/Petya_(malware)

http://www.spidersweb.pl/2017/06/faq-ransomware-petya.html

https://blog.comae.io/petya-2017-is-a-wiper-not-a-ransomware-9ea1d8961d3b

Źródła obrazków:

https://4.bp.blogspot.com/-O012bS_7PXg/WRX-0tfWzhI/AAAAAAAAsmk/1UxWn9hp-sU2c-3n_zB63sfpBhm2BUidgCLcB/s1600/Wana-Decrypt0r-WannaCry-Ransomware.pnghttps://static01.nyt.com/images/2017/06/28/business/28hack2/28hack2-jumbo.png

https://images.pexels.com/photos/97077/pexels-photo-97077.jpeg

na szczęście pod linuksem nie działa. :)

Dokładnie tak, podobnie Android, MacOS i iOS mogą czuć się bezpieczne.

Technicznie Android to też Linux :)

Jak to jest możliwe, że elektrownia atomowa jest podpięta do sieci zewnętrznej i może zostać zainfekowana? A może źle rozumiem?

Widocznie ciężko jest odizolować taką sieć. Dokładnie jak dostał się do systemu monitoringu nie znalazłem informacji, ale podejrzewam, że serwer dostawcy usługi uległ infekcji, możesz przeczytać o tym więcej np. tutaj:

http://www.independent.co.uk/news/world/europe/chernobyl-ukraine-petya-cyber-attack-hack-nuclear-power-plant-danger-latest-a7810941.html

I niech mi ktoś znów powie że te moje linuxy to gówno;)

Na Linuxy też są wirusy, np. botnet Mirai jest zbudowany na urządzeniach IoT, które na nim działają i często jest też celem ataków (większość serwerów stron WWW działa na Linuxie). Z tym, że po pierwsze są różnie niesprzyjające wirusom warunki, takie jak ilość różniących się dystrybucji, a po drugie - normiki nie używają Linuxa na komputerze z wielu względów, takich jak to, że nie ma możliwości prostego uruchomienia wielu programów, do których są przyzwyczajeni (jak MS Office), a nikomu nie chce się bawić z Wine, co sprawia, że Linuksiarzy jest dość mało (nie licząc Androida) i tworzenie wirusów pod taką ilość użytkowników nie ma dla atakujących sensu.

o... widzę nową twarz, witam na Steemit :)

W wolnej chwili, wpadnij też na polski kanał na oficjalnym https://steemit.chat/channel/polish :)

w zasadzie to konto mam tu już od dawna, tylko dopiero teraz zacząłem go używać xD

Czyli robiąc statystykę:

WINDOWS = DUZO

LINUX = MALO

Kogo lepiej klepnąć? ;)

Sprzętów typu kamery IP czy routery podłączonych na otwartej sieci jest bardzo, ale to bardzo dużo, a zdecydowana większość z nich (jeśli nie wszystkie) działa na Linuxie.

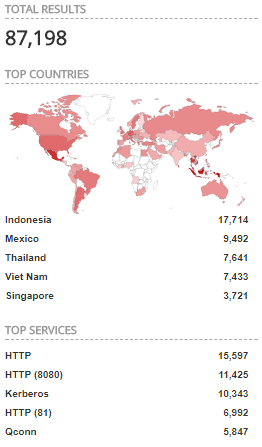

Oto tylko jedno, proste zapytanie na shodanie zwracające nam adresy IP, które są wyraźnie powiązane z TP-Linkiem (w większości routerów TP-Linka), jakie zostały przez shodana znalezione: "TP-Link".

I tyle wystarczy:

A TP-Link nie jest jedyną firmą produkującą routery.

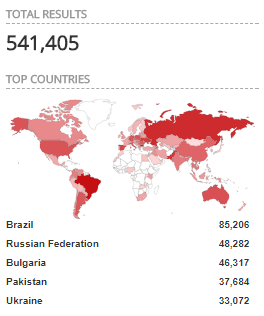

Albo inne zapytanie, tym razem to jedno z najpopularniejszych zapytań pokazujących adresy kamer IP: