[PL] Meltdown & Spectre garść informacji

Na początku tego roku świat obiegła informacja o ogromnej luce (można powiedzieć nawet że dziurze) w procesorach. Mimo że, od tamtej pory minęły ponad trzy tygodnie nadal stosunkowo niewiele o niej wiadomo, a dodatkowo narosło wiele domysłów, mitów i teorii na ten temat.

Ale o co chodzi?

Meltdown i Spectre to osobne nazwy na odkryte m.in. przez Google Project Zero krytyczne luki we wspóczesnych procesorach. Te luki w zabezpieczeniach pozwalają programom wykraść dane, które są obecnie przetwarzane na komputerze. Podczas gdy programy zwykle nie są uprawnione do odczytu danych z innych programów, złośliwy program może wykorzystać luki Meltdown i Spectre do uzyskania danych przechowywanych w pamięci innych uruchomionych programów. Może to dotyczyć haseł lub ciasteczek przechowywanych w menedżerze haseł lub przeglądarce, Twoich osobistych zdjęć, wiadomości e-mail, wiadomości błyskawicznych, a nawet poufnych dokumentów o znaczeniu krytycznym.

Innnymi słowy, nieważne jak dobry masz program antywirusowy i tak jest on w tym przypadku bezużyteczny, ponieważ luka znajduje się na poziomie sprzętowym.

Co gorsze na ataki związane z lukami Meltdown i Spectre podatne są komputery osobiste, urządzenia mobilne a nawet rozwiązania chmurowe. W zależności od infrastruktury dostawcy usług w chmurze możliwe jest wykradanie danych od innych klientów.

MELTDOWN

CVE-2017-5754

Luka ta pozwala nieautoryzowanemu procesowi na dostęp do całej pamięci jądra systemu operacyjnego (kernela). Występuje w praktycznie wszystkich procesorach Intela od 1995 roku, poza modelami Atom i Itanium sprzed 2013roku. Tak! Nawet jeśli macie bardzo stary komputer z 1-rdzeniowym procesorem Intela jesteście podatni na atak. Zagrożone są również serwery, także chmurowe. Niektóre układy firmy ARM z popularnej serii Cortex-A również są na nią podatne. Do tej pory nie potwierdzono czy procesory AMD i ARM są podatne na tą lukę.

SPECTRE

CVE-2017-5753 oraz CVE-2017-5715

W przypadku tej luki narażone są zarówno procesory Intela, AMD i ARM. Pozwala ona na podgląd procesów pomiędzy różnymi aplikacjami. Atak z wykorzystaniem tej luki jest trudniejszy do przeprowadzenia i do tej pory nie udało jej się skutecznie wykorzystać na domyślnych konfiguracjach. Nie opracowano jednak jednolitego rozwiązania tego problemu, a stosowanie obecnie dostępnych rozwiązań może wpłynąć na stabilność pracy komputera.

CZY MÓJ KOMPUTER/SERWER/TELEFON JEST ZAGROŻONY?

Krótko mówiąc, TAK! Przynajmniej w przypadku Spectre każdy nowoczesny procesor w architekturze Intel/AMD/ARM jest wrażliwy.

CZY MOGĘ SPRAWDZIĆ CZY JESTEM ATAKOWANY?

NIE Luki istnieją na poziomie sprzętowym. W przeciwieństwie do zwykłego złośliwego oprogramowania, Meltdown i Spectre są trudne do odróżnienia od zwykłych, niezłośliwych aplikacji. Jednak twój program antywirusowy może wykryć złośliwe oprogramowanie, które wykorzystuje ataki, porównując pliki binarne.

Brzmi groźnie jednak należy pamiętać, że żeby wykorzystać niebezpieczny kod potrzebny jest fizyczny dostęp do komputera, ewentualnie całkowite przejęcie nad nim kontroli. Poza tym pozwalają tylko na uzyskiwanie informacji, nie możliwe jest z ich wykorzystaniem aktywowanie złośliwego kodu. Innymi słowy atakujący może np. podejrzeć jakie hasło wpisujemy w przeglądarce ale większych szkód raczej nie uda mu się dokonać.

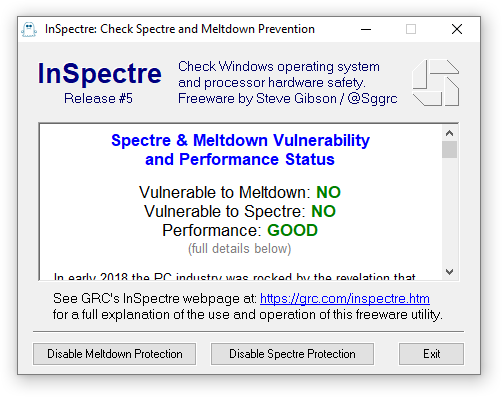

JAK SPRAWDZIĆ CZY MÓJ KOMPUTER JEST BEZPIECZNY?

W przypadku systemów Windows/Linux można posłużyć się narzędziem InSpectre. W czytelny sposób poinformuje nas czy nasz system jest bezpieczny oraz dostaniemy informację jak się zabezpieczyć.

Dodatkowo użytkownicy Linuxa mogą posłużyć się tym konsolowym narzędziem.

JAK SIĘ ZABEZPIECZYĆ?

W przypadku luki Meltdown sprawa jest prosta - wystarczy zainstalować najnowsze aktualizacje systemu, większość najpopularniejszych dostawców sprzętu i oprogramowania już udostępnia stosowne aktualizacje. Błąd ten jest naprawiany programowo. Do zabezpieczenia wystarczy odpowiedni zestaw łatek (w przypadku Microsoftu) lub wersja kernela/oprogramowania

- macOS - 10.13.2, iOS - 11.2

- Ubuntu Linux v16.04 [4.4.0-109-generic or 4.13.0-26-generic]/v17.10 [4.13.0-25-generic]/14.04 [3.13.0-139-generic] więcej

- Google dla Androida zapowiedział na 28 stycznia aktualizację bezpieczeństwa. W przypadku przeglądarki Chrome zaleca użycie funkcji Site Isolation.

Dla Spectre sprawa jest trudniejsza ponieważ wymaga aktualizacji mikrokodów procesora. Intel na swojej stronie udostępnił ich najnowsze wersje dla swoich procesorów, niestety powodują problemy ze stabilnością.

Wiadomo, że firmy AMD, Intel i ARM oraz dostawcy oprogramowania nawiązali współpracę celem rozwiązania problemu.

Na chwilę obecną nie ma w 100% pewnego rozwiązania. Nowe wersje procesorów i oprogramowania mogą być tworzone z uwzględnieniem odpowiednich zabezpieczeń, jednak problemem nadal będą starsze lecz wciąż będące w użyciu rozwiązania.

SPADKI WYDAJNOŚCI?

O ile w przypadku komputerów domowowych spadki wydajności są niewielkie i domowi użytkownicy nie odczują tego zbyt mocno, to na serwerach w pewnych przypadkach mogą być one bardzo zauważalne. W tradycyjnych zastosowaniach przy użytkowaniu aplikacji są to ok. 2-4% spadki wydajności, jednak przy intensywnym wykorzystywaniu pamięcy masowych (jak np operacje na bazach danych spadki sięgają nawet 25%). Wspomnieć należy jednak o tym, że wyniki różnią sie od siebie znacznie z powodu wykorzystania różnych konfiguracji sprzętowych i systemowych.

GDZIE ZNAJDĘ WIĘCEJ INFORMACJI?

- https://meltdownattack.com/

Zbiór szerszych informacji i odnośników do stron producentów sprzętu i dostawców oprogramowania - Google Security Blog

- Google Project Zero Blog

- Meltdown whitepaper

Spectre whitepaper

To bać sie czy nie?

Jeśli jesteś zwykłym użytkownikiem to problem nie dotyczy Cię tak mocno. W Internecie czeka wiele dużo gorszych niebezpieczeństw, które łatwiej wykorzystać przeciwko jego użytkownikom. Zabezpieczyć się jednak zdecydowanie warto, bo trwa nieustanny wyścig zbrojeń i nie wiadomo czy kolejne odkładanie aktualizacji nie narazi nas na atak.

Gorzej sprawa wygląda z serwerami i usługami chmurowymi ze względu na możliwość wykradania dużych ilości poufnych danych i luki te mogą być wykorzystane właśnie w tym celu. Sprawy nie ułatwia fakt, że aktualizacje wpływają na wydajność, stabilność oraz nie wiadomo do końca w jakim stopniu zabezpieczają systemy. Administratorzy i użytkownicy usług chmurowych powinni być teraz szczególnie wyczuleni na tym punkcie.

Ciekawy artykuł.

You got a 14.64% upvote from @upmewhale courtesy of @bargolis!

This post has received a 16.42 % upvote from @getboost thanks to: @bargolis.

You got upvoted from @adriatik bot! Thank you to you for using our service. We really hope this will hope to promote your quality content!